黑客越来越多地滥用合法的 Cloudflare Tunnels 功能,从受感染的设备创建隐秘的 HTTPS 连接、绕过防火墙并保持长期持久性。

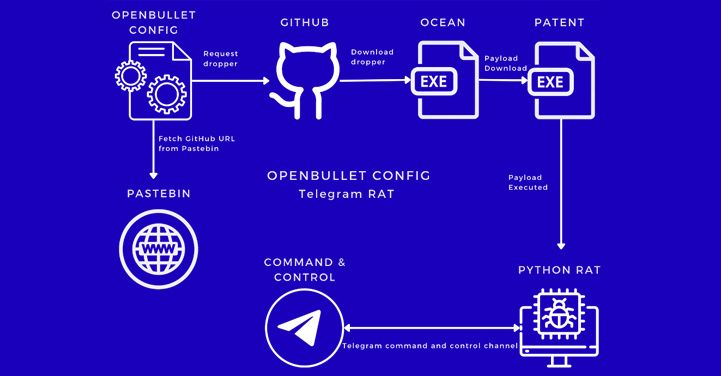

这项技术并不是全新的,正如 Phylum 在 2023 年 1 月报道的那样,威胁行为者创建了恶意 PyPI 包,这些包使用 Cloudflare 隧道来秘密窃取数据或远程访问设备。

然而,正如 GuidePoint 的 DFIR 和 GRIT 团队上周报告的那样,似乎有更多的威胁行为者已经开始使用这种策略,并且活动有所增加。

滥用 Cloudflare 隧道

CloudFlare Tunnels 是 Cloudflare 提供的一项流行功能,允许用户为 Web 服务器或应用程序创建与 Cloudflare 网络的安全、仅限出站连接。

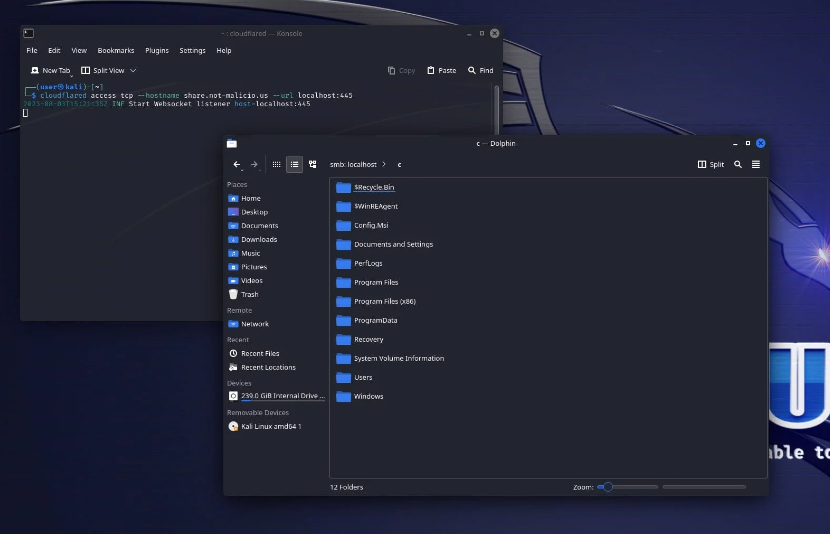

用户只需安装适用于 Linux、Windows、macOS 和 Docker 的可用 cloudflared 客户端之一即可部署隧道。

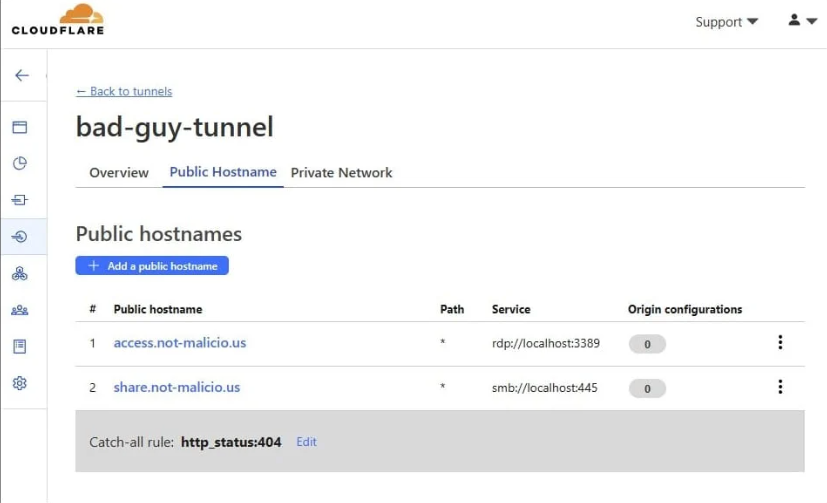

从那里,该服务通过用户指定的主机名暴露在互联网上,以适应合法的用例场景,例如资源共享、测试等。

Cloudflare Tunnels 提供一系列访问控制、网关配置、团队管理和用户分析,使用户能够对隧道和暴露的受损服务进行高度控制。

在 GuidePoint 的报告中,研究人员表示,越来越多的威胁行为者滥用 Cloudflare Tunnels 来达到邪恶目的,例如秘密持续访问受害者网络、逃避检测以及泄露受损设备的数据。

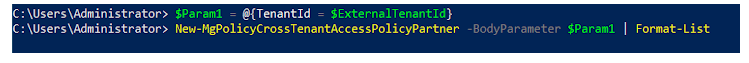

来自受害者设备的单个命令(除了攻击者独特的隧道令牌之外不会暴露任何内容)足以建立谨慎的通信通道。 同时,威胁参与者可以根据需要实时修改隧道的配置、禁用和启用它。

GuidePoint 解释道:“Cloudflare 仪表板中的配置更改后,隧道就会立即更新,从而允许 TA 仅当他们想要在受害计算机上执行活动时启用功能,然后禁用功能以防止其基础设施暴露。”

“例如,TA 可以启用 RDP 连接,从受害计算机收集信息,然后在第二天之前禁用 RDP,从而降低检测到的机会或观察用于建立连接的域的能力。”

由于 HTTPS 连接和数据交换是通过端口 7844 上的 QUIC 进行的,因此防火墙或其他网络保护解决方案不太可能标记此进程,除非经过专门配置。

此外,如果攻击者想要更加隐蔽,他们可以滥用 Cloudflare 的“TryCloudflare”功能,该功能允许用户在不创建帐户的情况下创建一次性隧道。

更糟糕的是,GuidePoint 表示,还可能滥用 Cloudflare 的“专用网络”功能,允许与单个客户端(受害者)设备建立隧道的攻击者远程访问整个内部 IP 地址范围。

GuidePoint 研究员 Nic Finn 警告说:“现在专用网络已配置完毕,我可以转向本地网络上的设备,访问仅限于本地网络用户的服务。”

为了检测对 Cloudflare Tunnels 的未经授权的使用,GuidePoint 建议组织监控特定 DNS 查询(在报告中共享)并使用 7844 等非标准端口。

此外,由于 Cloudflare Tunnel 需要安装“cloudflared”客户端,防御者可以通过监控与客户端版本相关的文件哈希来检测其使用情况。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。