威胁参与者正在利用对受恶意软件感染的 Windows 和 macOS 计算机的访问来提供代理服务器应用程序,并将它们用作出口节点来重新路由代理请求。

据 AT&T Alien Labs 称,这家提供代理服务的未具名公司运营着超过 400,000 个代理出口节点,尽管目前尚不清楚其中有多少是在用户不知情和交互的情况下被安装在受感染计算机上的恶意软件利用的。

“尽管代理网站声称其退出节点仅来自已被告知并同意使用其设备的用户,”该网络安全公司表示,它发现了“恶意软件编写者在受感染系统中静默安装代理”的证据。

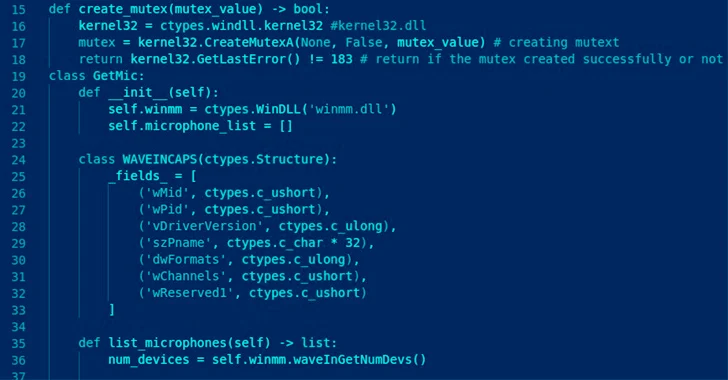

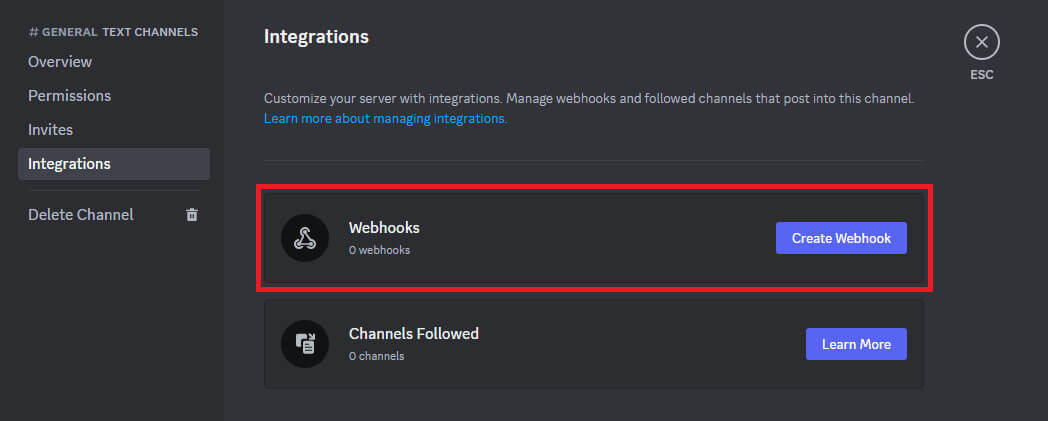

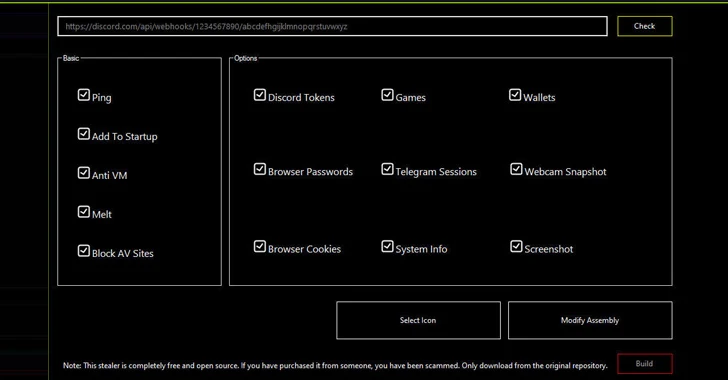

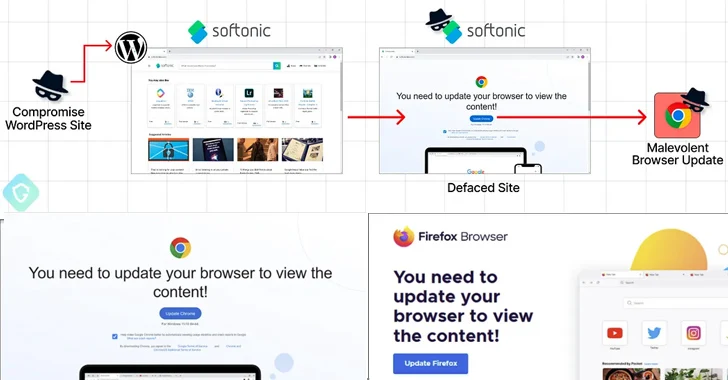

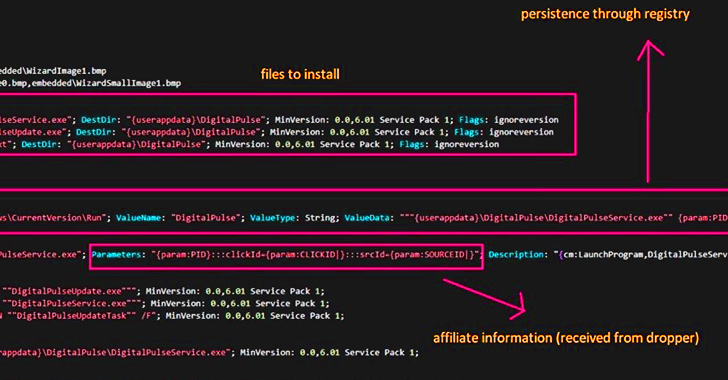

据观察,多个恶意软件家族向搜索破解软件和游戏的用户提供代理。该代理软件采用 Go 编程语言编写,能够同时针对 Windows 和 macOS,其中前者能够通过使用有效的数字签名来逃避检测。

除了从远程服务器接收进一步指令外,代理还配置为收集有关被黑客攻击的系统的信息,包括正在运行的进程、CPU 和内存利用率以及电池状态。此外,代理软件的安装还伴随着其他恶意软件或广告软件元素的部署。

安全研究员 Ofer Caspi 表示:“通过附属程序传播代理服务器的恶意软件货币化很麻烦,因为它创建了一个正式的结构来提高这种威胁的传播速度。”

该披露建立在AT&T先前的调查结果之上,其中受AdLoad 广告软件危害的 macOS计算机被纳入一个巨大的住宅代理僵尸网络,这增加了 AdLoad 运营商开展按安装付费活动的可能性。

AdLoad 是已知最大的针对 macOS 的广告软件类型之一。Adload 以冒充流行的视频播放器和其他广泛使用的应用程序而闻名,它会劫持浏览器并迫使受害者访问潜在的恶意网站,从而使网络犯罪分子能够从这些计划中获利。

该公司表示:“AdLoad 的普遍性可能会感染全球数千台设备,这表明 MacOS 设备的用户是该恶意软件背后的对手的有利可图的目标,并且被诱骗下载和安装不需要的应用程序。”

“在附属程序的推动下,提供代理应用程序的恶意软件作为一项利润丰厚的投资的兴起,突显了对手策略的狡猾本质。这些代理通过诱人的报价或受损软件秘密安装,成为未经授权的经济收益的渠道。”

这一发展正值 macOS 系统日益成为一个珍贵的目标之际,暗网中的威胁行为者激增了 1,000%,这些威胁行为者宣传信息窃取者菌株和可以规避 macOS 安全功能的复杂工具,即 Gatekeeper 和透明度、同意和控制 (TCC)自2019年以来。

埃森哲在本月发布的一份报告中表示:“2022 年和 2023 年上半年,针对 macOS 的活动有所加剧。”

“macOS 在企业环境中的使用越来越多,愿意并能够以 macOS 为目标的威胁参与者的高潜在收入,以及对 macOS 工具和产品的需求激增,表明这一趋势将持续下去。”

罗马尼亚网络安全公司 Bitdefender 在其自己的 macOS 威胁态势报告中表示,过去一年,Mac 用户主要受到三种主要威胁的攻击:特洛伊木马 (51.8%)、潜在有害应用程序 (25.3%) 和广告软件 (22.6%)。

“ EvilQuest仍然是针对 Mac 的最常见恶意软件,占 52.7%”,它指出。“旨在利用未修补漏洞的木马对通常推迟安装苹果最新安全补丁的用户构成了真正的危险。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。