据赛门铁克报告,新发现的高级持续威胁 (APT) 攻击者已通过供应链攻击部署 PlugX 后门,主要针对香港的组织。

被称为Carderbee 的对手滥用了合法的 Cobra DocGuard 软件,该软件可以帮助用户保护、加密和解密应用程序。该工具由中国信息安全公司 NSFocus 旗下的 EsafeNet 开发。

2022 年 9 月,在一次恶意更新后,Cobra DocGuard 在针对香港一家赌博公司的供应链攻击中被滥用。此次攻击归因于APT27(Budworm、LuckyMouse),该攻击于 2021 年 9 月入侵了同一家公司。

从 2023 年 4 月开始,赛门铁克观察到在针对香港和亚洲其他地区组织的 Cobra DocGuard 供应链攻击中传送了 PlugX 后门(也称为 Korplug)的签名版本,但无法将该活动与已知威胁联系起来演员。

“Korplug 是一个已知被多个 APT 使用的后门,包括 APT41 和 Budworm。不可能将此活动明确地与已知组织联系起来,这就是为什么我们将其归因于一个新组织 Carderbee,”赛门铁克指出。

该安全公司在目标组织内约 2,000 台运行 Cobra DocGuard 的计算机上发现了大约 100 台计算机上的恶意活动,并观察到使用同一供应链妥协攻击部署了多个恶意软件系列。

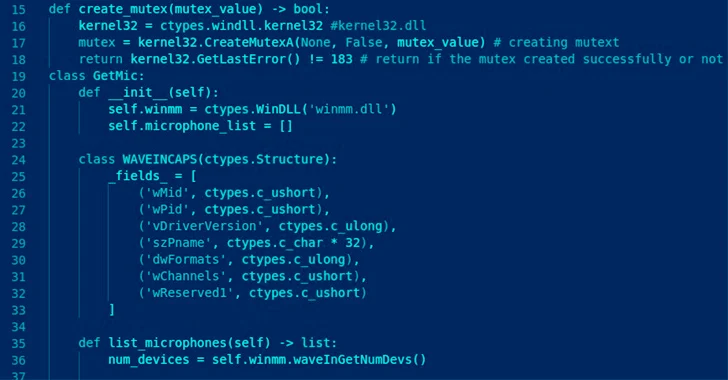

“在一个有趣的案例中,攻击者部署的下载程序拥有来自 Microsoft 的数字签名证书,称为 Microsoft Windows Hardware Compatibility Publisher。该下载程序用于在目标系统上安装 Korplug 后门。”Symatec 解释道。

下载程序试图获取一个 ZIP 存档,该存档将在内存中执行 PlugX 后门,从而允许攻击者执行命令、枚举文件和正在运行的进程、下载文件、打开防火墙端口以及记录击键。

据赛门铁克称,该活动很可能是由“耐心而熟练的攻击者”执行的,他们试图利用供应链攻击和使用有效证书签名的恶意软件来隐藏自己。

该网络安全公司指出:“事实上,他们似乎只将有效负载部署在他们有权访问的少数计算机上,这也表明该活动背后的攻击者进行了一定程度的规划和侦察。”

赛门铁克并未将 Carderbee 与任何国家联系起来,但涉及 PlugX 恶意软件的攻击以及针对香港的攻击通常是由中国国家支持的威胁行为者发起的。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。