据软件供应链安全公司 Phylum 称,Crates.io Rust 包注册表最近成为针对开发人员的恶意软件攻击的初始阶段的目标。

威胁行为者依靠拼写错误和软件开发包注册表向Node.js 和 Python 开发人员提供恶意软件的情况并不罕见。

在这些类型的攻击中,黑客通常会创建名称拼写错误(或误植)的软件包,这些软件包是流行软件包的变体。

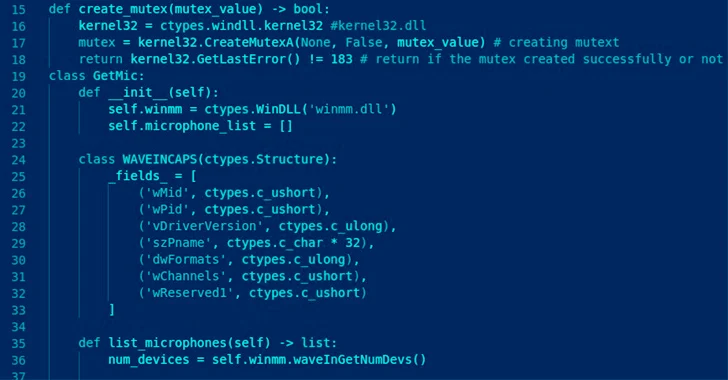

这些攻击者软件包最初是良性的,以确保它们被官方注册表接受。几天或几周后,威胁行为者添加了恶意功能,他们可以利用这些功能来对付下载其软件包而不是合法版本的开发人员。

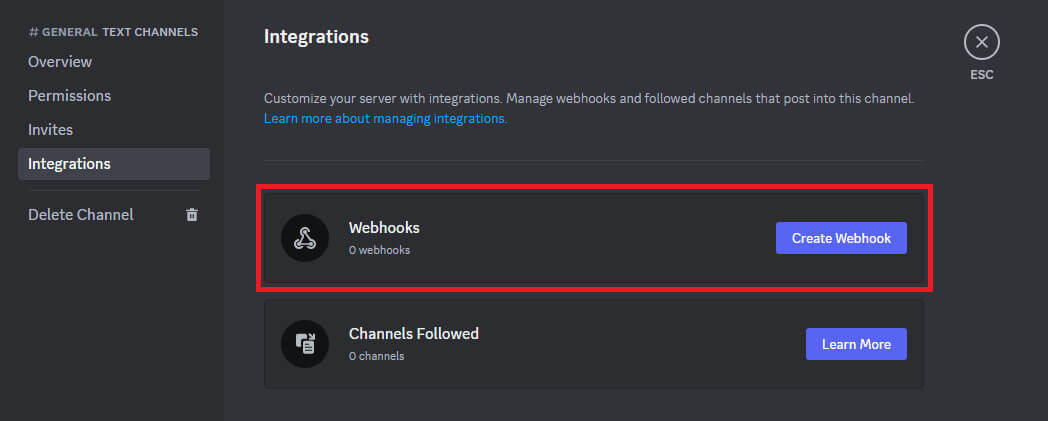

Phylum 报告称,本月早些时候此类攻击针对 Rust 包注册表 Crates.io 。幸运的是,可疑的软件包很早就被发现了,但在某些情况下,攻击者确实设法添加了旨在将有关受感染主机的信息发送到 Telegram 频道的代码。这可能是用于通信的回调机制的一部分。

Rust 基金会接到通知后迅速删除了这些软件包并锁定了上传者的帐户。GitHub 也收到通知并对相关帐户采取了行动。

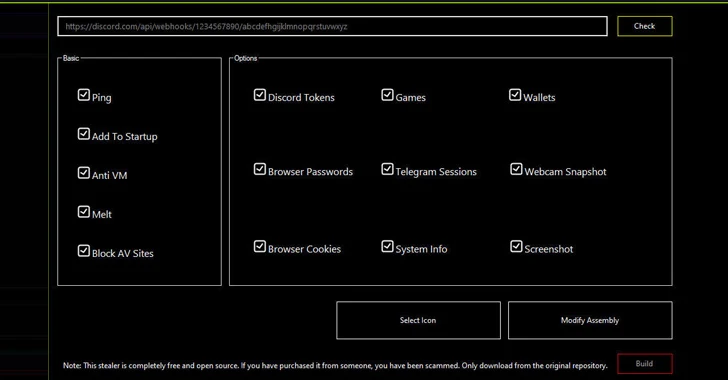

目前尚不清楚如果不删除这些软件包,究竟会添加什么类型的恶意功能,但 Phylum 认为攻击者可能想从受害者那里窃取秘密或敏感文件。

在成功测试其回调机制后,威胁参与者还可以尝试在短时间内发布更多软件包,以便在软件包被注册表删除之前广泛撒网。

“很难肯定地说这场活动是否会演变成更邪恶的事情。我们可以说的是,我们之前在许多其他生态系统中已经多次看到过这种情况,而且结果总是相同的。开发人员受到损害,凭证/秘密被盗,数据被泄露,在某些情况下,结果导致金钱损失,”Phylum 说。

他补充说:“通过访问 SSH 密钥、生产基础设施和公司 IP,开发人员现在成为一个极其有价值的目标。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。