Microsoft周三透露,一个名为Storm-0558的中国威胁行为者获得了不活跃的消费者签名密钥,通过破坏工程师的公司帐户来伪造令牌以访问Outlook。

这使攻击者能够访问包含 2021 年 <> 月发生的消费者签名系统故障转储的调试环境并窃取密钥。

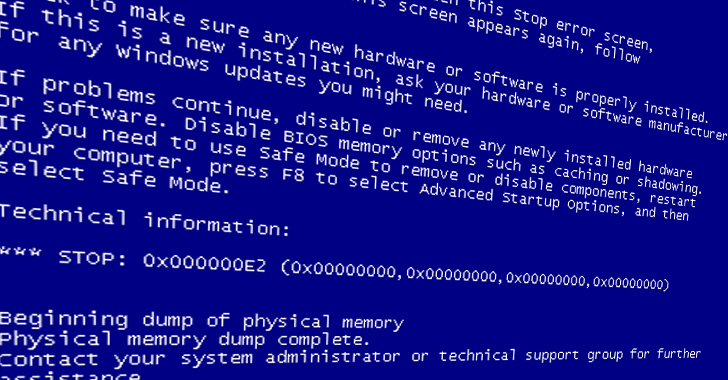

Microsoft安全响应中心 (MSRC) 在一份事后报告中表示:“2021 年 <> 月的消费者签名系统崩溃导致了崩溃过程的快照(’崩溃转储’)。

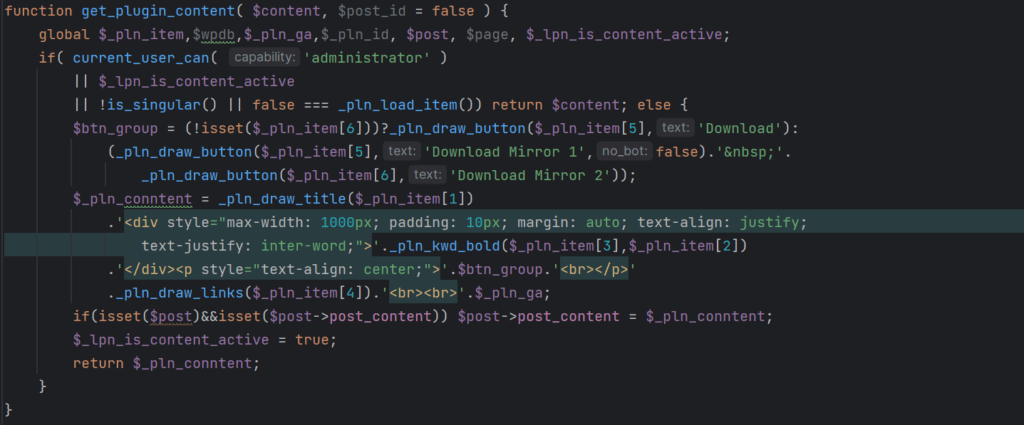

“编辑敏感信息的故障转储不应包含签名密钥。在这种情况下,争用条件允许密钥存在于故障转储中。我们的系统未检测到故障转储中的关键材料的存在。

这家Windows制造商表示,故障转储被转移到连接互联网的公司网络上的调试环境中,Storm-0558被怀疑在渗透到工程师的公司帐户后获得了密钥。

目前尚不清楚这是否是威胁参与者采用的确切机制,因为Microsoft指出,由于其日志保留策略,它没有提供具体证据的日志。

Microsoft的报告进一步暗示了鱼叉式网络钓鱼和令牌窃取恶意软件的部署,但没有详细说明工程师的帐户最初是如何被破坏的,如果其他公司帐户被黑客入侵,以及何时意识到妥协。

也就是说,最新的发展提供了对一系列级联安全事故的洞察,这些事故最终导致签名密钥最终落入具有“高度技术贸易和操作安全性”的熟练参与者手中。

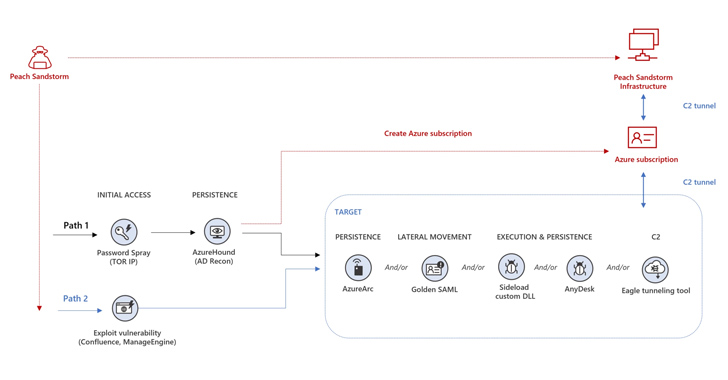

Storm-0558 是 Microsoft 分配给一个黑客组织的绰号,该组织与大约 25 个组织使用消费者签名密钥并未经授权访问 Outlook Web Access (OWA) 和 Outlook.com 有关。

零日问题归咎于验证错误,该错误允许信任密钥来对 Azure AD 令牌进行签名。有证据表明,恶意网络活动在 2023 年 <> 月被发现之前提前一个月就开始了。

反过来,这成为可能,因为“邮件系统将使用使用消费者密钥签名的安全令牌接受企业电子邮件请求”。此后,Microsoft纠正了“问题”。

云安全公司Wiz随后在7月透露,被泄露的Microsoft消费者签名密钥可能已经能够广泛访问其他云服务。

然而,Microsoft表示,它没有发现其他证据表明未经授权访问电子邮件收件箱之外的应用程序。它还扩大了对安全日志记录的访问,因为有人批评该功能仅限于拥有Purview Audit(高级)许可证的客户,从而将取证数据限制为其他人。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。