一种名为MetaStealer的新信息窃取恶意软件已将目光投向Apple macOS,这是继Stealer,Pureland,Atomic Stealer和Realst之后越来越多的专注于操作系统的窃取者家族中的最新一个。

“威胁行为者通过伪装成虚假客户端来主动瞄准macOS业务,以便对受害者进行社会工程以启动恶意有效载荷,”SentinelOne安全研究员Phil Stokes在周一的分析中表示。

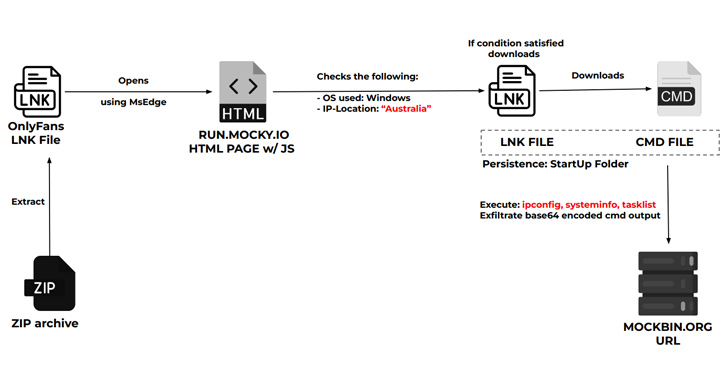

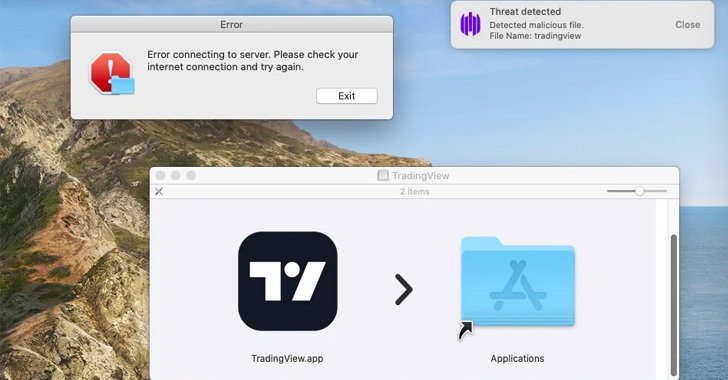

在这些攻击中,MetaStealer以磁盘映像格式(DMG)的流氓应用程序包的形式分发,目标通过伪装成潜在设计客户端的威胁参与者接近,以便共享包含DMG文件的受密码保护的ZIP存档。

其他实例涉及伪装成Adobe 文件或Adobe Photoshop安装程序的恶意软件。迄今为止收集的证据表明,MetaStealer 文物于 2023 年 27 月开始出现在野外。最新的样本已于 2023 年 <> 月 <> 日上传到 VirusTotal。

斯托克斯说:“这种针对商业用户的特定目标对于macOS恶意软件来说有些不寻常,macOS恶意软件更常见于通过洪流网站或可疑的第三方软件分销商作为商业,生产力或其他流行软件的破解版本进行分发。

有效负载的主要组件是一个经过混淆的基于 Go 的可执行文件,它具有从 iCloud 钥匙串、保存的密码和受感染主机收集数据的功能。

已观察到该恶意软件的某些版本包含可能针对电报和元服务的功能。

SentinelOne表示,它观察到一些冒充TradingView的MetaStealer变种,这与Atomic Stealer最近几周采用的策略相同。

这引发了两种可能性:相同的恶意软件作者可能是两个窃取者家族的幕后黑手,并且由于交付机制的差异而被不同的威胁行为者采用,或者它们是不同参与者的杰作。

斯托克斯说:“今年又出现了一个macOS信息窃取者,这表明针对Mac用户的数据的趋势在威胁行为者中继续流行。

“在最近的恶意软件中,MetaStealer引人注目的是明确针对业务用户的目标,以及从这些目标中窃取有价值的钥匙串和其他信息的目标。这些高价值数据可用于进一步的网络犯罪活动或在更大的商业网络中站稳脚跟。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。