对名为 Hook 的 Android 银行木马的最新分析显示,它是基于其前身 ERMAC 的。

NCC 集团安全研究人员 Joshua Kamp 和 Alberto Segura在上周发布的技术分析中表示:“ERMAC 源代码被用作 Hook 的基础。”

“恶意软件操作者可以发送到感染 ERMAC 恶意软件的设备的所有命令(总共 30 个)也存在于 Hook 中。这些命令的代码实现几乎相同。”

ThreatFabric 于 2023 年 1 月首次记录了Hook ,将其描述为“ ERMAC分叉”,每月售价 7,000 美元。这两种病毒都是恶意软件作者 DukeEugene 的作品。

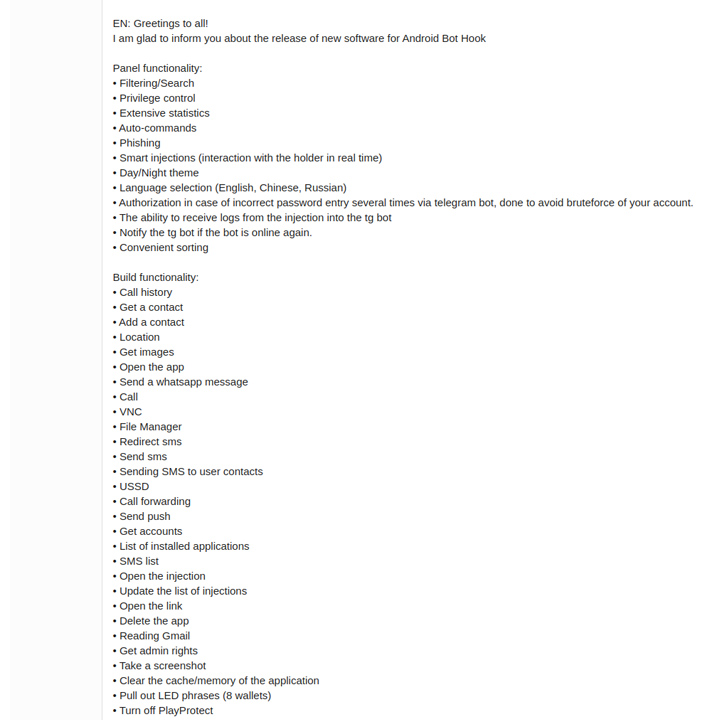

也就是说,Hook 通过更多功能扩展了 ERMAC 的功能,与后者相比,支持多达 38 个附加命令。

ERMAC 的核心功能旨在发送 SMS 消息、在合法应用程序顶部显示网络钓鱼窗口、提取已安装应用程序列表、收集 SMS 消息以及虹吸恢复多个加密货币钱包的种子短语。

另一方面,Hook 更进一步,通过流式传输受害者的屏幕并与用户界面交互,以完全控制受感染的设备,使用前置摄像头捕获受害者的照片,收集与 Google 登录会话相关的 cookie,并从更多的加密钱包中掠夺恢复种子。

它还可以进一步向多个电话号码发送短信,从而有效地将恶意软件传播给其他用户。

不管这些差异如何,Hook 和 ERMAC 都可以记录击键并滥用 Android 的辅助服务来进行覆盖攻击,以便在其他应用程序之上显示内容并窃取 700 多个应用程序的凭据。通过向远程服务器发出请求,可以动态检索要定位的应用程序列表。

这些恶意软件系列还被设计为监视剪贴板事件,并在受害者复制合法钱包地址时用攻击者控制的钱包替换内容。

Hook 和 ERMAC 的大部分命令与控制 (C2) 服务器位于俄罗斯,其次是荷兰、英国、美国、德国、法国、韩国和日本。

根据 DukeEugene 分享的帖子,截至 2023 年 4 月 19 日,Hook 项目似乎已被关闭,他声称将前往执行“特殊军事行动”,对该软件的支持将由另一位名为RedDragon直到客户的订阅用完为止。

随后,2023 年 5 月 11 日,据说 Hook 的源代码被 RedDragon 在地下论坛上以 7 万美元的价格出售。抛开 Hook 的生命周期较短不谈,这一发展增加了其他威胁行为者未来可能接手这项工作并发布新变种的可能性。

此次披露之际,一名与中国有联系的威胁行为者自 2023 年 7 月以来一直与针对韩国用户的 Android 间谍软件活动有关。

Cyble表示:“该恶意软件通过欺骗性网络钓鱼网站进行分发,这些网站伪装成成人网站,但实际上传递了恶意 APK 文件。” “一旦恶意软件感染了受害者的机器,它就可以窃取各种敏感信息,包括联系人、短信、通话记录、图像、音频文件、屏幕录制和屏幕截图。”

最重要的是,恶意软件(APK包名称“com.example.middlerankapp”)利用辅助服务来监视受害者使用的应用程序并阻止卸载。

它还包含一项功能,允许恶意软件将来电重定向到攻击者控制的指定手机号码,拦截短信,并合并未完成的键盘记录功能,这表明它可能正在积极开发中。

与中国的联系源于 C2 服务器的 WHOIS 记录信息中对香港的引用,以及恶意软件源代码中存在的多个中文字符串,包括“中国共产党万岁”,翻译过来就是“万岁”中国共产党。”

相关动态,以色列《国土报》透露,国内间谍软件公司Insanet开发了一款名为Sherlock的产品,该产品可以通过在线广告感染设备,从而窥探目标并收集Android、iOS和Windows系统的敏感数据。

据报道,该系统据说已出售给一个非民主国家,并补充说许多以色列网络公司已尝试开发攻击性技术,利用广告来分析受害者(称为 AdInt 或广告情报)并分发间谍软件。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。