一种新型混合数据盗窃勒索软件威胁通过在攻击中重新启动 Windows 计算机来禁用安全保护

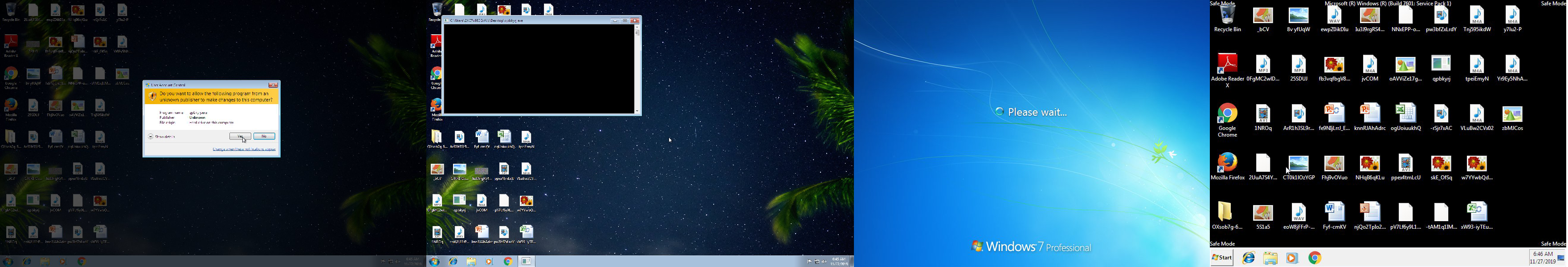

Sophos 托管威胁响应 (MTR) 团队和 SophosLabs 研究人员一直在调查一系列正在进行的勒索软件攻击,其中勒索软件可执行文件会强制 Windows 计算机在开始加密过程之前重新启动到安全模式。攻击者可能会使用此技术来规避端点保护,该保护通常不会在安全模式下运行。

10 月中旬,Sophos MTR 团队与目标组织合作,调查并修复其网络内爆发的勒索软件。该勒索软件自称为 Snatch,将自身设置为将在安全模式启动期间运行的服务。它会快速将计算机重新启动到安全模式,并且在大多数软件(包括安全软件)无法运行的稀有安全模式环境中,Snatch 会对受害者的硬盘驱动器进行加密。

Sophos 分析师大约一年前首次遇到 Snatch 勒索软件。该勒索软件背后的威胁参与者身份似乎自 2018 年夏季以来一直活跃。SophosLabs 认为该恶意软件的安全模式增强是一项新添加的功能。

SophosLabs 认为,在安全模式下运行的勒索软件所带来的风险的严重性怎么强调都不为过,我们需要发布此信息,以向安全行业的其他成员以及最终用户发出警告。随着我们继续调查新事件,我们将更新这篇文章,并可能在未来几天内发布后续内容。

我们所说的 Snatch 恶意软件由一系列工具组成,其中包括勒索软件组件和单独的数据窃取程序,这两者显然都是由操作该恶意软件的犯罪分子构建的;Cobalt Strike 反壳;以及一些公开可用的工具,这些工具本身并不恶意,但通常由渗透测试人员、系统管理员或技术人员使用。

Snatch 是我们遇到的越来越多的用 Go 语言编写的恶意软件家族之一,它似乎并不是多平台的。Go 由 Google 创建,旨在能够生成理论上可以在多个操作系统下运行的程序。

但是,我们观察到的恶意软件无法在 Windows 以外的平台上运行。Snatch 可以在最常见的 Windows 版本(从 7 到 10)、32 位和 64 位版本上运行。我们看到的样本还使用开源加壳器 UPX 进行打包,以混淆其内容。

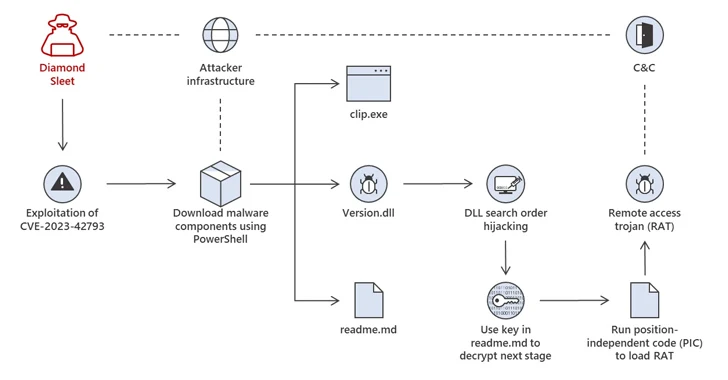

Snatch 的威胁行为者职位发布

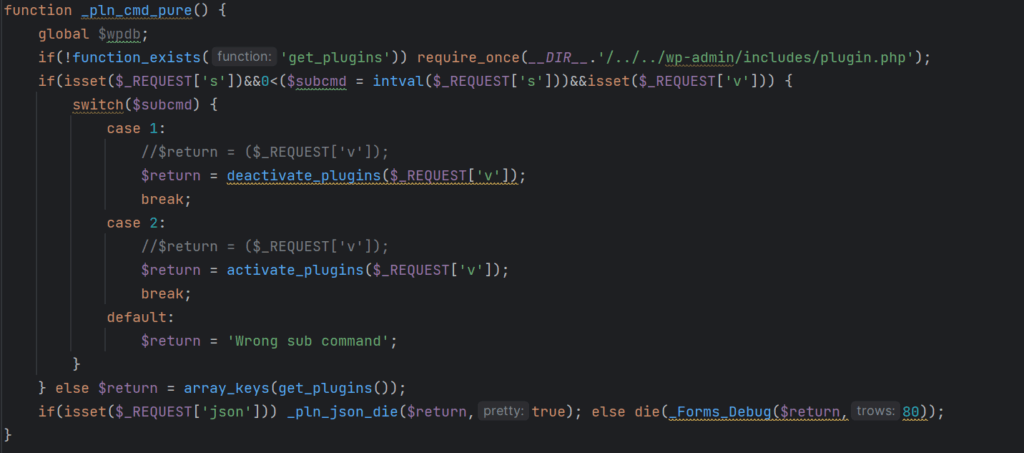

该恶意软件背后的威胁行为者(他们在犯罪留言板上称自己为“Snatch Team”)似乎采用了主动自动攻击模型,他们试图通过对易受攻击的暴露服务进行自动暴力攻击来渗透企业网络,然后利用该立足点通过人为指导的行动在目标组织的网络内部进行传播。

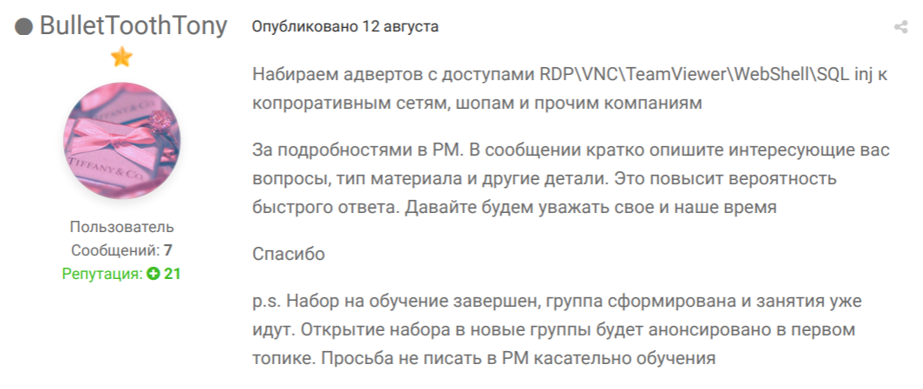

Snatch Team 嫌疑成员在犯罪委员会发布的在线帖子似乎支持了这样的说法,即这是攻击者的作案手法。一名用户(在线昵称 BulletToothTony)在此类攻击方法中寻求帮助,并在标题为“Snatch ransomware”的留言板(翻译自俄语)中写道,他正在“寻找有权访问的附属合作伙伴”公司网络、商店和其他公司中的 RDP\VNC\TeamViewer\WebShell\SQL inj [SQL 注入]。”

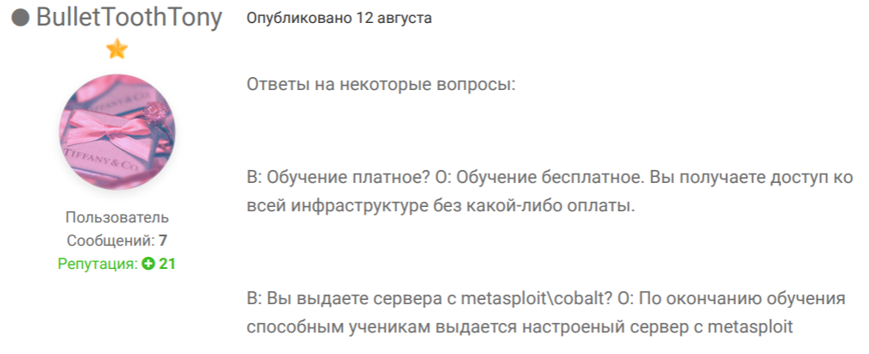

随后在同一消息线程中,该用户提出(免费)培训其他人如何使用恶意软件,允许潜在的犯罪伙伴使用他们的基础设施,为“最好的学生”提供运行 Metasploit 的定制服务器,然后说“我们正在寻找有能力的人加入我们的团队。”

随后在同一消息线程中,该用户提出(免费)培训其他人如何使用恶意软件,允许潜在的犯罪伙伴使用他们的基础设施,为“最好的学生”提供运行 Metasploit 的定制服务器,然后说“我们正在寻找有能力的人加入我们的团队。”

显然,只有俄语人士。Спасибо, ты такой заботливый .

显然,只有俄语人士。Спасибо, ты такой заботливый .

威胁行为者还以另一种重要方式创新了他们的犯罪方式:Snatch 攻击中使用的一款恶意软件能够并且已经从目标组织窃取了大量信息。

威胁行为者还以另一种重要方式创新了他们的犯罪方式:Snatch 攻击中使用的一款恶意软件能够并且已经从目标组织窃取了大量信息。

破译 Snatch 攻击

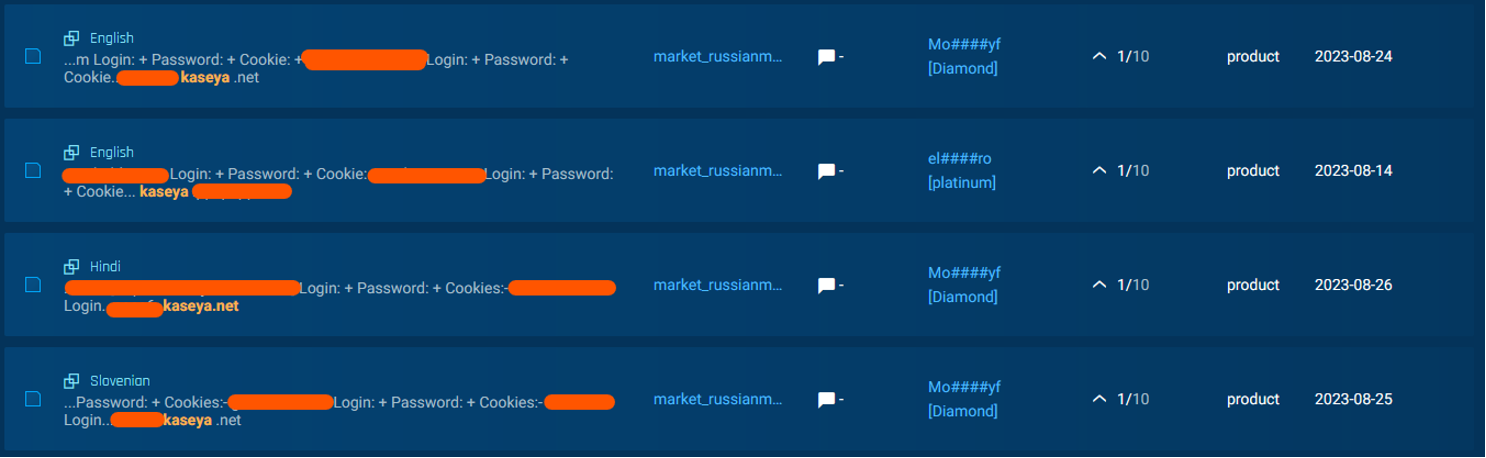

在其中一起针对一家大型国际公司的事件中,港铁团队设法从目标公司获取了勒索软件无法加密的详细日志。攻击者最初通过暴力破解 Microsoft Azure 服务器上管理员帐户的密码来访问公司内部网络,并能够使用远程桌面 (RDP) 登录服务器。

攻击者以 Azure 服务器为立足点,利用该管理员帐户登录同一网络上的域控制器 (DC) 计算机,然后在几周的时间内对目标网络执行监视任务。

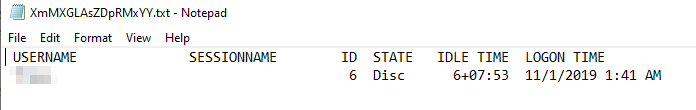

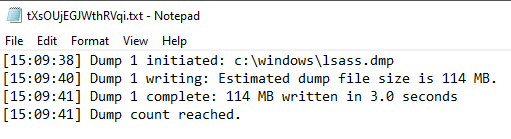

攻击者查询有权登录该盒子的用户列表,并将结果写入文件。我们还观察到他们将 WMIC 系统和用户数据、进程列表,甚至 Windows LSASS 服务的内存内容转储到文件中……

…然后将它们上传到他们的 C2 服务器。

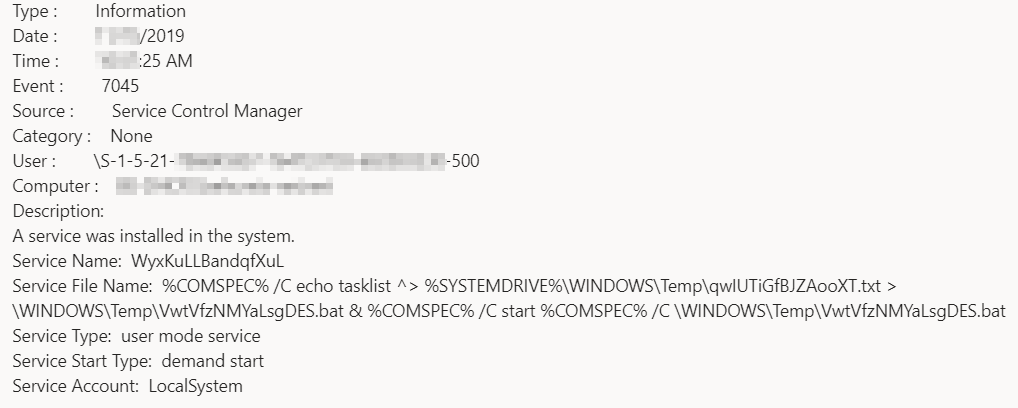

我们还观察到攻击者设置一次性 Windows 服务来编排特定任务。这些服务具有很长的随机文件名,例如这个,它从任务列表程序中查询正在运行的进程列表,将其输出到临时目录中的文件中,然后运行一个批处理文件(也位于临时目录中)来上传任务列表文件发送到C2服务器。

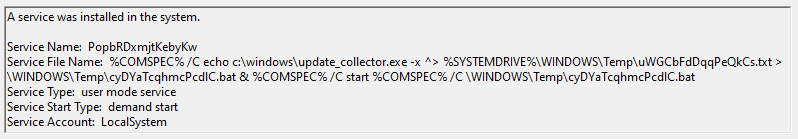

事实上,它也使用同样的方法向C2服务器上传大量信息。例如,它使用此命令将提取的用户帐户和其他配置文件信息(.txt 文件)发送回 C2,然后执行它在 Windows 临时目录中创建的批处理文件。

事实上,它也使用同样的方法向C2服务器上传大量信息。例如,它使用此命令将提取的用户帐户和其他配置文件信息(.txt 文件)发送回 C2,然后执行它在 Windows 临时目录中创建的批处理文件。

攻击者在大约 200 台计算机(即该特定组织内部网络中大约 5% 的计算机)上安装了监控软件。攻击者安装了多个恶意软件可执行文件;第一组文件似乎旨在让攻击者能够远程访问计算机,而无需依赖受感染的 Azure 服务器。

攻击者在大约 200 台计算机(即该特定组织内部网络中大约 5% 的计算机)上安装了监控软件。攻击者安装了多个恶意软件可执行文件;第一组文件似乎旨在让攻击者能够远程访问计算机,而无需依赖受感染的 Azure 服务器。

攻击者还安装了一个名为Advanced Port Scanner的免费 Windows 实用程序,并使用该工具发现网络上他们可能瞄准的其他计算机。在此事件响应之后,另一家受到同一恶意软件攻击的公司联系了我们,调查在该网络中的计算机上也发现了高级端口扫描程序的副本。

Sophos 分析师还发现了一个我们怀疑也是由名为Update_Collector.exe的恶意软件作者创建的工具;该工具使用 WMI 收集的数据来了解有关网络上其他计算机和用户帐户的更多信息,将该信息转储到文件中,然后将其上传到攻击者的命令和控制服务器。我们在一些受感染的机器上发现了副本。

我们还发现了一系列其他合法工具,这些工具已被犯罪分子安装在目标网络内的计算机上,包括Process Hacker、IObit Uninstaller、PowerTool和PsExec。攻击者通常使用它们来尝试禁用 AV 产品。

随后对相关文件的搜索发现了其他几起攻击,其中使用了完全相同的工具集,对世界各地的组织进行了机会主义攻击,包括美国、加拿大和几个欧洲国家。发现这些相同文件的所有组织后来也被发现有一台或多台带有 RDP 的计算机暴露在互联网上。许多组件是在受感染系统上的管理员帐户的“下载”文件夹中找到的。

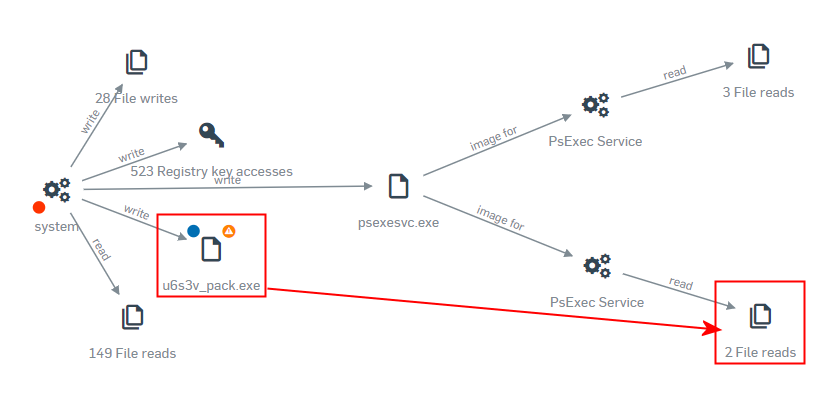

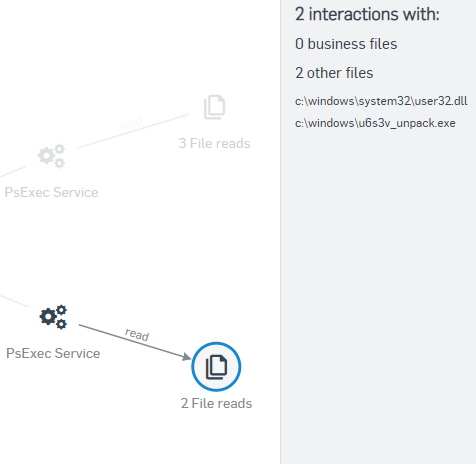

在攻击过程中的某个时刻(可能是在最初的网络漏洞发生后几天到几周),攻击者会将勒索软件组件下载到目标计算机。该组件到达系统时的文件名中包含每个受害者独有的五字符代码以及文件名中的单词“ _pack.exe ”。

当恶意软件调用 PSEXEC 服务来执行勒索软件时,它已将自身解压到 Windows 文件夹中,并使用相同的五个字符代码,后跟 _unpack.exe 。

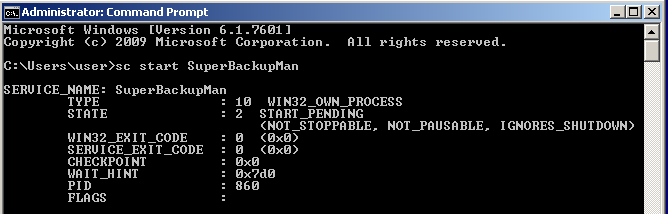

该勒索软件将自身安装为名为 SuperBackupMan 的 Windows 服务。服务描述文本“此服务每天都会进行备份副本”可能有助于在服务列表中隐藏此条目,但没有时间查看。该注册表项是在计算机开始自行重新启动之前设置的。

SuperBackupMan 服务具有防止其在运行时被用户停止或暂停的属性。

SuperBackupMan 服务具有防止其在运行时被用户停止或暂停的属性。

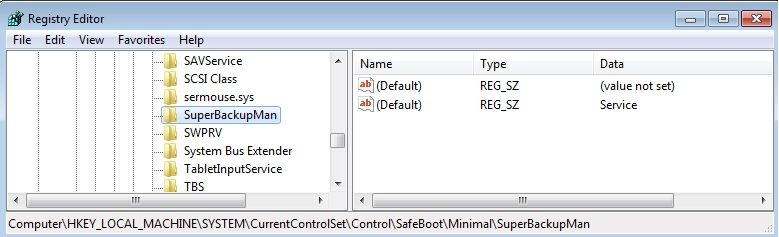

然后,恶意软件会将此密钥添加到 Windows 注册表中,以便它能够在安全模式启动期间启动。

然后,恶意软件会将此密钥添加到 Windows 注册表中,以便它能够在安全模式启动期间启动。

HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\SuperBackupMan:默认:服务

它使用 Windows 上的 BCDEDIT 工具发出一条命令,将 Windows 操作系统设置为以安全模式启动,然后立即强制重新启动受感染的计算机。

它使用 Windows 上的 BCDEDIT 工具发出一条命令,将 Windows 操作系统设置为以安全模式启动,然后立即强制重新启动受感染的计算机。

bcdedit.exe /set {当前} safeboot 最小

关机 /r /f /t 00

当计算机重新启动后(这次处于安全模式)时,恶意软件使用 Windows 组件 net.exe 来停止 SuperBackupMan 服务,然后使用 Windows 组件 vssadmin.exe 删除系统上的所有卷影副本,这可以防止对勒索软件加密的文件进行取证恢复。

net stop SuperBackupMan vssadmin 删除阴影 /all /quiet

然后,勒索软件开始加密受感染计算机本地硬盘上的文档。

抢夺的影响

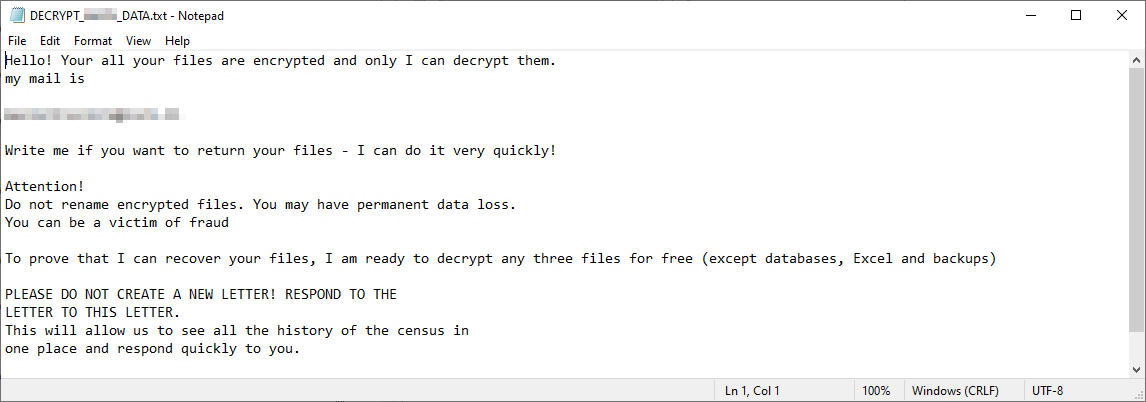

勒索软件将五个字母数字字符的伪随机字符串附加到加密文件中。该字符串同时出现在勒索软件可执行文件的文件名(并硬编码到勒索软件可执行文件中)和勒索字条中,并且对于每个目标组织来说似乎都是唯一的。例如,如果勒索软件名为abcde x64.exe,则加密文件的文件扩展名为 . abcde附加到原始文件名,勒索字条使用 README_ ABCDE _FILES.txt 或 DECRYPT_ ABCDE _DATA.txt等命名范例

攻击者试图用勒索软件负载感染受 Sophos 端点产品保护的计算机,或杀死受攻击计算机上的 Sophos 端点保护服务和进程,但遭到挫败。但其他人就没那么幸运了。我们联系了Coveware,这是一家专门从事勒索软件受害者和攻击者之间敲诈勒索谈判的公司。该公司告诉我们,从 7 月到 10 月,他们已代表客户与 Snatch 犯罪分子进行了 12 次谈判。赎金要求(以比特币计)的价值从 2,000 美元到 35,000 美元不等,但在这四个月期间呈上升趋势。

攻击者试图用勒索软件负载感染受 Sophos 端点产品保护的计算机,或杀死受攻击计算机上的 Sophos 端点保护服务和进程,但遭到挫败。但其他人就没那么幸运了。我们联系了Coveware,这是一家专门从事勒索软件受害者和攻击者之间敲诈勒索谈判的公司。该公司告诉我们,从 7 月到 10 月,他们已代表客户与 Snatch 犯罪分子进行了 12 次谈判。赎金要求(以比特币计)的价值从 2,000 美元到 35,000 美元不等,但在这四个月期间呈上升趋势。

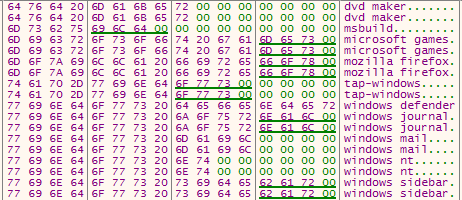

与许多其他勒索软件一样,Snatch 维护着一份不会加密的文件和文件夹位置列表。勒索软件这样做通常是为了维护系统稳定性,同时将注意力集中在工作文档或个人文件上。它跳过的位置包括:

C:\

-

- 视窗

- 恢复

- $recycle.bin

- 执行日志

C:\程序数据

-

- 开始菜单

- 微软

- 模板

- 收藏夹

C:\程序文件\

-

- 视窗

- 执行日志

- $recycle.bin

- 系统容量信息

- 共同文件

- DVD机

- IE浏览器

- 微软

- 火狐浏览器

- 参考组件

- 点击窗口

- Windows Defender的

- 视窗日记

- 视窗邮件

- Windows媒体播放器

- 视窗

- 窗户照片查看器

正如我们在分析师手动运行仪器化测试台计算机中的一个样本时发现的那样,威胁行为者显然会主动监控运行其代理的系统。

正如我们在分析师手动运行仪器化测试台计算机中的一个样本时发现的那样,威胁行为者显然会主动监控运行其代理的系统。

当分析师意外注销时,分析师怀疑攻击者将机器识别为安全研究平台,因此他给攻击者写了一条消息并将其留在测试床的桌面上。片刻之后,攻击者做出回应,再次将分析师从计算机中注销,然后阻止分析师使用的 IP 地址重新连接到 Snatch C2 服务器。

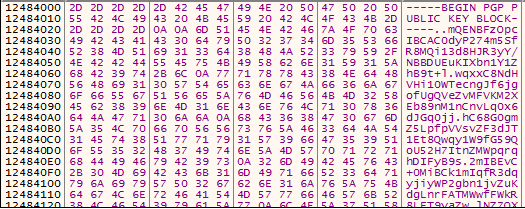

我们还发现勒索软件正在使用 OpenPGP。我们检查的勒索软件二进制文件似乎将 PGP 公钥块硬编码到文件中。(我们已将这些密钥放入SophosLabs Github 上Snatch 的 IoC 页面中。)

我们还发现勒索软件正在使用 OpenPGP。我们检查的勒索软件二进制文件似乎将 PGP 公钥块硬编码到文件中。(我们已将这些密钥放入SophosLabs Github 上Snatch 的 IoC 页面中。)

“Snatch”这个名字似乎也不是巧合。在勒索软件的早期版本中,勒索字条中包含的电子邮件地址“imBoristheBlade@protonmail.com”似乎引用了盖·里奇的电影《抓捕》(2000),其中有一个拉斯普京式的前克格勃特工角色,名叫鲍里斯刀锋自始至终都被殴打、枪击和刺伤,但通常对他站起来继续战斗的能力几乎没有影响。留言板海报中使用的手柄“子弹牙托尼”是同一部电影中出现的另一个角色。

您可以采取哪些措施来预防和检测 Snatch 攻击

预防

- 正如我们一段时间以来一直敦促组织这样做的那样,Sophos 建议任何规模的组织都不要将远程桌面界面暴露给未受保护的互联网。希望允许远程访问计算机的组织应将其置于网络上的 VPN 后面,这样任何没有 VPN 凭据的人都无法访问它们。

- Snatch 攻击者还表示有兴趣与能够使用其他类型的远程访问工具(例如 VNC 和 TeamViewer)破坏网络的犯罪分子以及那些具有使用 Web shell 或闯入 SQL 服务器经验的犯罪分子签订合同或雇用这些犯罪分子。 SQL注入技术。按理说,如果无人看管,这些类型的面向互联网的服务也会带来重大风险。

- 同样,组织应立即对具有管理权限的用户实施多重身份验证,以使攻击者更难以暴力破解这些帐户凭据。

- 对于 Sophos 客户来说,所有用户都必须运行最新的端点保护,并启用 Intercept X 中的 CryptoGuard 功能。

检测

- 我们观察到的大多数初始访问和立足点都是在不受保护和不受监控的设备上。对于几乎任何规模的组织来说,定期彻底清查设备都非常重要,以确保网络上不存在间隙或“暗角”。

- Snatch 勒索软件的执行发生在威胁行为者几天未检测到且不受限制地访问网络之后。严格且成熟的威胁搜寻程序将更有可能在执行勒索软件可执行文件之前识别威胁行为者。

检测详情

Sophos 产品根据以下签名检测 Snatch 的各个组件以及此攻击中使用的文件:

Troj/Snatch-H

Mal/Generic-R

Troj/Agent-BCYI

Troj/Agent-BCYN

HPmal/GoRnSm-A

HPmal/RansMaz-A

PUA 检测到:“PsExec”

其他检测方法包括 MTR 和 Intercept X 中的异常行为检测。

妥协指标已发布在 SophosLabs Github 上,并将随着新指标的发现而更新。

致谢

感谢以下 Sophos 研究人员和 MTR 事件响应人员为本报告做出的贡献:

阿尔伯特·齐戈维茨

安德鲁·卢德盖特

安德鲁·奥唐纳

哈伊纳尔卡·科普

乔丹·罗杰斯

卢卡·纳吉

彼得·麦肯齐

萨维奥

西蒙·波特

苏里亚·纳塔拉扬

维卡斯·辛格

张晓川

雅尼克·福马吉奥

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。