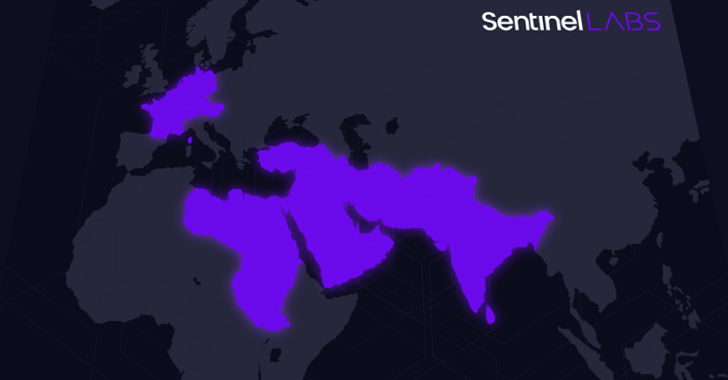

此前,一名被称为“桑德曼”(Sandman)的无证威胁参与者发起了一系列针对中东、西欧和南亚次大陆电信运营商的网络攻击。

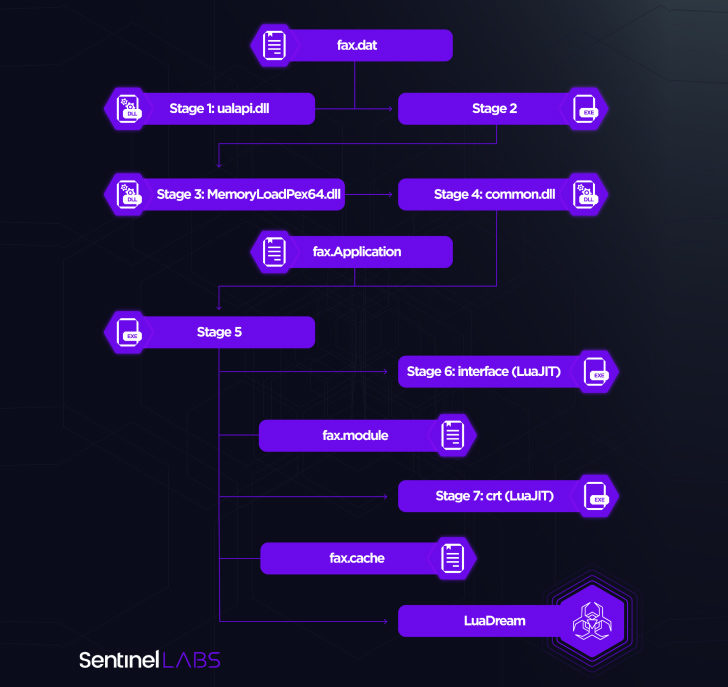

值得注意的是,这些入侵利用 Lua 编程语言的即时 (JIT) 编译器(称为 LuaJIT)作为部署名为LuaDream的新型植入程序的工具。

SentinelOne 安全研究员 Aleksandar Milenkoski 在一份与Q组。

“LuaDream 的实施表明了一个执行良好、维护良好、积极开发的具有相当规模的项目。”

尽管现有证据表明网络间谍对手倾向于跨地区针对电信行业,但该活动及其策略均未与任何已知的威胁行为者或组织相关。这些攻击是在 2023 年 8 月的几周内首次观察到的。

“LuaDream 暂存链旨在逃避检测并阻止分析,同时将恶意软件直接部署到内存中,”Milenkoski 解释道。“LuaDream 的实现和暂存过程利用了 LuaJIT 平台,这是 Lua 脚本语言的即时编译器。这主要是为了使恶意 Lua 脚本代码难以检测。”

植入程序源代码中包含的字符串工件参考日期为 2022 年 6 月 3 日,表明准备工作已经进行了一年多。

怀疑 LuaDream 是卡巴斯基在其2023 年第一季度 APT 趋势报告中称为 DreamLand 的新恶意软件变种,这家俄罗斯网络安全公司将其描述为采用“Lua 脚本语言与其 Just-in-Time 结合使用” (JIT)编译器来执行难以检测的恶意代码。”

Lua 的使用在威胁环境中相当罕见,自 2012 年以来,曾在三个不同的实例中观察到 Lua 的使用:Flame、Animal Farm(又名SNOWGLOBE)和Project Sauron。

初始访问的确切模式尚不清楚,但已观察到窃取管理凭据并进行侦察以破坏感兴趣的工作站并最终交付 LuaDream。

LuaDream 是一个模块化、多协议后门,具有 13 个核心和 21 个支持组件,主要设计用于窃取系统和用户信息,以及管理攻击者提供的扩展其功能(例如命令执行)的插件。它还具有各种反调试功能,可以逃避检测并阻止分析。

命令与控制 (C2) 通信是通过使用WebSocket 协议与名为“mode.encagil[.]com”的域建立联系来完成的。但它也可以侦听通过 TCP、HTTPS 和 QUIC 协议传入的连接。

核心模块实现上述所有功能,而支持组件则负责增强后门的功能,以等待基于 Windows HTTP 服务器 API 的连接并执行命令。

Milenkoski 表示:“LuaDream 是网络间谍威胁行为者不断创新和进步的有力例证,他们将其投入到不断发展的恶意软件库中。”

这一披露与 SentinelOne 的一份并行报告同时进行,该报告详细介绍了中国威胁行为者在非洲的持续战略入侵,包括针对非洲电信、金融和政府部门的入侵,作为被称为“后门外交”、“地球埃斯特里”和“污染之爱行动”的活动集群的一部分。

该公司表示,其目标是扩大整个非洲大陆的影响力,并将此类攻势作为其软实力议程的一部分。

SentinelOne 表示,它检测到北非一家电信实体受到“污染之爱行动”幕后同一威胁行为者的攻击,并补充说,此次攻击的时间与该组织进一步区域扩张的私下谈判一致。

“后门外交 APT 和威胁组织策划的“被污染的爱行动”的有针对性的入侵表明了一种意图,旨在支持(中国努力)制定与其地缘战略野心相一致的政策和叙述,将自己确立为非洲数字化进程中的关键和决定性力量。进化,”安全研究员汤姆·黑格尔说。

几天前,思科 Talos 透露,中东的电信服务提供商是名为ShroudedSnooper的新入侵集的目标,该入侵集采用了一组名为 HTTPSnoop 和 PipeSnoop 的隐形后门。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。