网络安全专家揭露了一个名为ShadowSyndicate(以前称为 Infra Storm)的新网络犯罪组织,该组织在过去一年中可能利用了多达 7 个不同的勒索软件系列。

Group-IB 和 Bridewell在一份联合技术报告中表示:“ShadowSyndicate 是一个威胁行为者,与各种勒索软件组织和勒索软件计划的附属机构合作。”

该攻击者自 2022 年 7 月 16 日开始活跃,与 Quantum、Nokoyawa、BlackCat、Royal、Cl0p、Cactus 和 Play 病毒株相关的勒索软件活动有关,同时还部署了现成的后利用工具,例如 Cobalt Strike和Sliver以及IcedID和Matanbuchus等加载器。

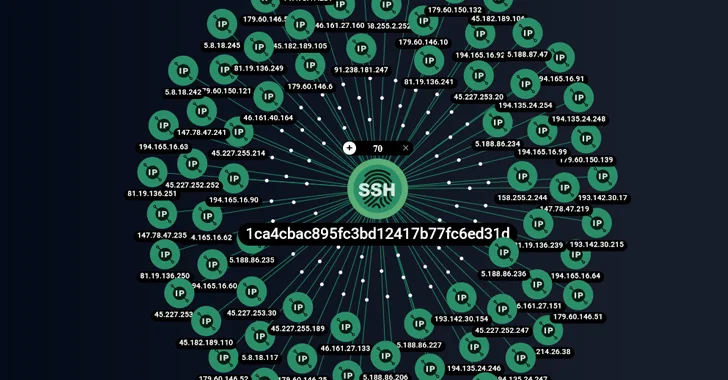

这些发现基于在 85 台服务器上发现的独特 SSH 指纹 (1ca4cbac895fc3bd12417b77fc6ed31d),其中 52 台已被用作 Cobalt Strike 的命令和控制 (C2)。这些服务器中有八个不同的 Cobalt Strike 许可证密钥(或水印)。

大多数服务器 (23) 位于巴拿马,其次是塞浦路斯 (11)、俄罗斯 (9)、塞舌尔 (8)、哥斯达黎加 (7)、捷克 (7)、伯利兹 (6)、保加利亚 (3) 、洪都拉斯 (3) 和荷兰 (3)。

Group-IB 表示,它还发现将 ShadowSyndicate 连接到 TrickBot、Ryuk/Conti、FIN7 和TrueBot恶意软件操作的其他基础设施重叠。

“自 2022 年 8 月以来,在我们链接到 Cl0p 勒索软件附属公司的 149 个 IP 地址中,我们发现来自 4 个不同集群的 12 个 IP 地址将所有权更改为 ShadowSyndicate,这表明这些组织之间存在一些潜在的基础设施共享。”这些公司表示。

这一消息披露之际,德国执法当局宣布对与 DoppelPaymer 勒索软件组织相关的参与者进行第二次有针对性的打击,其中一些人在今年 3 月初成为目标 ,对德国和乌克兰的两名嫌疑人执行搜查令。

这些人分别是 44 岁的乌克兰人和 45 岁的德国人,据称在该网络中负有重要责任,并从勒索软件攻击中获取非法收益。他们的名字没有被透露。

在此之前,美国联邦调查局 (FBI) 和网络安全和基础设施安全局 (CISA) 发布了一份联合咨询报告,内容涉及一个名为 Snatch(前身为Team Truniger)的双重勒索行为者,该行为者针对广泛的关键基础设施部门自 2021 年中期以来。

这些机构表示:“抢夺威胁行为者采用多种不同的方法来访问并维持受害者网络的持久性”,并指出了他们不断演变的策略以及恶意软件通过将 Windows 系统重新启动到安全模式来逃避检测的能力。

“Snatch 附属机构主要依靠利用远程桌面协议 (RDP) 中的弱点进行暴力破解并获取受害者网络的管理员凭据。在某些情况下,Snatch 附属机构会从犯罪论坛/市场寻找受损的凭据。”

美国国土安全部(DHS)在最新的国土威胁评估报告中指出,勒索软件组织正在不断开发新方法,以提高对受害者进行经济勒索的能力,使 2023 年成为继 2021 年之后第二个最赚钱的年份。

国土安全部报告称:“这些组织增加了多层次勒索的使用,他们加密和窃取目标数据,通常威胁公开发布被盗数据、使用 DDoS 攻击或骚扰受害者的客户以迫使受害者付款。”说。

阿基拉就是一个很好的例子。自 2023 年 3 月作为基于 Windows 的威胁出现以来,该勒索软件的影响范围已扩大到包括 Linux 服务器和 VMWare ESXi 虚拟机,这凸显了其快速适应趋势的能力。截至9月中旬,该组织已在美国和英国成功打击110名受害者

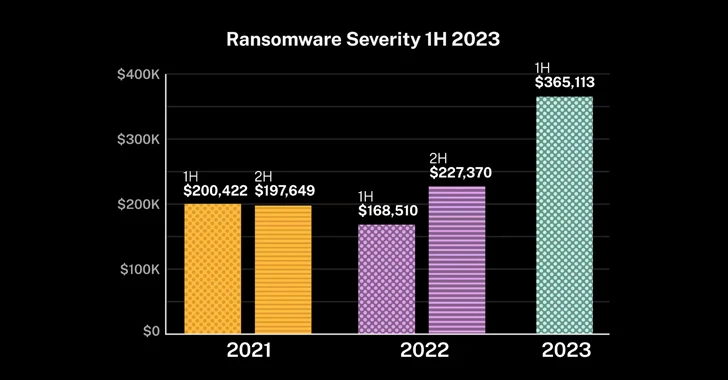

勒索软件攻击的死灰复燃还伴随着网络保险索赔的激增,今年上半年美国的总体索赔频率增加了 12%,受害者报告的平均损失金额超过 365,000 美元,猛增 61%从2022年下半年开始。

网络保险公司 Coalition 表示:“收入超过 1 亿美元的企业的频率增幅最大,虽然其他收入范围更加稳定,但它们也面临索赔激增的情况。 ”

BlackCat、Cl0p 和 LockBit 是威胁形势不断变化的最好例证,近几个月来,这些勒索软件家族仍然是数量最多、最具进化性的勒索软件家族,主要针对银行、零售和运输行业的小型和大型企业。活跃的 RaaS 和 RaaS 相关群组的数量在 2023 年增长了 11.3%,从 39 个增加到 45 个。

eSentire 上周的一份报告详细介绍了两起 LockBit 攻击,其中电子犯罪团伙利用受害公司暴露在互联网上的远程监控和管理 (RMM) 工具(或他们自己的工具)在整个 IT 环境中传播勒索软件或推送勒索软件。并将其传递给下游客户。

这家加拿大公司表示,对这种离地生活 (LotL) 技术的依赖是为了通过混合恶意和合法使用 IT 管理工具来避免检测和混淆归因工作。

在Sophos 本月重点介绍的另一个BlackCat 攻击实例中,攻击者在获得未透露姓名的客户的 Azure 门户的访问权限后对 Microsoft Azure 存储帐户进行加密。

“在入侵期间,我们观察到威胁行为者利用各种 RMM 工具(AnyDesk、Splashtop 和 Atera),并使用 Chrome 通过浏览器扩展访问目标已安装的 LastPass 保管库,并从中获取了用于访问目标 Sophos Central 帐户的 OTP ,客户用它来管理他们的 Sophos 产品,”该公司表示。

“然后,攻击者修改了安全策略并禁用了 Central 中的防篡改功能,然后通过扩展名为 .zk09cvt 的勒索软件可执行文件加密客户的系统和远程 Azure 存储帐户。”

随着威胁格局不断出现新兴、短暂、发展中和成熟参与者的变化, GuidePoint Security和NCC Group的最新统计数据显示,2023 年 8 月勒索软件攻击下降了 20% 以上,这主要是由于 Cl0p 的大规模攻击MOVEit Transfer 应用程序的利用可能已接近尾声。

据Emsisoft称,截至 2023 年 9 月 26 日,已知受到 MOVEit 黑客攻击影响的组织数量已增至 2,120 个,而受影响的个人数量已超过 6200 万。

重量级勒索软件 Lockbit 造成了8 月份 380 起攻击中的 124 起,与上个月的 41 起受害者相比,环比大幅增加。BlackCat、Akira 和 8Base 分别以 39 次、36 次和 34 次攻击占据第二、第三和第四位。相比之下,Cl0p 公布了 4 名受害者的数据,低于 6 月的 90 名和 7 月的 170 名。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。