8月,IB组威胁情报研究人员检测到一种以前未知的Android 木马,针对越南的金融组织。我们将其代号为 GoldDigger,以参考 APK 中的特定 GoldActivity 活动。

我们立即向越南及其他地区的客户通报了我们的发现。此外,24/7 CERT-GIB (IB组计算机应急响应小组)根据双方之间的数据共享协议,主动联系VNCERT (越南计算机应急响应小组)亚太计算机应急响应小组成员。CERT-GIB 共享必要的技术信息,包括妥协指标,以便 VNCERT 能够采取适当的风险缓解措施。

这种特殊的木马至少自 2023 年 6 月起就一直活跃。GoldDigger 将自己伪装成假冒 Android 应用程序,可以冒充越南政府门户网站和当地能源公司。其主要目标是窃取银行凭证。喜欢安卓木马较多,该恶意软件滥用辅助功能服务来提取个人信息、拦截短信并执行各种用户操作。该木马还具有远程访问能力。

GoldDigger 的主要特点之一是它采用了先进的保护机制。Virbox Protector是在所有已发现的 GoldDigger 样本中发现的合法软件,它允许特洛伊木马使静态和动态恶意软件分析显着复杂化并逃避检测。这对在沙箱或模拟器中触发恶意活动提出了挑战。

银行木马使用 VirBox 是最近的趋势。Group-IB 的威胁情报团队表示,目前活跃在亚太地区的三个 Android 木马(包括 GoldDigger)都在使用这种规避技术。

因此,对每个 VirBox 保护的样本进行动态分析需要大量时间,并且需要手动干预。VirBox 的定期更新使得对此类恶意软件的静态分析效率低下。银行木马的主要目标是感染尽可能多的设备并获取对用户帐户的访问权限。对抗它们最有效的方法是使用客户端欺诈防护解决方案提供多种好处。其中包括实时保护、对不断变化的威胁的适应性,以及最重要的是依靠行为指标来保护客户的能力。

图 1. GoldDigger 简介

Group-IB 研究人员发现,GoldDigger 木马使用越南语的虚假应用程序来攻击受害者。还发现该木马包含西班牙语和繁体中文的语言翻译,这意味着这些攻击可能会将其影响范围扩展到越南以外,涵盖西班牙语国家和亚太地区的其他国家。

GoldDigger 只是目前亚太地区活跃的众多 Android 恶意软件品种之一。目前针对该地区的其他值得注意的 Android 恶意软件家族包括吉加布德系列、SpyNote、HookBot、PWNDROID4、CraxsRAT、TgToxic 和 Anubis(教父的 其中大多数具有共同的特征和策略,可以使用Group-IB 专有的 欺诈矩阵进行分析和分类,该矩阵是欺诈矩阵的基本要素Group-IB 欺诈保护。

鉴于 GoldDigger 当前的活动和潜在的扩张,我们决定根据Group-IB 的 欺诈矩阵仔细研究该特洛伊木马的策略。Group-IB 欺诈矩阵基于 MITRE® 模型,是一个独特的框架,可对欺诈方案进行分析和分类,并概述欺诈者在每个阶段使用的技术。该矩阵是反欺诈的重要情报来源,可深入了解欺诈计划、作案手法以及建议,确保您的组织配备最强大的防御措施。

除了对 GoldDigger 的欺诈技术进行深入分析外,该帖子还包含一份妥协指标 (IOC) 列表,使其成为反欺诈团队和 CTI 分析师的宝贵资源。

让我们更仔细地看看 GoldDigger 的欺诈技术。

图 2. GoldDigger 的 TTP 在 Group-IB 欺诈矩阵中的直观表示欺诈保护界面

恶意软件的分布

GoldDigger 通过伪装成Google Play页面的虚假网站和越南的虚假企业网站进行传播。该木马的运营商很可能通过网络钓鱼或传统的网络钓鱼方式分发这些网站的链接。这些网站包含下载恶意 Android 应用程序的链接(图 3)。

图 3. 分发 GoldDigger 的虚假网站

默认情况下,所有 Android 设备都禁用“从未知来源安装”设置,以防止从第三方来源安装应用程序。如果启用“从未知来源安装”设置,则可以安装来自 Google Play 商店以外来源的 APK。

GoldDigger 要求受害者设备启用“从未知来源安装”功能才能下载并安装。

主动缓解措施

我们建议组织教育其客户不要启用“从未知来源安装”功能,因为这些操作可能会使 Android 设备面临潜在的安全风险。IB组欺诈保护的 Android SDK检测从未经授权和未知来源安装的请求可疑权限的应用程序。详细了解该工具强大的恶意软件检测技术这里。

现在让我们看看 GoldDigger 的其他技术。

信任滥用策略:无障碍服务

启动后,GoldDigger 木马会要求用户启用辅助功能服务。

Android 的辅助功能服务旨在帮助残障用户操作其设备。这些服务提供屏幕阅读、放大、基于手势的控制、语音转文本、触觉反馈等功能。遗憾的是,某些银行木马,例如古斯塔夫和吉加布德,正在利用此功能。

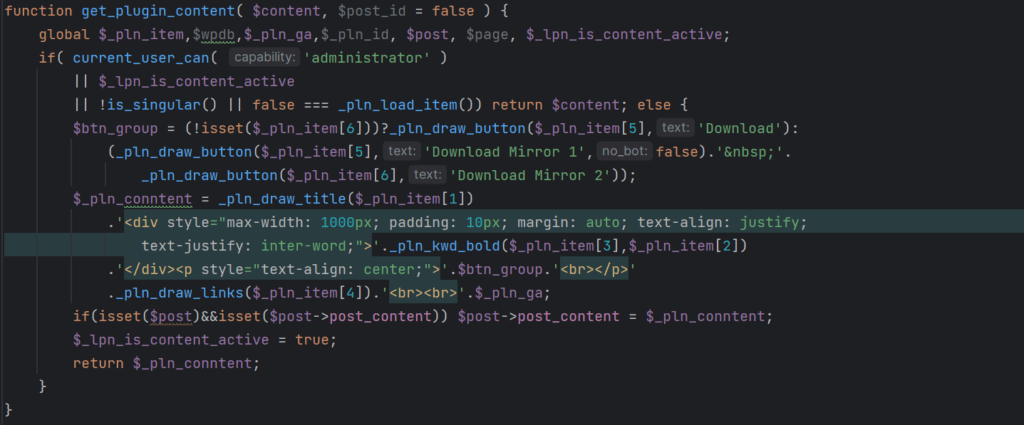

向 GoldDigger 授予辅助功能服务权限,使其能够全面了解用户操作并与用户界面元素进行交互。这意味着它可以查看受害者的余额,获取为双因素身份验证颁发的第二个凭据,并实现键盘记录功能,使其能够捕获凭据。GoldDigger 监控越南的 51 个金融应用程序、电子钱包和加密应用程序。所有这些数据都被泄露到命令与控制 (C&C) 服务器。下面的图 4 显示了一个示例。

图 4. 在 GoldDigger 中实施捕获凭证

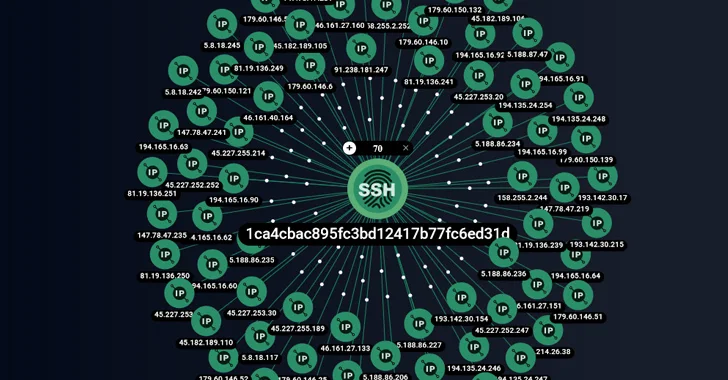

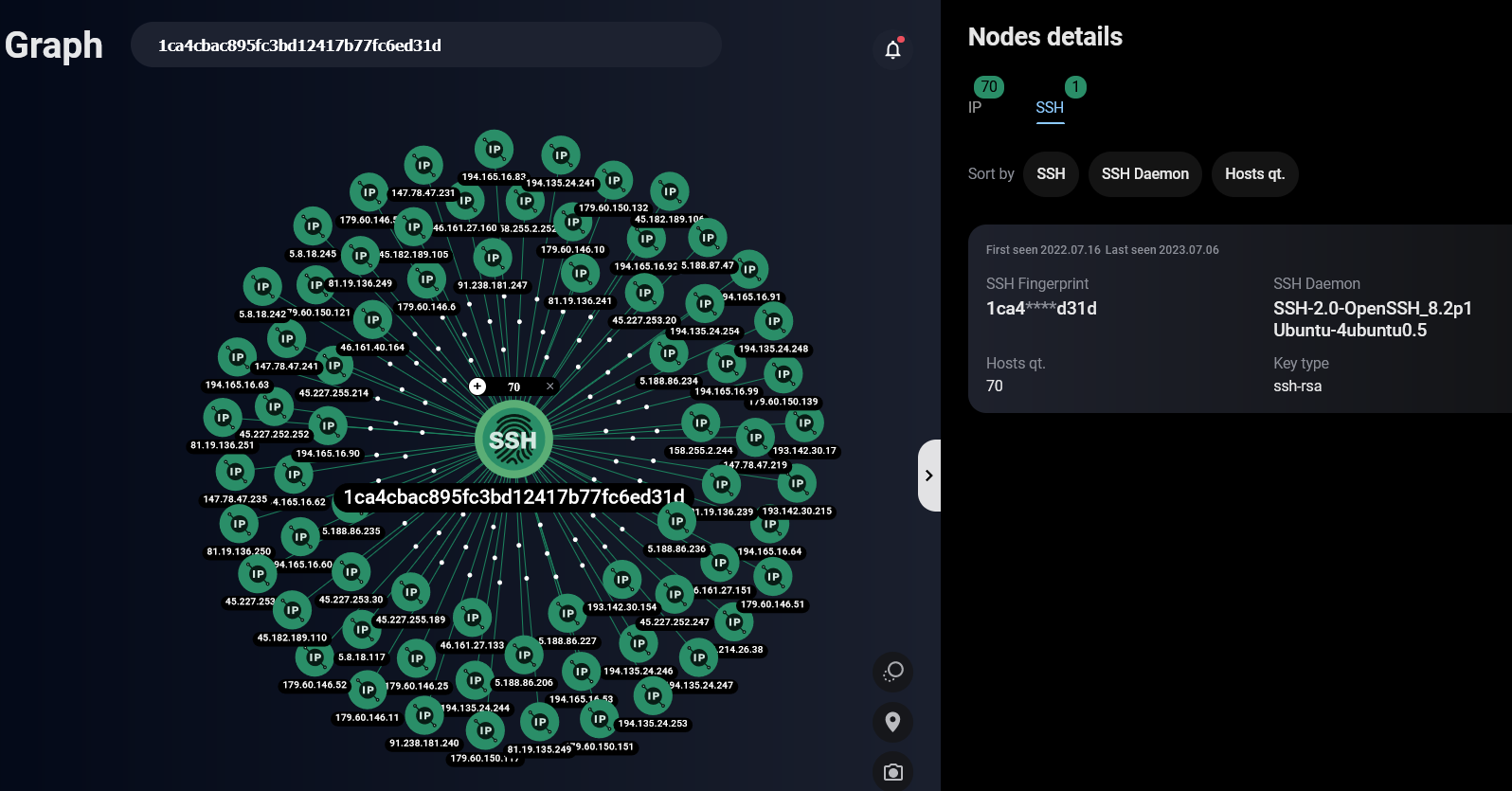

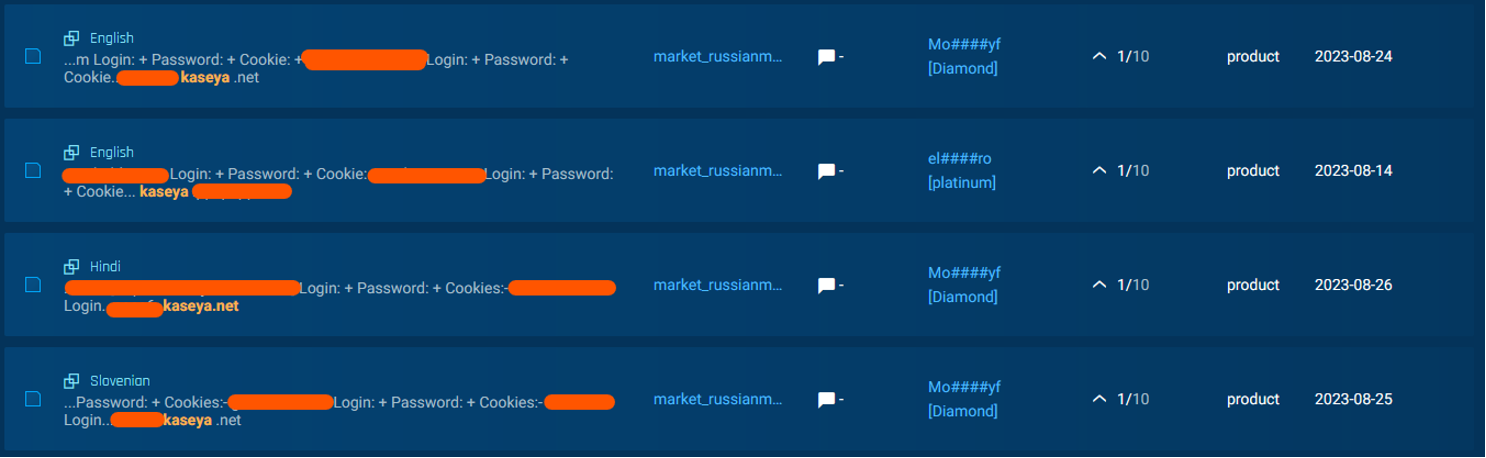

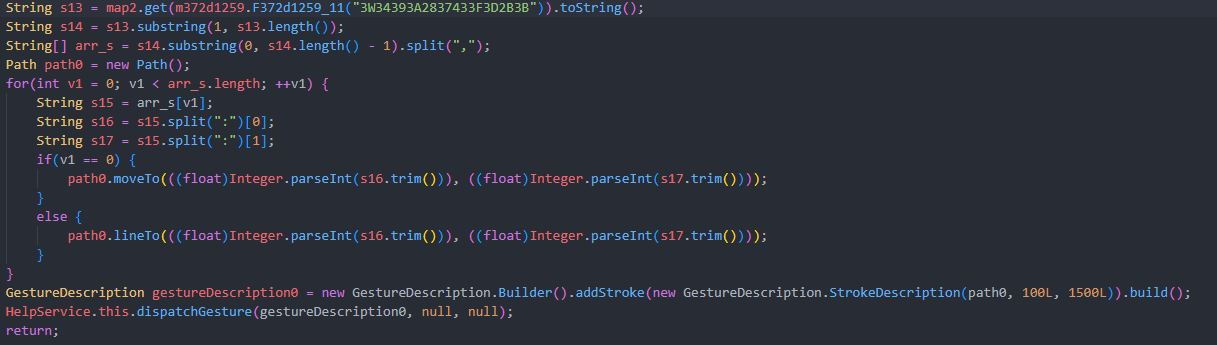

通过滥用辅助服务,GoldDigger 确保了一系列侵入功能。截至撰写本文时,我们尚未确认木马操作者是否使用了这些功能。然而,根据与 GoldDigger 类似的其他已知木马的行为,我们认为它们没有显着差异。这包括模拟用户交互以实现设备远程访问的能力,本质上是为其提供进入用户系统的后门。图 5 是手势调度程序的代码片段,用于执行设备屏幕解锁。此外,它还支持身份验证绕过,包括第二因素绕过,允许 GoldDigger从合法设备执行付款创建。

图 5. 自动设备屏幕解锁

结论

GoldDigger 等银行恶意软件经常利用辅助服务或权限来实施欺诈活动。为了解决这个问题,IB 集团欺诈保护的 SDK 能够使用规则组合来检测 GoldDigger,包括检测无障碍服务滥用、远程访问功能和异常行为,以及发现从请求可疑权限的未经授权来源安装的应用程序,以及一系列其他相关的应用程序。指标。

Group-IB Fraud Protection 的 SDK 可以轻松添加到任何应用程序中,以防止依赖这种流行技术的欺诈方案,无论它们是最终用户设备上的已知恶意软件还是零日恶意软件。

通过深入了解真实用户与应用程序交互的方式,可以使用用户行为监控来识别冒名顶替者。该系统监控关键的用户行为指标,例如移动速度和屏幕导航压力。结合这些功能可以增强您对大多数恶意软件攻击的防御能力。

图 6. Group-IB 欺诈防护通过用户行为监控进行恶意软件检测

妥协指标

c2b91a1d4b3d1dff21f280864c6c4d1ad79054ba6c68c8e453617320709230a1

139a5bcc92044e2e7c47aa28256218d92a37bed682b318a7b167abac6a1634bc

569626b0b6ef277cc1ad094a2f025d56b6f0e1ed9f9c2ccf1cc8ac492fb4e6a7

6171db5548941aff6c6873c1c292c631e0e3e8abc4d6a125e9359b72fcffbb60

0ffd769fec5314749c425374a79f02d3bbcd08eefba82c31283d972dd82414f5

6a8c601ba5a0eaebcabc274e5c3cfd3b93439fbe5432f178f1ba11bd07457407

d8834a21bc70fbe202cb7c865d97301540d4c27741380e877551e35be1b7276b

43d058aacb210c33a7d7a5af177ed38647372c35a3fb808ca82a9e233b3f1cd4

03b30ad69bd7c4ef7fef3cf9f2f8c0326dae8248f60599313c89db6b46fb6164

b80a297daeb4ae116cace282d2199c18f8e5be0e796ad05756cc5ceeff53267c

380abc14ee41ad14aaa1d01bed5b58eb61541bdb237388b72a2f8d8f86287427

5827a6e0251a095bb1a7072975facba6b2e3d620af7c6d299894e9f48fe61ff1

fbb2ec92e725740c6dd5d8fcedf9085a474e26d1c94765be256414aab6cfb0e3

f6aaeed90d51f1d3c270c9b9ca9f0df89f6af484cf657b2edc1d2f4262820a2c

d9f816d80d837665a27e6aec9dd1bb0c94801ffbe732ac65fcc455b53dc1d881

795b24b599fee214e7035ce4e183a5f59af74821cace456ed3250465b215e5f0

195fb3b051c3e3e31dfda85eae204a7bd9a13b8f729010b16db8824cca07fd4d

067441abb169e06a7f622f0a7de6b8777dcb89ca7b20981cf56fa9eb65e28f15

4c6a822e1055eb4141a587b7e899dff496f3be3d2c53df5e884d0de09ab5bb23

b9c9fd3a07a17408c79b47ac63955fcbb5e192d4b0841b93a80b96c37cfcdffa

f93a74a66bfd8e3525709f038b2b747c719584725b15c2f641d92254408d4286

063daf0e1c5e008da2ca90056b8f7715dfad5daa81ecc864a6ada969e25b0a14

f08cac773817e4f70e65151294094201582d95209259a867c286eb2adecd1a4a

a8a97e02d9134fca041e375358e868c5e6abe65c48a07ccc9cd3e6672cd3c7ea

80d30024711b3fdf821a6f4bde2a2636a5bd90a037849aebd42a2f710943f9e5

6d8f30a35ae642d4710451a5da41265a84a5d3c5f4edfbcc91d54cb88551ce97

e78bb0e4ff1131855c0c1bb5e94c961e4b9b10a15e6f4598c9d5322813456269

1d66dc652e3740a3fff4ec1ddefa923faec50a35cba8cd60219d7010fda888d4

717c7333e54f305954166bd35fa9d0a23901b716408d8ac16673e18ef59d187b

费用6ebd9d43e4bfc06c2470dd0efa91b79e98224bb8af5b3f648632b192cfd9

3b5d7d22cd088a5a8fd20cf68854b1e863c6cd77a7a3449d77e0e8a11b09ba47

519b213b9bc04e81d61d7e53dfa23bff57a23de0b35a542e6cef0edfedd10156

4fc1154eaf3bbdb7da11f688330e336e68d4452aab7f73f281e035aeb92f8669

680888781f7c05e1bbb773576338d166a5d9b5dd439b4ffe1295244213a3e593

0e728c6e34cf69ed124b68c8d85e8d3323352074fb234dcfaadf022bd568400f

0f599fed3bab0b2a297df93a1dec47b1df296702d24bf78bb4fb360319726c59

3ca565f5fd0b136aed50c9830895f614abf9a4eef3fd5556243bba1111114595

3d6b51850df2339a90ed70fd6b5b148ae192f44efda9b8316e433a11d6bc8d74

5cb9e2d058114a4240d3ac5163bf19c44020479dc7c108d89b675f2de7441356

1d4b0ef377f24642366879ac24e081b060f8107721de2ce05a79448bd22fba20

7063d18d8507b69a477ef0a65a5843d21ff30e8f41b40ae916ab1afd573d1b47

7c8a8a06d454e6437c033d5e0f617d1c4e6dbc7f9d429fb2e7f758e6781517a3

4c5f2aba6418582bb95cae5e9b365540bc5ea07b19d643b76111e9795af92e87

26dae7a7bd23144101593966abdba68fa1da0fae0502fda7ef1da42657cfea12

efd45dd23e4909693f41fe06cc013eb025237569e1e674bcb6254102e13d0a2c

6d992d550454fbb9394ceeae112b22bdfc17f43ff56e8565761d7e9cc82d1805

56b02ad47e7bb0317ccb05f3eac6a4fe76ef5ba558fb7448318ea436731b47bb

7cdf8927cfcdee90ab663f3f1a0e7f05efc239b0aac3239859f4405f010d7622

53df8996791bc78240f1ab31d328419076716c582c2d788e5526d70a5982839a

7e36aea4f2980729004ebabbf5bd03ca07cf865822dca782508054958b261564

9b6a605c6ebe3f9d25772912c5ef1abf8be5a53e759ce76ec54bb7649a034a93

5c4546c69889a610edce8273ce5cfa72b6432374f198ac728aec8005b95d9c40

cb39792e3983b79f559decf861991884964a13d821e1b0ee63e85f741c177aa5

da5218d283dcb1ed4564c832c8c31459063315e4629f918e352db1e924a61baa

70d90541639107710c6ef81d4055ea83b7df68b780d3ddac98f36f3f5242b6fb

71f104917dfb476ca9db0777d1f8b3cbc53d0740d84e5887e4700efee4bbfa95

dcc995261109549b69b0ccfd7dbc6beb922bbef1d4eb77923357c5df482baaae

b6a3b5d2f1953bce7d57f9e5836af74ace69636213c9d398429df003b7532172

网络

| 国际奥委会 | 描述 |

| cskh[.]evnspa[.]cc | 恶意软件传送站点 |

| cskh[.]evnspc[.]cc | 恶意软件传送站点 |

| cskh[.]evnspe[.]cc | 恶意软件传送站点 |

| cskh[.]evnspo[.]cc | 恶意软件传送站点 |

| cskh[.]evnspr[.]cc | 恶意软件传送站点 |

| 越南[.]cgovn[.]cc | 恶意软件传送站点 |

| 越南[.]egovn[.]cc | 恶意软件传送站点 |

| 越南[.]gdtgovn[.]com | 恶意软件传送站点 |

| 越南[.]政府[.]cc | 恶意软件传送站点 |

| vietcp[.]cc | 恶意软件传送站点 |

| 越加夫[.]cc | 恶意软件传送站点 |

| 越南政府[.]cc | 恶意软件传送站点 |

| vietgov0[.]cc | 恶意软件传送站点 |

| vietgov1[.]cc | 恶意软件传送站点 |

| vietgov22[.]cc | 恶意软件传送站点 |

| vietgov3[.]cc | 恶意软件传送站点 |

| vietgov33[.]cc | 恶意软件传送站点 |

| vietgov4[.]cc | 恶意软件传送站点 |

| vietgov5[.]cc | 恶意软件传送站点 |

| vietgov6[.]cc | 恶意软件传送站点 |

| 越南政府[.]cc | 恶意软件传送站点 |

| 越南政府[.]cc | 恶意软件传送站点 |

| 维特戈夫[.]cc | 恶意软件传送站点 |

| hds6y[.]cc | C2服务器域 |

| ks8cb[.]cc | C2服务器域 |

| ms2ve[.]cc | C2服务器域 |

| smgeo[.]cc | C2服务器域 |

| WBKE[.]cc | C2服务器域 |

| www[.]dg1e[.]com | C2服务器域 |

| zu7kt[.]cc | C2服务器域 |

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。