据观察,复杂的Magecart活动操纵网站的默认 404 错误页面,以隐藏恶意代码,这被称为最新的攻击演变。

据 Akamai 称,该活动针对 Magento 和 WooCommerce 网站,其中一些受害者属于食品和零售行业的大型组织。

Akamai 安全研究员 Roman Lvovsky 在周一的分析中表示:“在这次活动中,我们检测到的所有受害者网站都被直接利用,因为恶意代码片段被注入到他们的第一方资源中。”

这涉及将代码直接插入 HTML 页面或作为网站一部分加载的第一方脚本之一。

这些攻击是通过多阶段链实现的,其中加载程序代码在运行时检索主要有效负载,以捕获访问者在结帐页面上输入的敏感信息并将其渗透到远程服务器。

Lvovsky 解释说:“将攻击分为三个部分的目的是通过一种更难以检测的方式来隐藏攻击。” “这使得攻击更加谨慎,更难以被目标网站上可能存在的安全服务和外部扫描工具检测到。”

“这允许仅在特定目标页面上激活完整的攻击流程;也就是说,由于攻击者使用的混淆措施,完整攻击流程的激活只能发生在攻击者意图攻击的地方。执行。”

使用 404 错误页面是该活动的三种变体之一,另外两种变体混淆了格式错误的 HTML 图像标签的 onerror 属性中的 skimmer 代码,以及伪装成 Meta Pixel代码片段的内联脚本。

假的 Meta Pixel 代码则从网站自己的目录中获取 PNG 图像,该目录包含附加到图像二进制文件末尾的 Base64 编码字符串,该字符串在解码时代表一段 JavaScript 代码到参与者控制的域以检索第二阶段有效负载。

Lvovsky 表示:“该代码负责在目标敏感页面上执行各种恶意活动,目的是读取用户的敏感个人和信用卡数据,并将其传输回窃取者的 C2 服务器。”

这两种技术都是为了规避静态分析、外部扫描等安全措施,有效延长攻击链的寿命。

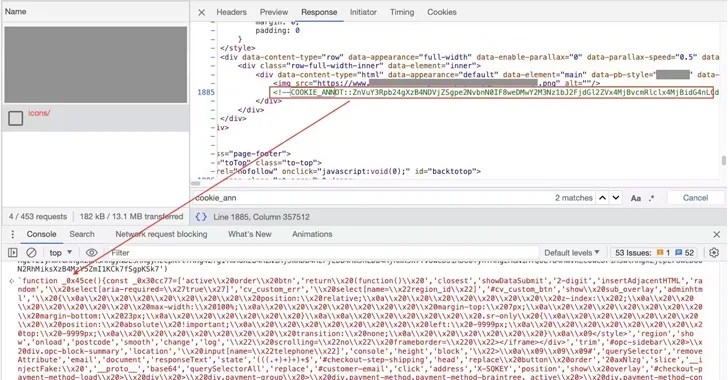

然而,第三个加载程序变体因其利用网站上默认错误页面的不寻常隐藏技术而脱颖而出。它以内联脚本或虚假元像素代码的形式出现,向网站中不存在的 URL 发送 GET 请求,从而触发“ 404 Not Found ”响应。

此响应指向修改后的错误页面,其中隐藏了 skimmer 代码。该窃取器的工作原理是在结帐页面上覆盖相似的付款表单,以捕获数据,以便以 Base64 编码字符串的形式进行后续渗透。

“操纵目标网站的默认 404 错误页面的想法可以为 Magecart 参与者提供各种创造性的选择,以改进隐藏和逃避,”Lvovsky 说。

“对通向 404 页面的第一方路径的请求是另一种规避技术,可以绕过内容安全策略标头和可能主动分析页面上的网络请求的其他安全措施。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。