致力于性别平等倡议的欧盟军事人员和政治领导人已成为一项新运动的目标,该运动提供了名为PEAPOD的 RomCom RAT 更新版本。

网络安全公司趋势科技将这些攻击归因于其追踪的名为Void Rabisu的威胁行为者,该威胁也称为 Storm-0978、Tropical Scorpius 和 UNC2596,也被认为与古巴勒索软件有关。

这个敌对团体是一个不同寻常的团体,因为它既进行经济动机攻击,又进行间谍攻击,模糊了其运作模式之间的界限。它还与 RomCom RAT 的使用专门相关。

涉及使用后门的攻击专门针对乌克兰和过去一年支持乌克兰对抗俄罗斯的国家。

今年 7 月初,微软通过使用特制的与乌克兰世界大会相关的 Microsoft Office 文档诱饵,暗示 Void Rabisu 涉嫌利用CVE-2023-36884( Office 和 Windows HTML 中的远程代码执行缺陷)。

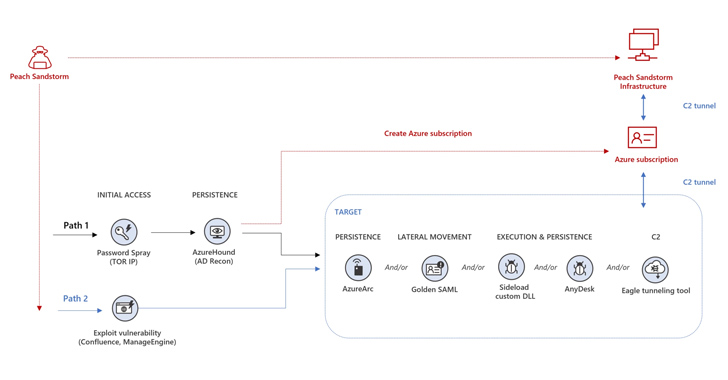

RomCom RAT 能够与命令与控制 (C&C) 服务器交互以接收命令并在受害者的计算机上执行命令,同时还包含防御规避技术,这标志着其复杂性的稳步发展。

该恶意软件通常通过针对性很强的鱼叉式网络钓鱼电子邮件以及 Google 和 Bing 等搜索引擎上的虚假广告进行分发,以诱骗用户访问托管合法应用程序木马版本的诱饵网站。

“Void Rabisu 是最明显的例子之一,我们看到网络犯罪威胁行为者使用的典型策略、技术和程序 (TTP) 以及民族国家支持的威胁行为者主要出于间谍目的而使用的 TTP 的混合体,”趋势微说道。

该公司于 2023 年 8 月检测到的最新一组攻击也提供 RomCom RAT,只不过它是通过名为 wplsummit[.]com 的网站分发的恶意软件的更新和精简版本,该网站是合法 wplsummit[ 的复制品。 .]org 域。

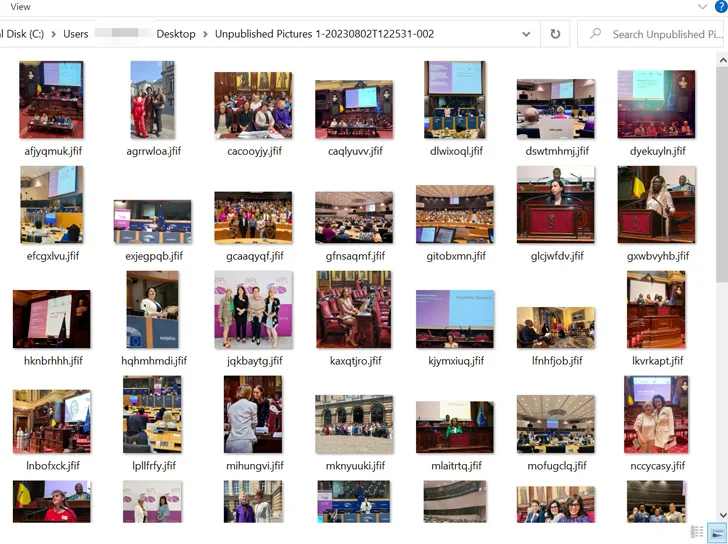

该网站上存在一个指向 Microsoft OneDrive 文件夹的链接,该文件夹托管一个名为“未发布的图片 1-20230802T122531-002-sfx.exe”的可执行文件,这是一个 21.6 MB 的文件,旨在模仿包含女性政治领袖 (WPL) 照片的文件夹) 2023 年 6 月举行的峰会。

该二进制文件是一个下载程序,可将 56 张图片作为诱饵投放到目标系统上,同时从远程服务器检索 DLL 文件。据称,这些照片是恶意行为者从 LinkedIn、X(以前称为 Twitter)和 Instagram 等各种社交媒体平台上的个人帖子中获取的。

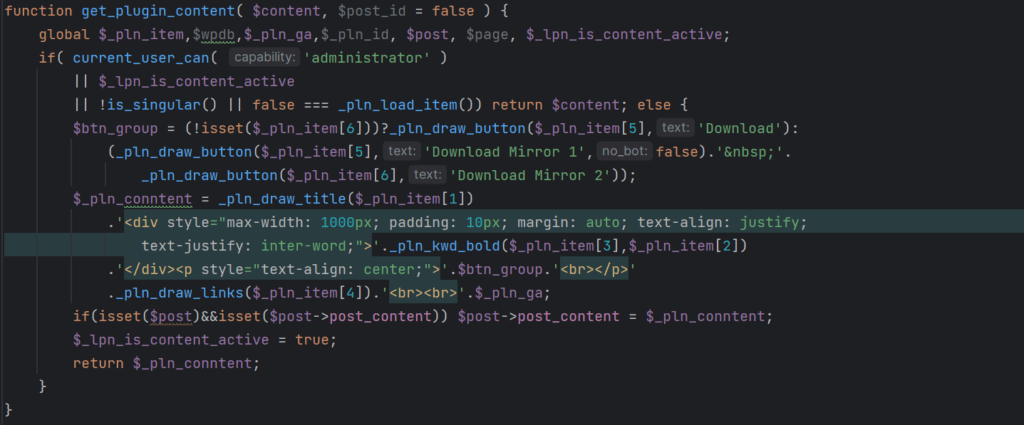

DLL 文件则与另一个域建立联系以获取第三阶段 PEAPOD 工件,该工件总共支持 10 个命令,而其前身支持 42 个命令。

修改后的版本可以执行任意命令、下载和上传文件、获取系统信息,甚至可以从受感染的主机上卸载自身。通过将恶意软件剥离到最基本的功能,其想法是限制其数字足迹并使检测工作复杂化。

“虽然我们没有证据表明 Void Rabisu 是由民族国家支持的,但它有可能是出于经济动机的地下犯罪威胁行为者之一,由于乌克兰战争造成的特殊地缘政治环境而卷入网络间谍活动”,趋势科技说道。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。