思科要求客户立即禁用所有面向互联网的 IOS XE 设备上的 HTTPS 服务器功能,以防止攻击者主动利用操作系统 Web 用户界面中的严重零日漏洞。

Cisco IOS XE 是思科用于其下一代企业网络设备的操作系统。

该缺陷编号为 CVE-2023-20198,影响所有启用了 Web UI 功能的 Cisco IOS XE 设备。目前还没有针对该缺陷的补丁或其他解决方法,思科将其描述为可实现完全设备接管的权限升级问题。思科已根据 CVSS 等级为该漏洞指定最高可能的严重性评级为 10 级(满分 10 级)。

CVE-2023-20198:最高严重性缺陷

思科在 10 月 16 日关于新的零日漏洞的公告中表示: “该漏洞允许未经身份验证的远程攻击者在受影响的系统上创建具有 15 级访问权限的帐户。” “然后攻击者可以使用该帐户来控制受影响的系统。” Cisco IOS 系统上的权限级别 15 基本上意味着可以完全访问所有命令,包括重新加载系统和进行配置更改的命令。

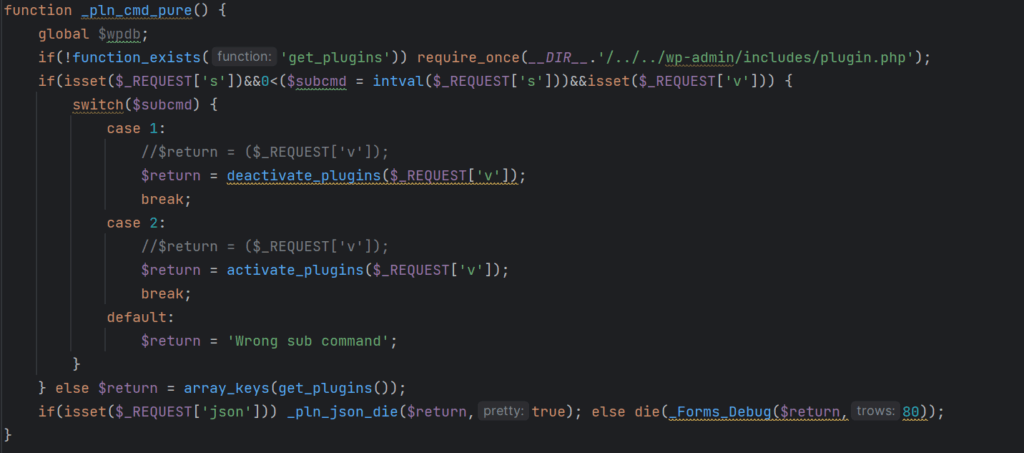

一名未知攻击者一直在利用该漏洞访问思科面向互联网的 IOS XE 设备,并植入 Lua 语言植入程序,以便在受影响的系统上执行任意命令。为了删除植入程序,威胁行为者一直在利用另一个缺陷 – CVE-2021-1435,这是 IOS XE Web UI 组件中的一个中等严重性的命令注入漏洞,思科于 2021 年修补了该漏洞。威胁行为者已经能够交付植入程序思科 Talos 研究人员在另一份报告中表示,即使在通过尚未确定的机制完全修补 CVE-2021-1435 的设备上,也能成功地进行修复。

思科表示,它在 9 月 28 日响应涉及客户设备异常行为的事件时首次获悉该新漏洞。该公司随后的调查显示,与该漏洞相关的恶意活动实际上可能早在 9 月 18 日就开始了。第一个事件以攻击者利用该缺陷从可疑 IP 地址创建具有管理员权限的本地用户帐户而告终。

针对思科网络的恶意活动集群

10 月 12 日,思科 Talos 事件响应团队发现了另一群与该漏洞相关的恶意活动。与第一起事件一样,攻击者最初从可疑的 IP 地址创建了本地用户帐户。但这一次,威胁行为者采取了一些额外的恶意行为,包括删除植入程序以进行任意命令注入。

“为了使植入生效,必须重新启动网络服务器,”思科 Talos 说。思科指出:“至少在一个观察到的案例中,服务器没有重新启动,因此尽管安装了植入程序,但它从未激活。” 植入物本身并不持久,这意味着组织可以通过设备重启来摆脱它。

但是,攻击者可以通过 CVE-2023-20198 创建的本地用户帐户是持久的,即使在设备重新启动后,攻击者也可以继续对受影响的系统进行管理员级别的访问。思科 Talos 研究人员敦促各组织留意 IOS XE 设备上的新用户或不明原因的用户,作为攻击者利用该缺陷的潜在证据。他们还提供了一个命令,组织可以使用该命令来确定任何受影响的设备上是否存在植入物。

立即实施指导

该公司表示:“我们强烈建议可能受到该活动影响的组织立即实施思科产品安全事件响应团队 (PSIRT)咨询中的指导大纲。” 思科已评估出与新缺陷相关的两个恶意活动群背后都是同一威胁行为者。

Cisco IOS XE 的 Web UI 组件是一项系统管理功能,允许管理员为系统提供服务。思科将其描述为简化系统部署和可管理性。CVE-2023-20198 是思科最近几周在同一功能中披露的第二个重大漏洞。9月份,该公司披露了CVE-2023-20231,这是一个命令注入漏洞,该漏洞还允许攻击者获得IOS XE设备上的15级权限。

网络技术(例如思科的技术)上的零日错误以及任何启用管理员级别权限的错误对于攻击者来说尤其有价值。正如美国网络安全和基础设施安全局 (CISA) 和许多其他机构所指出的那样,网络路由器交换机、防火墙、负载平衡器和其他类似技术是理想的目标,因为大多数或所有流量都必须流经它们。

Cisco IOS XE 软件 Web UI 权限升级漏洞

概括

思科意识到,当暴露于互联网或不受信任的网络时,Cisco IOS XE 软件的 Web UI 功能中的一个先前未知的漏洞会被主动利用。此漏洞允许未经身份验证的远程攻击者在受影响的系统上创建具有 15 级访问权限的帐户。然后,攻击者可以使用该帐户来控制受影响的系统。

有关关闭此漏洞攻击媒介的步骤,请参阅此通报的建议部分。

思科将提供有关此次调查的状态以及软件补丁何时可用的最新信息。

此通报可通过以下链接获取:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxe-webui-privesc-j22SaA4z

如果启用了 Web UI 功能,此漏洞会影响 Cisco IOS XE 软件。Web UI 功能通过ip http server或ip http secure-server命令启用。

确定 HTTP 服务器配置

要确定系统是否启用了 HTTP Server 功能,请登录系统并使用show running-config | 在 CLI 中包含 ip http server|secure|active命令,以检查全局配置中是否存在ip http server命令或ip http secure-server命令。如果存在任一命令,则系统将启用 HTTP 服务器功能。

以下示例显示了show running-config |的输出 对于启用了 HTTP 服务器功能的系统,包含 ip http server|secure|active命令:

路由器#显示运行配置 | 包括 ip http 服务器|安全|活动 ip http 服务器 ip http 安全服务器

注意:系统配置中出现任一命令或同时存在这两个命令表示 Web UI 功能已启用。

如果存在ip http server命令并且配置还包含ip http active-session-modules none,则无法通过 HTTP 利用该漏洞。

如果存在ip http secure-server命令并且配置还包含ip http secure-active-session-modules none,则无法通过 HTTPS 利用该漏洞。

细节

Web UI 是一种基于 GUI 的嵌入式系统管理工具,能够提供系统配置、简化系统部署和可管理性以及增强用户体验。它带有默认映像,因此无需在系统上启用任何内容或安装任何许可证。Web UI 可用于构建配置以及监控系统和排除系统故障,而无需 CLI 专业知识。

Web UI 和管理服务不应暴露于互联网或不受信任的网络。

妥协指标

要确定系统是否已受到损害,请执行以下检查:

检查系统日志中是否存在以下任何日志消息,其中用户可能是cisco_tac_admin、cisco_support或网络管理员未知的任何已配置本地用户:

%SYS-5-CONFIG_P:通过进程 SEP_webui_wsma_http 从控制台以用户身份在线 % SEC_LOGIN-5-WEBLOGIN_SUCCESS:以编程方式配置 %SEC_LOGIN-5-WEBLOGIN_SUCCESS:登录成功 [user: user ] [Source: source_IP_address ] at 03:42:13 UTC 2023 年 10 月 11 日星期三

%WEBUI-6-INSTALL_OPERATION_INFO:用户:用户名,安装操作:ADD文件名

卷曲-k -X POST“https: //systemip/webui/logoutconfirm.html ?logon_hash=1”

如果请求返回十六进制字符串,则表明存在植入程序。

注意:如果系统配置为仅进行 HTTP 访问,请使用命令示例中的 HTTP 方案。

以下 Snort 规则 ID 也可用于检测漏洞利用:

- 3:50118:2 – 可以针对初始植入物注射发出警报

- 3:62527:1 – 可以针对植入物交互发出警报

- 3:62528:1 – 可以针对植入物交互发出警报

- 3:62529:1 – 可以针对植入物交互发出警报

解决方法

没有解决此漏洞的解决方法。

建议

思科强烈建议客户在所有面向互联网的系统上禁用 HTTP 服务器功能。要禁用 HTTP 服务器功能,请在全局配置模式下使用no ip http server或no ip http secure-server命令。如果同时使用HTTP服务器和HTTPS服务器,则需要这两个命令来禁用HTTP服务器功能。

以下决策树可用于帮助确定如何对环境进行分类并部署保护措施:

- 你运行的是 IOS XE 吗?

- 不。该系统不易受到攻击。无需采取进一步行动。

- 是的。是否配置了ip http server或ip http secure-server?

- 不。该漏洞不可利用。无需采取进一步行动。

- 是的。您是否运行需要 HTTP/HTTPS 通信的服务(例如 eWLC)?

- 不。禁用 HTTP 服务器功能。

- 是的。如果可能,将对这些服务的访问限制为受信任的网络。

对这些服务实施访问控制时,请务必检查控制措施,因为生产服务可能会中断。如果您不确定这些步骤,请与您的支持组织合作确定适当的控制措施。

实施任何更改后,请使用copy running-configurationstartup-configuration命令保存running-configuration。这将确保在系统重新加载时不会恢复更改。

漏洞利用和公告

思科已意识到该漏洞正在被积极利用。

来源

该漏洞是在解决多个 Cisco TAC 支持案例时发现的。

网址

修订记录

| 1.1 | 添加了分类决策树。 | 建议 | 临时 | 2023 年 10 月 16 日 |

| 1.0 | 首次公开发布。 | – | 临时 | 2023 年 10 月 16 日 |

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。