据微软称,朝鲜威胁行为者正在积极利用 JetBrains TeamCity 中的一个关键安全漏洞来伺机破坏易受攻击的服务器。

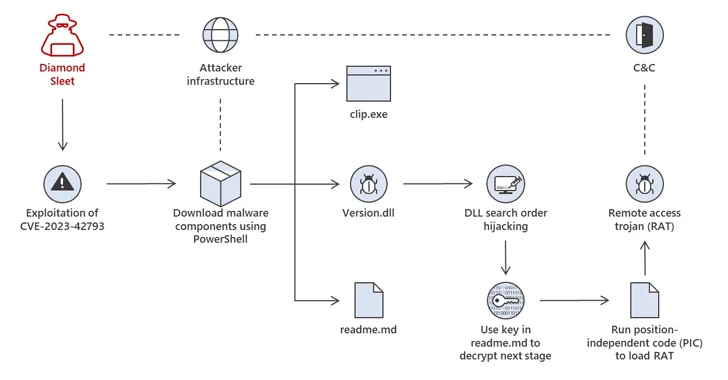

这些攻击涉及利用CVE-2023-42793(CVSS 评分:9.8),归因于Diamond Sleet(又名 Labyrinth Chollima)和 Onyx Sleet(又名 Andariel 或 Silent Chollima)。

值得注意的是,这两个威胁活动集群都是臭名昭著的朝鲜民族国家组织Lazarus Group的一部分。

在 Diamond Sleet 采用的两条攻击路径之一中,成功入侵 TeamCity 服务器后,会从先前被威胁行为者入侵的合法基础设施中部署名为ForestTiger的已知植入程序。

攻击的第二种变体利用最初的立足点来检索恶意 DLL(DSROLE.dll 又名 RollSling 或 Version.dll 或 FeedLoad),该恶意 DLL 通过称为 DLL 搜索顺序劫持的技术加载,以执行下一阶段有效负载或远程访问木马 (RAT)。

微软表示,它目睹了对手在某些情况下利用了两种攻击序列中的工具和技术的组合。

另一方面,Onyx Sleet 发起的入侵利用 JetBrains TeamCity 漏洞提供的访问权限来创建一个名为 krtbgt 的新用户帐户,该帐户可能旨在模拟 Kerberos 票证授予票证。

微软表示:“创建帐户后,威胁行为者会通过网络使用将其添加到本地管理员组。” “威胁行为者还在受感染的系统上运行多个系统发现命令。”

这些攻击随后导致部署了一个名为 HazyLoad 的自定义代理工具,该工具有助于在受感染的主机和攻击者控制的基础设施之间建立持久连接。

另一个值得注意的攻击后行动是使用攻击者控制的 krtbgt 帐户通过远程桌面协议 (RDP) 登录受感染的设备,并终止 TeamCity 服务以防止其他威胁参与者进行访问。

多年来,Lazarus 组织已成为目前活跃的最有害、最复杂的高级持续威胁 (APT) 组织之一,通过加密货币抢劫和供应链攻击同等程度地策划金融犯罪和间谍攻击。

“我们当然相信,朝鲜对世界各地(包括新加坡、越南和香港)基础设施周围的加密货币进行的黑客攻击是该政权的主要收入来源,用于资助推进导弹计划和更大规模的项目。我们去年看到的发射次数,”美国副国家安全顾问安妮·纽伯格说。

这一进展正值 AhnLab 安全紧急响应中心 (ASEC) 详细介绍了 Lazarus Group 使用Volgmer和 Scout 等恶意软件系列作为控制受感染系统的后门的渠道。

这家韩国网络安全公司表示:“拉撒路组织是在全球范围内高度活跃的非常危险的组织之一,使用鱼叉式网络钓鱼和供应链攻击等各种攻击媒介。”这家韩国网络安全公司表示,该黑客组织参与了另一项代号为“梦幻魔法行动”的活动。

这涉及通过在未指定的新闻网站上的特定文章中插入恶意链接来发起水坑攻击,该链接将 INISAFE 和 MagicLine 产品中的安全缺陷武器化以激活感染,这种策略以前与 Lazarus Group相关。

朝鲜不断发展的进攻计划的另一个迹象是,ASEC 将另一名名为Kimsuky (又名 APT43)的威胁行为者归咎于一系列新的鱼叉式网络钓鱼攻击,这些攻击利用 BabyShark恶意软件安装一系列远程桌面工具和 VNC 软件(即 TightVNC 和TinyNuke)来霸占受害者系统并窃取信息。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。