据观察,名为Quasar RAT 的开源远程访问木马利用 DLL 侧面加载在雷达下飞行,并从受感染的 Windows 主机中秘密窃取数据。

Uptycs 研究人员 Tejaswini Sandapolla 和 Karthickkumar Kathiresan在上周发布的一份报告中表示,“这种技术利用了 Windows 环境中这些文件命令的固有信任”,详细介绍了该恶意软件对 ctfmon.exe 和 calc.exe 作为攻击链一部分的依赖。

Quasar RAT 也称为 CinaRAT 或 Yggdrasil,是一种基于 C# 的远程管理工具,能够收集系统信息、正在运行的应用程序列表、文件、击键、屏幕截图以及执行任意 shell 命令。

DLL 侧面加载是许多威胁行为者采用的一种流行 技术,通过植入已知良性可执行文件正在寻找的名称的欺骗性 DLL 文件来执行自己的有效负载。

MITRE在对攻击方法的解释中指出:“攻击者可能会使用侧面加载作为掩盖他们在合法、可信且可能提升的系统或软件进程下执行的操作的手段。”

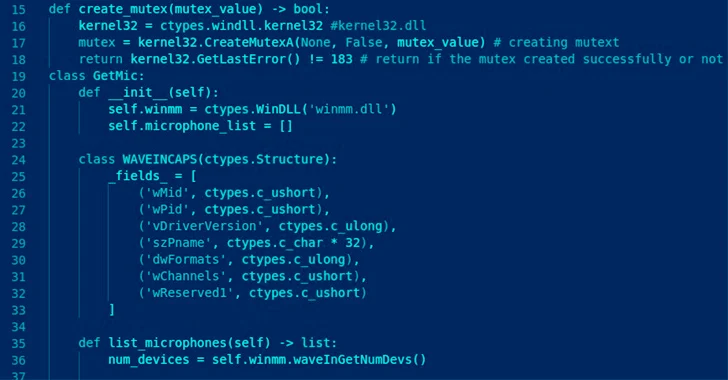

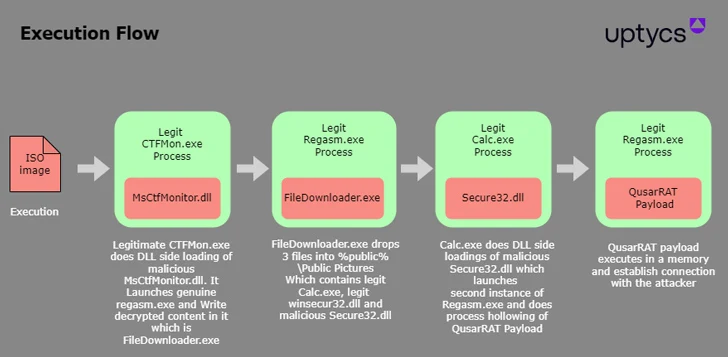

Uptycs 记录的攻击起点是一个 ISO 映像文件,其中包含三个文件:名为 ctfmon.exe 的合法二进制文件(已重命名为 eBill-997358806.exe)、MsCtfMonitor.dll 文件(已重命名为 Monitor.ini)以及恶意文件。 MsCtfMonitor.dll。

研究人员表示:“当二进制文件‘eBill-997358806.exe’运行时,它会通过DLL侧面加载技术加载名为‘MsCtfMonitor.dll’(名称伪装)的文件,其中隐藏着恶意代码。” 。

隐藏代码是另一个可执行文件“FileDownloader.exe”,它被注入到Windows 程序集注册工具Regasm.exe中,以便启动下一阶段,即一个真实的 calc.exe 文件,该文件通过 DLL 端再次加载流氓 Secure32.dll -加载并启动最终的 Quasar RAT 有效负载。

该木马会与远程服务器建立连接以发送系统信息,甚至设置反向代理以远程访问端点。

威胁行为者的身份以及用于发起攻击的确切初始访问向量尚不清楚,但它很可能通过网络钓鱼电子邮件进行传播,因此用户必须警惕可疑的电子邮件、链接或附件。

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。