安全研究人员发现,最近涉及 Jupyter 复杂新变种的攻击有所增加,Jupyter 是一种信息窃取程序,至少自 2020 年以来一直针对 Chrome、Edge 和 Firefox 浏览器的用户。

该恶意软件也称为 Yellow Cockatoo、Solarmarker 和 Polazert,可以对计算机进行后门并收集各种凭据信息,包括计算机名称、用户的管理权限、cookie、Web 数据、浏览器密码管理器信息以及其他敏感数据。受害者系统——例如加密钱包和远程访问应用程序的登录。

持续存在的数据窃取网络威胁

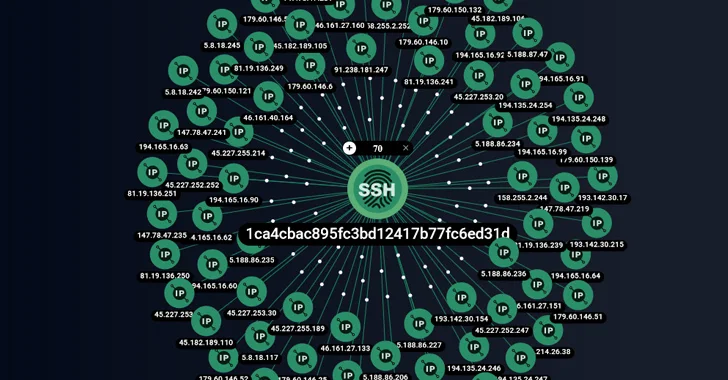

VMware Carbon Black 托管检测和响应 (MDR) 服务的研究人员最近观察到,新版本的恶意软件利用 PowerShell 命令修改和看似合法的数字签名有效负载,自 10 月底以来感染的系统数量稳步增加。

VMware 本周在其安全博客中表示:“最近的 Jupyter 感染利用多个证书来签署其恶意软件,从而允许对恶意文件授予信任,从而提供对受害者计算机的初始访问权限。” “这些修改似乎增强了 [Jupyter’s] 的规避能力,使其保持不显眼。”

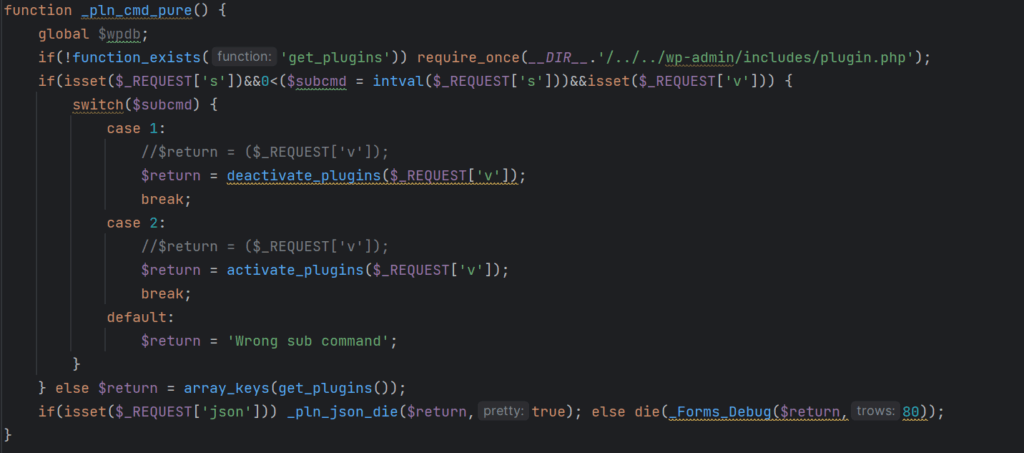

Morphisec和BlackBerry(之前追踪过 Jupyter 的另外两家供应商)已确定该恶意软件能够充当成熟的后门。他们将其功能描述为包括支持命令和控制 (C2) 通信、充当其他恶意软件的植入程序和加载程序、挖空 shell 代码以逃避检测以及执行 PowerShell 脚本和命令。

黑莓报告称,除了访问 OpenVPN、远程桌面协议和其他远程访问应用程序之外,观察到 Jupyter 还针对加密钱包,例如以太坊钱包、MyMonero 钱包和 Atomic 钱包。

恶意软件的操作者使用了多种技术来传播恶意软件,包括搜索引擎重定向到恶意网站、偷渡式下载、网络钓鱼和 SEO 中毒,或者恶意操纵搜索引擎结果来传播恶意软件。

Jupyter:绕过恶意软件检测

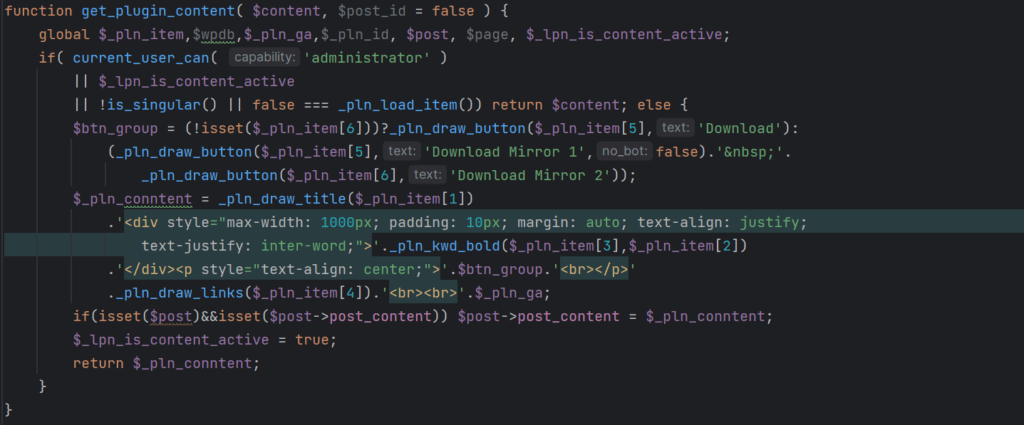

在最近的攻击中,Jupyter 背后的威胁参与者一直在使用有效证书对恶意软件进行数字签名,以便恶意软件检测工具认为它是合法的。这些文件的名称旨在欺骗用户打开它们,标题为“ An-employers-guide-to-group-health-continuation.exe ”和“ How-To-Make-Edits-On-A-Word” -文档-Permanent.exe “。

VMware 研究人员观察到该恶意软件与其 C2 服务器建立多个网络连接,以解密信息窃取者有效负载并将其加载到内存中,几乎在登陆受害系统后立即进行。

VMware 的报告称:“Jupyter 感染针对 Chrome、Edge 和 Firefox 浏览器,利用 SEO 中毒和搜索引擎重定向来鼓励恶意文件下载,这是攻击链中的初始攻击媒介。” “该恶意软件展示了用于窃取敏感数据的凭证收集和加密 C2 通信功能。”

信息窃取者的令人不安的增加

据供应商称,Jupyter 是 VMware 近年来在客户端网络上检测到的十大最常见感染之一。这与其他人报告的情况一致,即在 COVID-19 大流行开始后,许多组织大规模转向远程工作,信息窃取者的使用急剧增加,令人担忧。

例如,Red Canary 报告称,RedLine、Racoon 和 Vidar 等信息窃取者在 2022 年多次跻身前 10 名。大多数情况下,恶意软件通过恶意广告或 SEO 操纵以虚假或有毒的合法软件安装程序文件的形式出现。该公司发现攻击者使用该恶意软件主要是试图从远程工作人员那里收集凭据,从而实现对企业网络和系统的快速、持久和特权访问。

红金丝雀研究人员表示:“没有哪个行业能够免受窃取者恶意软件的侵害,此类恶意软件的传播通常是投机性的,通常是通过广告和搜索引擎优化操纵。”

今年早些时候,Uptycs 报告称,信息窃取者的分布也出现了类似且令人不安的增长。该公司跟踪的数据显示,与去年同期相比,2023 年第一季度攻击者部署信息窃取程序的事件数量增加了一倍多。安全供应商发现威胁行为者使用恶意软件窃取用户名和密码、浏览器信息(例如配置文件和自动填充信息)、信用卡信息、加密钱包信息和系统信息。据 Uptycs 称,Radamanthys 等较新的信息窃取者还可以专门从多因素身份验证应用程序中窃取日志。包含被盗数据的日志随后会在需求量很大的犯罪论坛上出售。

Uptycs 研究人员警告说:“被盗数据的泄露会对组织或个人产生危险的影响,因为这些数据很容易在暗网上出售,作为其他威胁行为者的初始访问点。”

保贝狗是一款个人信息保护产品。

保贝狗是一款个人信息保护产品。